Hackear uma senha do Outlook

E-mails não são tão seguros quanto deveriam

Hackear uma senha do Outlook

E-mails não são tão seguros quanto deveriam

Muitos hackers invadem por prazer de espionar. Um pouco como se fossem o Big Brother. Eles fazem isso instalando alguns scripts, backdoors ou aplicativos de terceiros que falsificaram para parecerem mais confiáveis. Os usuários não ficarão desconfiados e confiarão no que instalarem.

É importante verificar o e-mail que você deseja abrir. Um hacker poderia modificar os dados no seu disco rígido com esse pequeno script de hacking do Outlook. Ele poderia extrair todos os dados, incluindo seus e-mails e contatos. Esse hack poderia enviar spam para promover publicidade de um partido político ou venda de drogas. O perigoso é que também poderia ser usado para hackear outros endereços do Outlook e espalhar spam.

Quase 1 em cada 130 e-mails conteria um arquivo perigoso. Hackers têm listas de endereços de e-mail para enviar suas mensagens fraudulentas. A média é uma pirataria em 20.000 e-mails. Existem mais de 5 bilhões de dispositivos na Terra, imagine a disseminação desses hacks.

Classificamos algumas técnicas de hacking para você. Algumas você certamente conhece e outras talvez não. Queremos compartilhar esses métodos com você para entender como uma conta do Outlook pode ser sequestrada:

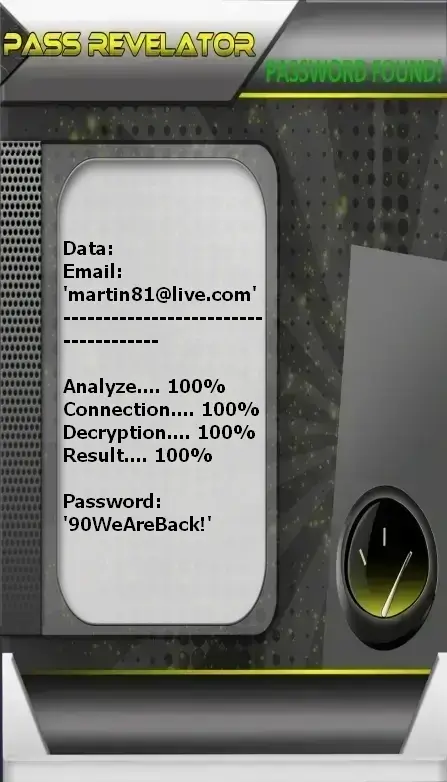

Esta aplicação simples e rápida permite recuperar o código de acesso a uma conta do Outlook em pouco tempo. Mesmo que a senha esteja criptografada ou a conta esteja protegida por autenticação de dois fatores, o PASS REVELATOR é a solução mais completa. Neste caso, oferecemos uma ferramenta de software que certamente pode ajudar. Fácil de usar, é totalmente compatível com todas as plataformas digitais — você pode executá-lo no seu computador, smartphone ou tablet. Além disso, você obtém um teste gratuito de 30 dias, após o qual terá garantia de satisfação ou reembolso total.

Se você precisar recuperar uma conta do Outlook, o PASS REVELATOR é a solução ideal para você.

Você pode baixá-lo no site oficial: https://www.passwordrevelator.net/pt/passrevelator

Essa técnica visa essencialmente o uso de cartões SIM. O objetivo do hacker por trás do Simjacking é explorar vulnerabilidades de segurança para coletar dados de seu alvo. É uma técnica pouco popular, porém perigosa em seu uso contra qualquer pessoa. De fato, todos nós usamos um cartão SIM de uma forma ou de outra. Seja um SIM físico ou um e-SIM, a realidade é que essa pequena ferramenta informática tornou-se quase essencial. Além disso, o problema relacionado ao cartão SIM remonta a 2009, quando foi destacado em várias ocasiões que a maioria desses terminais em circulação não foi atualizada. Isso significa que ainda existem várias vulnerabilidades que podem ser usadas contra o usuário sem o seu conhecimento. Uma das preocupações com o Simjacking é que a vítima não tem como se defender, já que não pode saber se seu cartão SIM está comprometido.

Continuamos na categoria de hacks envolvendo cartões SIM. É importante focar nos cartões SIM porque, em um ambiente onde as medidas de segurança estão cada vez mais avançadas, a melhor forma que os hackers podem explorar é, obviamente, aproveitar as vulnerabilidades dos cartões SIM. O Sim Swap é um método que consiste em usurpar a identidade de uma pessoa específica e garantir o sequestro do seu cartão SIM para usá-lo sem o seu conhecimento. Nesse contexto, o hacker faz tudo o possível para entrar em contato com a operadora telefônica da sua vítima. Ele fingirá ter tido um problema com o cartão SIM real e solicitará a transferência do número de telefone para outro cartão SIM que ele possua. Quando provar sua identidade usando informações que certamente roubou, seu cartão SIM estará à mercê dele. O perigo do Sim Swap reside no fato de que a maioria das nossas contas online está frequentemente vinculada ao nosso número de telefone. Isso lhe dá a possibilidade de sequestrar as contas.

Como sabemos, cabos USB não são projetados apenas para carregar nossos telefones. A utilidade desse pedaço de fio também está na transferência de dados do smartphone para outros dispositivos. Em certas situações, muitas vezes precisamos pedir emprestado cabos USB para carregar nossos telefones. Isso pode causar sérios problemas, pois esses cabos podem ser modificados e usados para invadir nossos telefones. Além de usar o cabo de outra pessoa, não é incomum usar portas USB instaladas em espaços públicos para carregar um smartphone. Bem, essas portas também podem estar contaminadas por hackers para explorar a funcionalidade de transferência de dados do seu cabo USB.

Na categoria de métodos de hacking pouco conhecidos, mas comumente usados, temos certamente o método de download automático. Como os hackers fazem isso? Eles começam invadindo sites que não são suficientemente seguros. Em seguida, inserem scripts maliciosos no código HTTP ou PHP desses sites. Isso permite que instalem malware diretamente no dispositivo do visitante desse site, usando uma técnica de download oculto. Esse download pode ser iniciado sem o conhecimento do usuário ou com seu consentimento, mas disfarçado atrás de outra solução. Assim que o download é concluído e o malware instalado, o roubo de dados pessoais e outras estratégias são acionadas, colocando em risco a segurança de todas as suas contas.

Estamos falando de outra técnica computacional que não visa diretamente o usuário. Antes de realizar qualquer ataque contra o usuário final, o hacker primeiro mira aqueles que tendem a explorar bases de dados de usuários. Durante sua execução, ele executará um trecho de código SQL — uma linguagem padronizada que permite manipular essas bases de dados usadas por sites. Se conseguir seu golpe mestre nesse nível, poderá acessar facilmente os dados. Isso pode afetar os usuários que não têm ideia do que está acontecendo. Ao acessar diretamente os dados dos sites, o hacker pode coletar essas informações para modificá-las ou excluí-las.

Não podemos falar de um ataque cibernético a uma conta do Outlook sem mencionar o cavalo de Troia. O Trojan é o malware por excelência nas práticas de hacking. Embora seu uso seja reservado a uma categoria de hackers muito profissionais e experientes, continua sendo uma ameaça muito evidente e persistente. O Trojan pode ser instalado no seu smartphone ou computador sem o seu conhecimento. Pode até ser instalado pelo próprio usuário. De fato, a particularidade desse programa malicioso é ser discreto e passar o mais despercebido possível. Nesse caso, como ele age? Simplesmente se escondendo atrás de outro programa. De fato, é possível que o Trojan seja um aplicativo legítimo disponível nas lojas oficiais. Pode ser basicamente uma calculadora, um software de edição de fotos ou qualquer outro software que costumamos usar. Assim que o aplicativo for instalado no seu smartphone, o código malicioso será executado e permitirá que os hackers realizem várias tarefas. Primeiramente, é importante mencionar que, graças ao Trojan, é possível, entre outras coisas, espionar uma pessoa e coletar seus dados pessoais. Dados pessoais referem-se a qualquer tipo de informação, incluindo credenciais do Outlook.

O spyware é indispensável na indústria do hacking. Existem todos os tipos. Recentemente, desde o caso Pegasus, esse tipo de programa malicioso está especialmente em evidência e atrai muita atenção de pessoas de todos os tipos. É uma forma de explicar que, se você tiver a oportunidade de usar spyware, é óbvio que seus ataques cibernéticos terão 90% de chance de sucesso. Hoje em dia, você pode até obter versões mais leves que são frequentemente usadas em um contexto legal. Esses aplicativos de vigilância, como são comumente chamados, são considerados aplicativos maliciosos de espionagem. Também são conhecidos pejorativamente como Stalkerware. O spyware permite saber exatamente o que uma pessoa está fazendo em seu dispositivo. É possível rastrear a pessoa e coletar todos os dados do seu tráfego na internet. Em outras palavras, podemos saber exatamente como ela conseguiu acessar sua conta do Outlook.

Bases de dados são o conjunto de informações compiladas em um servidor. Essas informações podem ser:

De qualquer forma, uma base de dados é muito valiosa para um cibercriminoso. Com essas informações e boas ferramentas, nossos hackers podem invadir contas. Big Data não é algo excepcional atualmente. Com uma base de dados, é possível iniciar vários tipos de hacking. Os mais conhecidos são o ataque de dicionário e a quebra de senhas, que usam métodos automatizados para encontrar as senhas corretas com base em uma base de dados já existente. Graças às bases de dados, cibercriminosos também podem iniciar ataques massivos de phishing. Na maioria das vezes, essas bases de dados são resultado de vazamentos massivos de dados. Pode acontecer que hackers construam bases de dados explorando o método de scraping. Por fim, graças a hacks cibernéticos muito discretos e direcionados, é possível encontrar bases de dados comercializadas na Dark Web.

Com certeza todos conhecem o phishing. É uma técnica de falsificação de identidade de uma organização para enganar um usuário. A prática consiste em enviar uma mensagem que contém um link. Esse link leva a uma plataforma falsa operada por cibercriminosos. Quando a vítima cai no golpe, imagine o que acontece? Seus dados pessoais são roubados e podem ser usados contra ela posteriormente. Com o spearphishing, as coisas evoluem de forma diferente. De fato, o hacker não envia um e-mail de forma desordenada e mal direcionada. Ele mira especificamente um indivíduo. Ao alvejar essa pessoa, ele garante reunir todas as informações necessárias para conquistar a confiança dela. Nesse contexto, a mensagem que a pessoa-alvo recebe é tão completa e bem elaborada que há pouca chance de ela não cair na armadilha. Assim que a confiança é estabelecida, ele pede à vítima que realize certas tarefas. Muitas dessas tarefas acabam levando a vítima a se comprometer sozinha. No ambiente profissional, essa técnica é conhecida como E-mail Empresarial Comprometido.

Não importa qual ferramenta de TI usamos. Não importa qual software usamos ou vamos usar. Uma coisa é certa: será uma ferramenta afetada por uma falha zero-day. Existe, em qualquer ferramenta computacional, uma vulnerabilidade de segurança que ainda não foi descoberta ou que não é conhecida pelo fabricante ou editor. Essas vulnerabilidades podem ser exploradas para comprometer a integridade e a segurança do usuário. Atualmente, há uma corrida frenética para descobrir falhas zero-day. Essas vulnerabilidades, quando bem exploradas, podem ser usadas em contextos de espionagem muito sofisticados. Por isso, sempre foi recomendado acompanhar as notícias digitais para se manter informado sobre as últimas novidades. Falamos disso regularmente em nosso blog; você aprenderá muito sobre vulnerabilidades de segurança operacionais. No ano passado, vários especialistas mencionaram que o software chamado Pegasus, o famoso spyware revelado ao público pelo Forbidden Stories, explorava falhas zero-day para se espalhar e funcionar corretamente. Essas vulnerabilidades permitiram até que seus operadores realizassem explorações sem clique (zero-click). Explorações sem clique são a exploração de falhas zero-day com o objetivo de infectar um dispositivo sem que o alvo realize qualquer ação ou perceba. É por isso também que você nunca deve negligenciar as atualizações.

Além desses métodos de hacking, é importante pensar em se proteger. Para isso, alguns métodos básicos ajudarão você a melhorar sua segurança cibernética. É hora, portanto, de refletir se temos um estilo de vida saudável no que diz respeito ao uso de softwares ou dispositivos computacionais. Como preâmbulo, se você deseja melhorar a segurança da sua conta do Outlook, é essencial ativar a autenticação de dois fatores. Essa é uma das bases da segurança atualmente. Quase todas as plataformas digitais oferecem essa possibilidade. Isso atende à necessidade de proteger sua conta, já que a senha pode ser comprometida. Falando em senha, como gerenciar seu identificador de login também é uma das bases da sua proteção. Recomenda-se,

Isso significa que você deve evitar usar:

Hoje em dia, parece ser muito mais seguro usar frases do que palavras compostas. Por exemplo, em vez de escolher: " wrkdkzk381525 ", você pode, por exemplo, escolher: " AdoroMuitoAsMangasDosAnos2000 ". A segunda opção é muito mais difícil de decifrar pelos métodos convencionais.

Além disso, não clique nos links que você recebe em seus e-mails. Principalmente se você não conhece o remetente ou se não realizou nenhuma ação que justifique o envio dessa mensagem. Se ainda assim estiver curioso e quiser saber o que há por trás desse link, o melhor é ir diretamente ao seu navegador e digitar o endereço do site em questão.

Para ter certeza de que um e-mail é legítimo, você deve verificar sua origem. Se você clicar em " Responder ", verá o endereço do correspondente e, assim, seu e-mail. Se o e-mail for diferente da assinatura da mensagem ou se o domínio não corresponder a nada, então você tem certeza de que é uma mensagem comprometida. A única solução restante é colocá-la em quarentena ou até mesmo na pasta de spam e depois excluí-la. Você estará seguro da próxima vez que esse hacker tentar quebrar seu endereço de e-mail do Outlook. Essa prevenção deve ser repetida sempre que um e-mail indesejado chegar.

Além disso, sempre que possível, use softwares antiphishing ou firewalls que permitam detectar esse tipo de mensagem ou e-mail.

Também é importante pensar em proteger sua conexão. Portanto, aqui estão algumas medidas que você deve tomar antes de acessar sua conta:

Há também a possibilidade de que, apesar de todos os esforços, você ainda seja vítima de um ataque cibernético. De fato, é importante ressaltar que você não conseguirá se proteger constantemente.

Hackear a conta do Outlook de alguém sem sua permissão é ilegal e viola leis de privacidade.

Sim, você pode aumentar a segurança da sua conta do Outlook ativando a autenticação de dois fatores, usando senhas fortes e exclusivas, evitando clicar em links ou e-mails suspeitos e atualizando regularmente seu software.

Se suspeitar de acesso não autorizado à sua conta do Outlook, altere imediatamente sua senha, ative a autenticação de dois fatores e revise a atividade da sua conta em busca de comportamentos suspeitos. Você também deve relatar o incidente à Microsoft.

Sim, se você esqueceu sua senha do Outlook, pode usar os métodos oficiais de recuperação fornecidos pela Microsoft, como redefinir sua senha por meio de endereços de e-mail alternativos ou números de telefone associados à sua conta.

Para se proteger contra ataques de phishing destinados a roubar suas credenciais do Outlook, sempre verifique o endereço de e-mail do remetente, evite clicar em links suspeitos e nunca forneça informações confidenciais em resposta a e-mails não solicitados.

Usar redes WiFi públicas para acessar contas sensíveis como o Outlook é arriscado, pois essas redes podem ser vulneráveis a hackers. Recomenda-se usar uma rede privada virtual (VPN) para maior segurança ao acessar sua conta por meio de WiFi público.