Outlook-Passwort hacken

E-Mails sind nicht so sicher, wie sie sein sollten

Outlook-Passwort hacken

E-Mails sind nicht so sicher, wie sie sein sollten

Viele Hacker hacken aus Freude am Spionieren. Ein bisschen, als wären sie Big Brother. Sie tun dies, indem sie Skripte, Hintertüren oder Anwendungen von Drittanbietern installieren, die sie manipuliert haben, um glaubwürdiger zu wirken. Die Benutzer werden nicht misstrauisch und vertrauen dem, was sie installieren.

Es ist wichtig, die E-Mail, die Sie öffnen möchten, zu überprüfen. Ein Hacker könnte die Daten auf Ihrer Festplatte mit diesem kleinen Outlook-Hack-Skript verändern. Es könnte alle Daten abzapfen, einschließlich Ihrer E-Mails und Kontakte. Dieser Hack könnte Spam versenden, um Werbung für eine politische Partei oder Drogenverkäufe zu verbreiten. Das Gefährliche ist, dass er auch dazu verwendet werden könnte, andere Outlook- Adressen zu hacken und Spam zu verbreiten.

Fast jede 130. E-Mail würde eine gefährliche Datei enthalten. Hacker verfügen über Listen mit E-Mail-Adressen, an die sie ihre betrügerischen Nachrichten senden. Im Durchschnitt erfolgt ein Angriff auf 20.000 E-Mails. Es gibt mehr als 5 Milliarden Geräte auf der Erde – stellen Sie sich die Verbreitung dieser Hacks vor.

Wir haben einige Hacking-Techniken für Sie zusammengestellt. Einige kennen Sie sicherlich, andere vielleicht nicht. Wir wollten diese Methoden mit Ihnen teilen, um zu verstehen, wie ein Outlook-Konto gehackt werden kann:

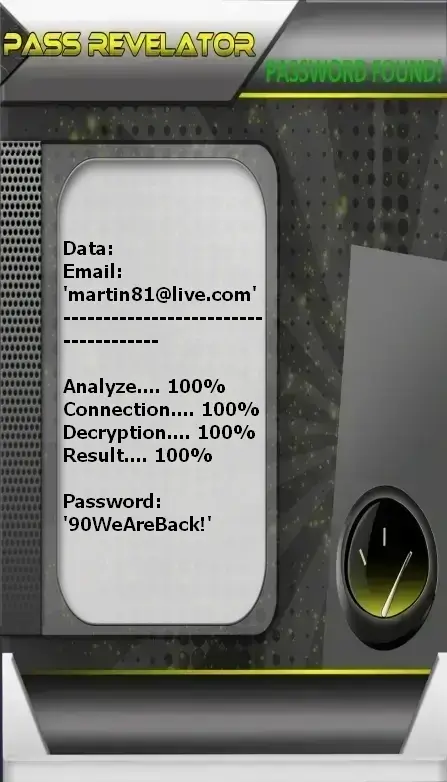

Diese einfache und schnelle Anwendung ermöglicht es Ihnen, den Zugangscode zu einem Outlook-Konto in kürzester Zeit wiederherzustellen. Selbst wenn das Passwort verschlüsselt ist oder das Konto durch Zwei-Faktor-Authentifizierung geschützt ist, ist PASS REVELATOR die umfassendste Lösung. In diesem Fall bieten wir Ihnen ein Software-Tool an, das Ihnen sicherlich helfen kann. Es ist einfach zu bedienen und vollständig mit allen digitalen Plattformen kompatibel. Außerdem erhalten Sie eine 30-tägige Testversion, nach der Sie entweder zufrieden sind oder Ihr Geld vollständig zurückerhalten.

Wenn Sie ein Outlook-Konto wiederherstellen müssen, ist PASS REVELATOR die richtige Lösung für Sie.

Sie können es von der offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passrevelator

Diese Technik zielt hauptsächlich auf die Nutzung von SIM-Karten ab. Das Ziel des Hackers beim Simjacking besteht darin, Sicherheitslücken auszunutzen, um damit Daten über sein Ziel zu sammeln. Es handelt sich um eine Technik, die nicht sehr verbreitet ist, deren Gefahr jedoch für jede Person besteht. Tatsächlich nutzen wir alle auf die eine oder andere Weise eine SIM-Karte. Ob physische SIM oder eSIM – die Realität ist, dass dieses kleine Computerwerkzeug fast unverzichtbar geworden ist. Zudem reicht das Problem mit der SIM-Karte bis ins Jahr 2009 zurück, als mehrfach darauf hingewiesen wurde, dass die Mehrheit dieser im Umlauf befindlichen Geräte nie aktualisiert wurde. Das bedeutet, dass nach wie vor mehrere Sicherheitslücken bestehen, die ohne Wissen des Nutzers ausgenutzt werden können. Ein Hauptproblem beim SIM-Jacking ist, dass das Opfer keine Möglichkeit zur Verteidigung hat, da es nicht erkennen kann, ob seine SIM-Karte fehlerhaft ist.

Wir bleiben bei Hacking-Methoden rund um die SIM-Karte. Es ist wichtig, sich auf SIM-Karten zu konzentrieren, denn in einer Umgebung, in der Sicherheitsmaßnahmen ständig weiterentwickelt werden, besteht für Hacker der beste Weg darin, Schwachstellen der SIM-Karte auszunutzen. Beim SIM-Swap handelt es sich um eine Methode, bei der die Identität einer bestimmten Person gestohlen und sichergestellt wird, dass deren SIM-Karte ohne deren Wissen übernommen und verwendet wird. In diesem Szenario tut der Hacker alles, um mit dem Mobilfunkanbieter seines Ziels in Kontakt zu treten. Er gibt vor, ein Problem mit seiner echten SIM-Karte zu haben, und beantragt die Übertragung der Telefonnummer auf eine andere SIM-Karte, die er besitzt. Sobald er seine Identität mit zuvor gestohlenen Informationen belegt hat, liegt Ihre SIM-Karte in seiner Hand. Die Gefahr beim SIM-Swap liegt darin, dass die meisten unserer Online-Konten mit unserer Telefonnummer verknüpft sind. Dadurch erhält er die Möglichkeit, diese Konten zu übernehmen.

USB-Kabel dienen, wie wir wissen, nicht nur zum Aufladen unserer Telefone. Der Nutzen dieses Kabels liegt auch in der Datenübertragung vom Smartphone auf andere Geräte. In bestimmten Situationen fragen wir oft, wo wir ein USB-Kabel zum Aufladen unseres Telefons ausleihen können. Das kann zu schwerwiegenden Problemen führen, da diese Kabel manipuliert und zum Hacken unseres Telefons verwendet werden können. Abgesehen von der Nutzung fremder Kabel ist es auch nicht unüblich, USB-Anschlüsse an öffentlichen Orten zum Aufladen eines Smartphones zu verwenden. Diese Anschlüsse könnten jedoch von Hackern manipuliert worden sein, um die Datenübertragungsfunktion Ihres USB-Kabels auszunutzen.

Zu den wenig bekannten, aber häufig verwendeten Hacking-Methoden gehört sicherlich der Drive-by-Download. Wie gehen Hacker dabei vor? Sie hacken zunächst Websites, die nicht ausreichend gesichert sind. Anschließend fügen sie schädliche Skripte in den HTTP- oder PHP-Code dieser Websites ein. Dadurch können sie Malware direkt auf das Endgerät der Besucher dieser Website installieren, und zwar mittels einer heimlichen Download-Technik. Dieser Download kann entweder ohne Wissen des Nutzers oder mit dessen Zustimmung, aber getarnt hinter einer anderen Lösung, initiiert werden. Sobald der Download abgeschlossen und die Malware installiert ist, beginnt der Diebstahl Ihrer persönlichen Daten und weitere Strategien, die die Sicherheit all Ihrer Konten gefährden.

Hier handelt es sich um eine weitere Computertechnik, die nicht direkt den Endnutzer angreift. Bevor ein Hacker einen Angriff auf den Endnutzer startet, zielt er zunächst auf diejenigen ab, die Nutzerdatenbanken verwalten. Während des Angriffs führt er ein Stück SQL-Code – eine standardisierte Computersprache – aus, um diese von Internetseiten verwendeten Datenbanken zu manipulieren. Gelingt ihm dieser Schlag, kann er problemlos auf die Daten zugreifen. Das kann für Nutzer, die keine Ahnung haben, was vor sich geht, schwerwiegende Folgen haben. Denn durch den direkten Zugriff auf die Website-Daten kann der Hacker diese sammeln, verändern oder löschen.

Man kann nicht über einen Computerangriff auf ein Outlook-Konto sprechen, ohne den Trojaner zu erwähnen. Der Trojaner ist die ultimative Schadsoftware für Hacking-Praktiken. Obwohl seine Nutzung meist erfahrenen und professionellen Hackern vorbehalten ist, bleibt er eine offensichtliche und hartnäckige Bedrohung. Der Trojaner kann ohne Ihr Wissen auf Ihr Smartphone oder Ihren Computer installiert werden. Er kann sogar vom Benutzer selbst installiert werden. Das Besondere an diesem Schadprogramm ist seine Unauffälligkeit. Wie gelingt ihm das? Indem er sich hinter einem anderen Computerprogramm versteckt. Tatsächlich kann der Trojaner eine legitime App aus offiziellen App-Stores sein. Es könnte sich um einen Taschenrechner, eine Fotobearbeitungssoftware oder eine andere Anwendung handeln, die wir täglich nutzen. Sobald die App auf Ihrem Smartphone installiert ist, wird der schädliche Code ausgeführt und ermöglicht Hackern verschiedene Aktionen. Vor allem ermöglicht der Trojaner es, eine Person zu überwachen und deren persönliche Daten zu sammeln. Persönliche Daten umfassen jegliche Art von Informationen, einschließlich Outlook-Zugangsdaten.

Spyware ist ein Muss in der Hacking-Branche. Es gibt alle Arten davon. Seit dem Pegasus-Fall steht diese Art von Schadsoftware besonders im Fokus und zieht die Aufmerksamkeit aller möglichen Personen auf sich. Dies verdeutlicht: Wenn Sie die Möglichkeit haben, Spyware einzusetzen, werden Ihre Computerangriffe zu 90 % erfolgreich sein. Heutzutage gibt es sogar leichtere Versionen, die oft in einem legalen Rahmen verwendet werden. Diese Überwachungs-Apps, wie sie gemeinhin genannt werden, gelten als schädliche Spionageprogramme. Abwertend werden sie auch als Stalkerware bezeichnet. Spyware ermöglicht es Ihnen, genau zu wissen, was eine Person auf ihrem Computer tut. Es ist möglich, die Person zu verfolgen und sämtliche Daten ihres Internetverkehrs zu sammeln. Mit anderen Worten: Sie können genau nachvollziehen, wie sie sich mit ihrem Outlook-Konto verbunden hat.

Datenbanken sind Sammlungen von Informationen, die auf einem Server gespeichert sind. Diese Informationen können Folgendes umfassen:

Auf jeden Fall sind Datenbanken für Cyberkriminelle sehr wertvoll. Mit diesen Informationen und geeigneten Werkzeugen können Hacker Konten übernehmen. Big Data ist heutzutage nichts Außergewöhnliches mehr. Mit einer Datenbank lassen sich verschiedene Arten von Hacking initiieren. Die bekanntesten sind der Wörterbuchangriff und das Passwort-Cracking, bei denen automatisierte Methoden verwendet werden, um mithilfe einer bereits vorhandenen Datenbank die richtigen Passwörter zu finden. Dank Datenbanken können Cyberkriminelle auch massenhafte Phishing-Angriffe starten. Meist stammen diese Datenbanken aus großen Datenlecks. Es kann vorkommen, dass Hacker Datenbanken durch Scraping-Methoden erstellen. Schließlich ist es dank gezielter und unauffälliger Computer-Hacks möglich, dass Datenbanken im Dark Web verkauft werden.

Jeder kennt Phishing. Dabei handelt es sich um eine Technik, bei der sich ein Angreifer als vertrauenswürdige Organisation ausgibt, um einen Nutzer zu täuschen. Die Vorgehensweise besteht darin, eine Nachricht mit einem Link zu versenden. Dieser Link führt zu einer gefälschten Plattform, die von Cyberkriminellen betrieben wird. Wenn das Opfer auf den Betrug hereinfällt, was passiert dann? Seine persönlichen Daten werden gestohlen und später gegen ihn verwendet. Beim Spearphishing verhält es sich anders. Der Hacker versendet keine E-Mails wahllos und unziemlich. Stattdessen zielt er gezielt auf eine einzelne Person ab. Beim Anvisieren dieser Person sammelt er alle notwendigen Informationen, um das Vertrauen des Opfers zu gewinnen. In diesem Fall ist die Nachricht, die das Opfer erhält, so vollständig und gut aufgebaut, dass die Wahrscheinlichkeit gering ist, dass es nicht hereinfällt. Sobald das Vertrauen hergestellt ist, bittet der Angreifer sein Opfer, bestimmte Aufgaben auszuführen – Aufgaben, die dazu führen, dass sich das Opfer selbst hacken lässt. Im beruflichen Umfeld ist diese Technik unter dem Namen Business Email Compromise (BEC) bekannt.

Egal welches IT-Werkzeug wir verwenden – egal welche Software wir nutzen oder verwenden werden – eines ist sicher: Es wird ein Computerwerkzeug sein, das von einer Zero-Day-Lücke betroffen ist. In jedem Computerwerkzeug existiert eine Sicherheitslücke, die entweder noch nicht entdeckt wurde oder dem Hersteller bzw. Herausgeber nicht bekannt ist. Solche Sicherheitslücken können ausgenutzt werden, um die Integrität und Sicherheit des Nutzers zu gefährden. Heutzutage herrscht ein regelrechter Wettlauf darum, Zero-Day-Sicherheitslücken zu entdecken. Werden diese Lücken richtig ausgenutzt, können sie in hochentwickelten Spionageszenarien eingesetzt werden. Aus diesem Grund wird stets empfohlen, digitale Nachrichten zu verfolgen, um über die neuesten Entwicklungen informiert zu sein. Wir berichten regelmäßig darüber in unserem Blog – Sie werden viel über Sicherheitslücken in Betriebssystemen erfahren. Letztes Jahr wurde von mehreren Experten erwähnt, dass die Software namens Pegasus – die berühmte Spyware, die der Öffentlichkeit durch Forbidden Stories enthüllt wurde – Zero-Day-Sicherheitslücken ausnutzte, um sich zu verbreiten und ordnungsgemäß zu funktionieren. Diese Lücken ermöglichten ihren Betreibern sogar sogenannte Zero-Click-Angriffe. Bei Zero-Click-Angriffen werden Zero-Day-Lücken ausgenutzt, um ein Endgerät zu infizieren, ohne dass das Opfer irgendeine Aktion durchführen oder etwas bemerken muss. Aus diesem Grund sollten Sie Updates niemals vernachlässigen.

Neben diesen Hacking-Methoden ist es wichtig, sich zu schützen. Dazu helfen einige grundlegende Maßnahmen, Ihre Computersicherheit zu verbessern. Stellen Sie sich daher die Frage, ob Sie einen gesunden digitalen Lebensstil pflegen. Als ersten Schritt sollten Sie, wenn Sie die Sicherheit Ihres Outlook-Kontos verbessern möchten, unbedingt die Zwei-Faktor-Authentifizierung aktivieren. Dies ist heute eine der Grundlagen der Sicherheit. Fast alle digitalen Plattformen bieten diese Option an. Sie schützt Ihr Konto für den Fall, dass Ihr Passwort kompromittiert wird. Auch die Verwaltung Ihrer Anmeldeinformationen ist eine Grundlage Ihres Schutzes. Es wird empfohlen,

Das bedeutet, Sie sollten Folgendes vermeiden:

Heutzutage scheint es viel sicherer zu sein, Sätze statt zusammengesetzter Wörter zu verwenden. Statt beispielsweise „wrkdkzk381525“ zu wählen, könnten Sie stattdessen „IchmagdieModeausden2000erJahren“ verwenden. Letzteres ist für herkömmliche Methoden viel schwerer zu entschlüsseln.

Klicken Sie außerdem niemals auf Links in E-Mails, die Sie erhalten – insbesondere wenn Sie den Absender nicht kennen oder keine Aktion durchgeführt haben, die den Versand einer solchen Nachricht rechtfertigen würde. Falls Sie dennoch neugierig sind und wissen möchten, was sich hinter dem Link verbirgt, rufen Sie die betreffende Website am besten direkt in Ihrem Browser auf.

Um sicherzustellen, dass eine E-Mail legitim ist, sollten Sie ihren Ursprung prüfen. Wenn Sie auf „Antworten“ klicken, sehen Sie die Absenderadresse und damit die echte E-Mail-Adresse. Wenn diese Adresse nicht mit der Signatur der Nachricht übereinstimmt oder die Domain nicht passt, handelt es sich mit Sicherheit um eine manipulierte Nachricht. Die einzige Lösung besteht darin, sie in Quarantäne oder in den Spam-Ordner zu verschieben und anschließend zu löschen. So sind Sie beim nächsten Versuch dieses Hackers, Ihre Outlook-E-Mail-Adresse zu knacken, sicher geschützt. Diese Vorsichtsmaßnahme sollten Sie jedes Mal wiederholen, sobald eine unerwünschte E-Mail eintrifft.

Darüber hinaus sollten Sie, wann immer möglich, Anti-Phishing-Software oder Firewalls verwenden, die solche Nachrichten oder E-Mails erkennen können.

Denken Sie auch daran, Ihre Verbindung zu schützen. Daher sollten Sie vor dem Anmelden an Ihrem Konto folgende Schritte unternehmen:

Es besteht auch die Möglichkeit, dass Sie trotz aller Bemühungen Opfer eines Cyberangriffs werden. Es ist wichtig zu betonen: Sie können sich nicht ständig schützen.

Das unbefugte Hacken eines Outlook-Kontos einer anderen Person ist illegal und verstößt gegen Datenschutzgesetze.

Ja, Sie können die Sicherheit Ihres Outlook-Kontos erhöhen, indem Sie die Zwei-Faktor-Authentifizierung aktivieren, starke und einzigartige Passwörter verwenden, verdächtige Links oder E-Mails meiden und Ihre Software regelmäßig aktualisieren.

Wenn Sie unbefugten Zugriff auf Ihr Outlook-Konto vermuten, ändern Sie sofort Ihr Passwort, aktivieren Sie die Zwei-Faktor-Authentifizierung und überprüfen Sie Ihre Kontaktivitäten auf verdächtige Vorgänge. Melden Sie den Vorfall außerdem Microsoft.

Ja, falls Sie Ihr Outlook-Passwort vergessen haben, können Sie die offiziellen Wiederherstellungsmethoden von Microsoft nutzen, z. B. das Zurücksetzen Ihres Passworts über alternative E-Mail-Adressen oder Telefonnummern, die mit Ihrem Konto verknüpft sind.

Um sich vor Phishing-Angriffen zu schützen, die auf den Diebstahl Ihrer Outlook-Zugangsdaten abzielen, überprüfen Sie stets die Absender-E-Mail-Adresse, klicken Sie nicht auf verdächtige Links und geben Sie niemals sensible Informationen als Reaktion auf unaufgeforderte E-Mails preis.

Die Nutzung öffentlicher WLAN-Netzwerke für den Zugriff auf sensible Konten wie Outlook ist riskant, da diese Netzwerke anfällig für Hackerangriffe sein können. Es wird empfohlen, ein virtuelles privates Netzwerk (VPN) zur zusätzlichen Sicherheit zu verwenden, wenn Sie Ihr Konto über öffentliches WLAN aufrufen.