Descifrar una cuenta de GMail

Los hackers tienen acceso a todos tus mensajes

Descifrar una cuenta de GMail

Los hackers tienen acceso a todos tus mensajes

La cifra es escalofriante, pero Google afirmó recientemente que más de 250 000 contraseñas son hackeadas cada semana. Puede sucederle a cualquiera y en cualquier momento. La compañía Google, que gestiona GMail, intenta por todos los medios proteger las cuentas de sus clientes innovando constantemente con nuevas funcionalidades, pero esto nunca es suficiente frente a los hackers.

Para descifrar una cuenta de GMail, utilizan varias posibilidades: soluciones de fuerza bruta, simuladores de direcciones IP con servidores VPN, suplantación de números de móvil, etc. La lista es muy larga y Google siempre se quedará atrás frente a estos pequeños genios informáticos.

No existe ninguna solución para evitar el hackeo de GMail; la precaución es la técnica más útil en este caso. ¿Un correo electrónico que te parece sospechoso? ¡Mételo directamente en la papelera! Es como una llamada que recibes: si la persona realmente quiere contactarte, o bien dejará un mensaje o volverá a llamar. Si eliminas un correo legítimo que creías peligroso, la persona intentará contactarte de nuevo o incluso te llamará si tiene tu número de teléfono.

Una contraseña de GMail descifrada puede volver a ser hackeada. Cualquier cosa relacionada directa o indirectamente con ordenadores puede ser hackeada, incluso por segunda vez. Siempre existirán vulnerabilidades, incluso si el equipo las corrige. Google mismo afirma en un comunicado de prensa que es imposible asegurar al 100 % una cuenta con sus contactos. Por esta razón se recomienda hacer copias de seguridad regulares de todos los mensajes y contactos. Un buen antivirus o firewall no te servirá de mucho; ¡la mejor protección eres tú mismo!

Basta con preguntarte cómo consiguen los hackers atacar tu cuenta de GMail. Parece que las técnicas son diversas y numerosas. En este caso describiremos algunas bastante populares:

utilizando PASS BREAKER.

La solución más sencilla para acceder a una cuenta de GMail es utilizar PASS BREAKER. Este software te permite descifrar una contraseña de GMail utilizando únicamente una dirección de correo electrónico.

Es una herramienta que te permite recuperar la contraseña de cualquier cuenta de GMail en tiempo récord. Con este software, puedes confiar en tu capacidad para descifrar una cuenta de GMail si alguna vez te ves sorprendido por ciberdelincuentes, una posibilidad desafortunada pero muy real que nunca debe ignorarse.

PASS BREAKER fue desarrollado por profesionales de la ciberseguridad y es lo suficientemente fiable como para ayudarte de forma eficaz. No necesitas ser un experto en tecnología para usarlo.

Además, obtienes un período de prueba de 30 días. Al final de este período, o bien funciona, o te devuelven tu dinero.

Para empezar, visita el sitio web oficial de PASS BREAKER.

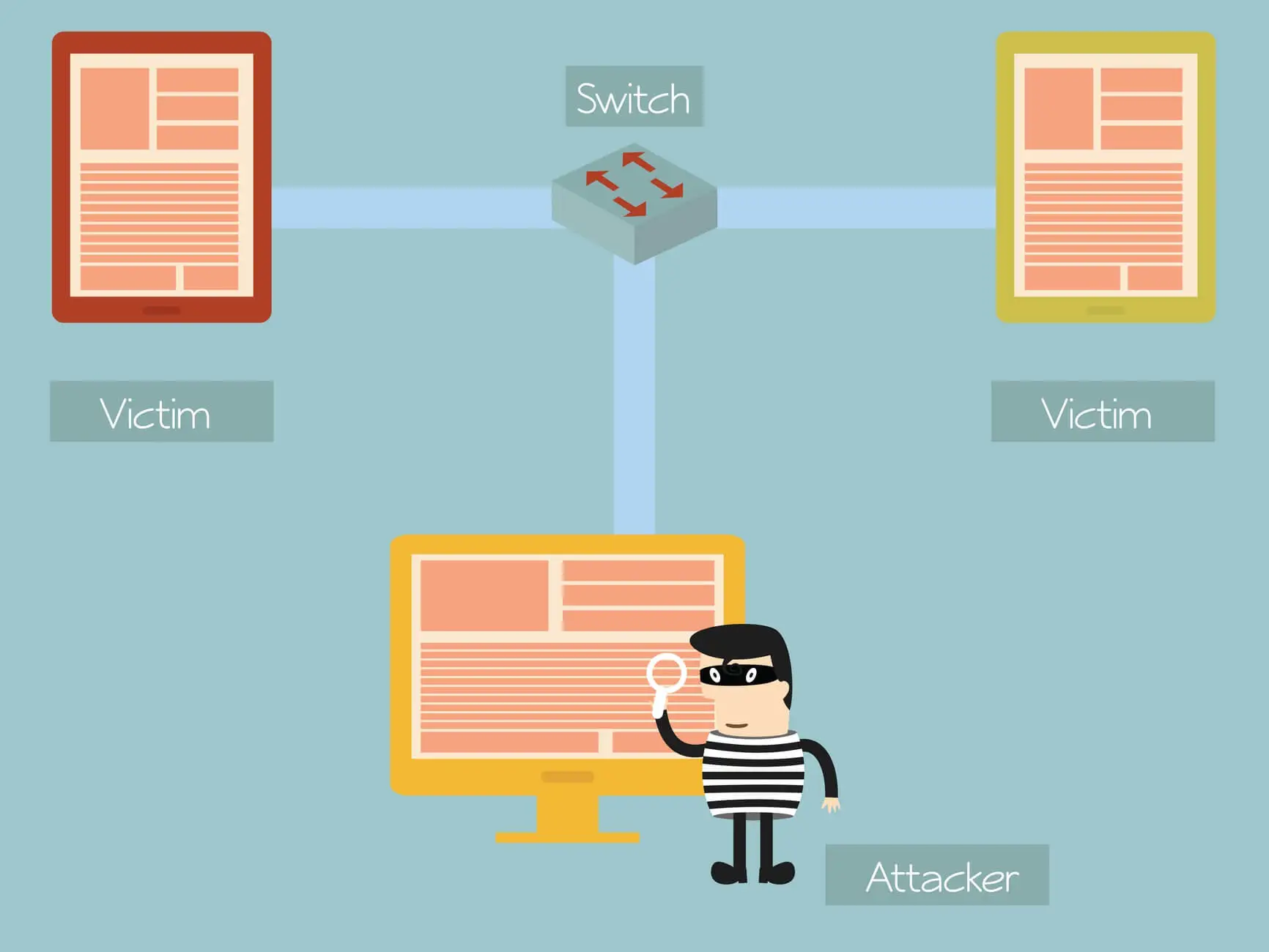

Conocido como Ataque del Hombre en el Medio, este ciberataque consiste en que una persona con malas intenciones instale físicamente o digitalmente un sistema que le permita controlar los intercambios entre la persona objetivo y el recurso digital con el que esta desea comunicarse. El objetivo de este ataque es evidente: escuchar la conversación, monitorear y manipular la comunicación de la víctima con su dispositivo o con recursos digitales.

En efecto, el ataque del hombre en el medio permite al hacker interceptar el tráfico de datos sin que ninguna de las partes lo sepa, de modo que ambas creen que están comunicándose exclusivamente entre sí. Básicamente, el método se utilizaba en la manipulación del canal físico de comunicación. Con la explosión de las técnicas de comunicación y el auge de las redes públicas, sin mencionar la creciente digitalización de los intercambios a través de Internet, fue obviamente mucho más fácil interceptar comunicaciones, como en el caso del ataque del hombre en el medio. Se basa esencialmente en un método de secuestro de descifrado SSL/TLS. Esto permite a los hackers acceder a información privada o incluso muy confidencial. Puede tratarse, por ejemplo, de la contraseña de tu cuenta de GMail, de credenciales de inicio de sesión para aplicaciones bancarias o profesionales, información financiera, etc.

El patrón más común para realizar un ataque del hombre en el medio es el siguiente:

Para protegerte contra esta amenaza informática, bastante sofisticada, se recomienda generalmente utilizar una red privada virtual (VPN) para tu conexión a Internet.

Los navegadores actuales ofrecen muchas extensiones, a menudo diseñadas por editores privados. El objetivo de las extensiones es facilitar el uso de un servicio web a través del navegador, de modo que funcione como una aplicación, por ejemplo. El problema es que, al igual que las aplicaciones clásicas que conocemos, también existen extensiones maliciosas diseñadas específicamente para robar tus datos personales. Gracias a este tipo de herramientas, puedes estar seguro de que tu cuenta de GMail no está segura. Por esta razón, generalmente se recomienda eliminar todas las extensiones que no sean necesarias.

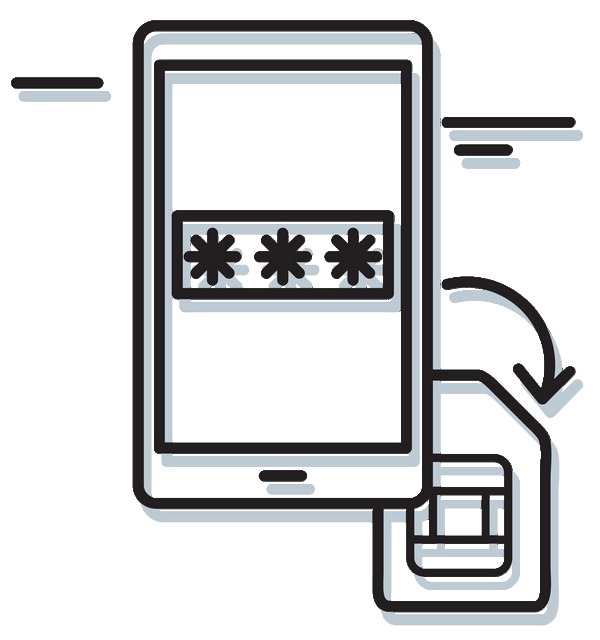

Estamos hablando aquí de un método bastante reciente. De hecho, hasta 2018 era literalmente una práctica que no se mencionaba en los manuales ni en la categorización de hacking. Esto hace que sea bastante difícil entender cómo los delincuentes aún pueden explotarla. Lo que podemos afirmar con certeza es que es una técnica que no requiere ser muy eficiente en hacking. Especialmente porque es muy difícil protegerse de ella. Para llevarla a cabo, solo necesitas cierta información sobre tu objetivo, como la operadora telefónica que utiliza la víctima.

El SIM Swapping, también llamado SIM Swap, es un hackeo que implica el uso de smartphones y ciertos procedimientos en línea. Se utiliza mucho para eludir las medidas de identificación impuestas por ciertas plataformas web como GMail, sitios de comercio electrónico e incluso bancos. Es la herramienta por excelencia para interceptar los códigos de identificación que el usuario suele recibir por SMS para confirmar su identidad. Con este método, la autenticación en dos pasos por SMS se vuelve ineficaz. Incluso se dice que es una de las técnicas de hacking más comunes en Francia.

Al realizar el SIM Swap, el hacker encuentra una forma de secuestrar el número de teléfono de su objetivo. Por ejemplo, puede llamar a la operadora telefónica de la víctima diciendo que ha perdido su smartphone y solicitar que su número de teléfono se transfiera a otra tarjeta SIM. Una vez logrado, puede recibir todos los SMS y llamadas destinados en principio a su víctima. Esto incluye también el código de autenticación. Tus cuentas están a su merced. Obviamente, para lograrlo, el hacker debe tener suficiente información personal sobre su objetivo para engañar a la operadora telefónica. Algo que ya no es tan difícil gracias a las redes sociales y a la tendencia de los usuarios a hablar demasiado de sí mismos y de su vida privada. Es por esta razón que a menudo se recomienda no publicar demasiada información personal.

Los ciberdelincuentes saben que te gusta conectarte a WiFi, especialmente cuando el acceso es público. También saben que no tomas las precauciones necesarias al acceder a Internet. En Francia, el uso de puntos de acceso WiFi falsos es bastante común. Millones de usuarios caen en esta trampa casi a diario. Se trata simplemente de crear un punto de acceso WiFi falso con el nombre de otro que conocemos. Podría ser, por ejemplo, el nombre del WiFi de tu lugar de trabajo, de tu entorno cercano o de tu restaurante favorito. Si estás acostumbrado a conectarte sin prestar atención a ciertos detalles, es probable que la red WiFi falsa con un nombre familiar te engañe. ¿Y sabes qué ocurre cuando usas este tipo de WiFi falso? Tu información personal, tus credenciales de inicio de sesión y todo tu tráfico de Internet pueden ser monitoreados y secuestrados... Aquí nos encontramos ante otra variante del ataque del hombre en el medio. Es una amenaza muy seria, ya que cualquiera puede caer en la trampa. Por lo tanto, es prudente que los usuarios desconfíen de las redes WiFi a las que se conectan y se protejan con software antivirus ante posibles amenazas cibernéticas.

Las vulnerabilidades existen en todas partes. Cada vez que usas un dispositivo informático, un sitio web o una plataforma en línea, debes estar seguro de una cosa: siempre existe una vulnerabilidad de seguridad que puede usarse en tu contra. Y eso es precisamente lo que hacen comúnmente los hackers. Debes saber que existe un mercado de vulnerabilidades donde se comercializan o regalan gratuitamente fallos de seguridad que pueden usarse contra ti. Si se trata de una vulnerabilidad de día cero (zero-day), es difícil protegerse porque ni siquiera el fabricante o editor de la aplicación que estás utilizando lo sabe aún. Por esta razón, tan pronto como sepas que hay una actualización disponible, no dudes en instalarla lo antes posible.

El secuestro de sesión es una práctica que forma parte del grupo más amplio de Hijacking. Es muy similar al ataque del hombre en el medio. También se llama Session Hijacking. Como su nombre indica, generalmente se utiliza para tomar el control de la comunicación de un usuario de Internet con el objetivo de redirigir su sesión hacia un uso mucho más malicioso. Básicamente consiste en robar cookies. Si tienes cookies que no son útiles, ve a tu navegador y elimínalas.

El Caballo de Troya es un programa malicioso bastante peligroso cuando uno es el objetivo. De hecho, gracias a la variedad de funciones que puede ofrecer a su operador, las víctimas de este tipo de malware suelen correr un gran riesgo. Por así decirlo, si tu dispositivo está infectado con un Caballo de Troya, el hackeo iniciado contra ti tiene muchas posibilidades de tener éxito. El Caballo de Troya es una aplicación que parece un programa legítimo. En algunos casos, es en sí mismo una aplicación legítima que oculta un script malicioso. Por lo tanto, no es raro que el usuario lo instale él mismo en su dispositivo. Debes saber que, en cuanto tu ordenador o smartphone esté infectado por un Caballo de Troya, el operador puede tomar el control remoto de ese dispositivo. También puede instalar remotamente un script malicioso que le permita hacer muchas otras cosas, como recopilar tus datos personales, realizar acciones remotas con tu dispositivo e incluso espiarte. En resumen, es el paquete completo. Por eso, asegúrate siempre de tener tu software antivirus actualizado y activado permanentemente.

En esta era en la que el Big Data y la inteligencia artificial están en pleno desarrollo, debes saber que con solo unas pocas piezas de información, los especialistas pueden encontrar fácilmente tus credenciales de inicio de sesión. Es esta lógica la que utilizan quienes practican el scraping. En el momento en que se dispone de una gran cantidad de datos, es obvio que, con la experiencia y las herramientas adecuadas, el hackeo de cualquier cuenta en línea es posible. Gracias a las filtraciones de datos, los ciberdelincuentes tienen hoy en día enormes bases de datos donde es probable que se encuentre la mayor parte de tu información personal. Estas bases de datos a menudo están disponibles de forma gratuita o mediante pago. En cualquier caso, son accesibles.

No se puede hablar de técnicas de hackeo de cuentas de GMail y excluir el keylogger. El keylogger es un programa informático muy popular que permite a su usuario hackear una cuenta con la ayuda de la propia víctima. ¿Cómo es esto posible? Pues debes saber que, como su nombre indica, el keylogger puede registrar todo lo que una persona escribe en el teclado de su ordenador. Esto significa que el hacker puede descifrar muy fácilmente tu información de inicio de sesión y acceder a tu cuenta de GMail sin dificultad.

Es una variante ultraespecífica del phishing. Consiste esencialmente en atacar a una persona concreta de forma personalizada (a diferencia del phishing clásico, que se envía al azar). Simplemente consiste en enviar un correo electrónico con un carácter muy convincente a la víctima. Este correo electrónico es único y está redactado para resultar lo más creíble posible. Para ello, el hacker recopilará tanta información como sea posible sobre su víctima: su personalidad, su dirección geográfica, su lugar de trabajo, su nombre y su círculo cercano. Por supuesto, esta es información que puede recopilarse directamente en redes sociales. El objetivo es engañar a la víctima para que tenga la máxima confianza, haciéndole creer que el correo es legítimo y fiable. Sin embargo, en cada correo fraudulento que se envíe al objetivo habrá una imagen que alertará al hacker cada vez que la víctima abra el correo y haga clic en el enlace engañoso. Gracias a este dispositivo, es posible rastrear a la persona de forma coordinada y en tiempo real, a través de una página de inicio de sesión falsa que permite recuperar las credenciales del usuario hackeado. La pregunta que probablemente te haces es si esta técnica puede eludir la autenticación en dos factores.

La respuesta es sí. De hecho, al llevar al usuario objetivo a una página de inicio de sesión falsa, también se prevé el caso en el que se le pida que proporcione el código de identificación temporal que ha recibido por correo electrónico. Por supuesto, el usuario pensará que está en el sitio web oficial y proporcionará el código temporal, que será inmediatamente recopilado por el ciberdelincuente. Una vez obtenida esta información, pierdes automáticamente el control de tu cuenta de GMail. Es una técnica sencilla, precisa y muy peligrosa.

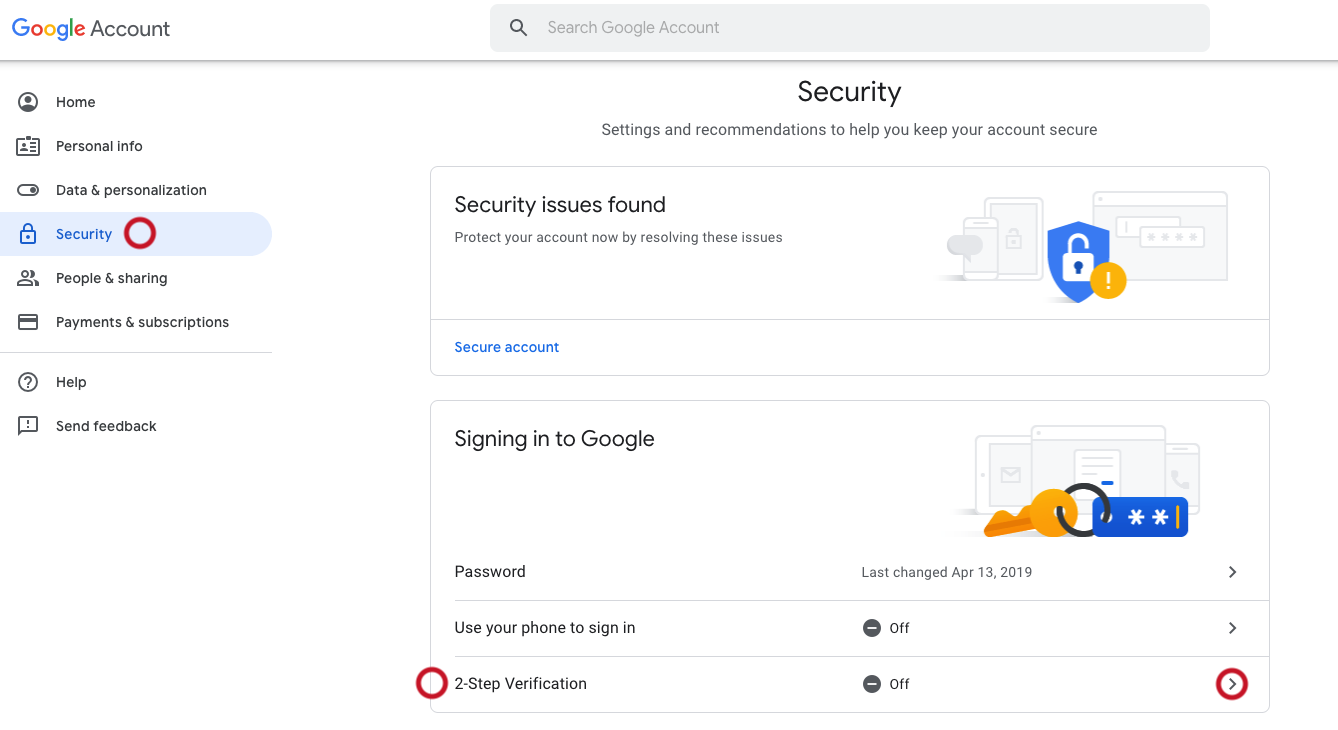

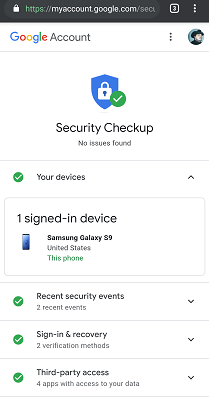

Proteger tu cuenta de Gmail es esencial para salvaguardar tu información personal, tus contactos y tus datos sensibles. Sigue estas instrucciones paso a paso para maximizar la seguridad de tu cuenta de Google.

La autenticación en dos pasos añade una capa adicional de seguridad a tu cuenta de Gmail.

Protege tus dispositivos contra malware y keyloggers:

Instala extensiones únicamente desde fuentes oficiales:

Es especialmente importante al acceder a Gmail desde redes WiFi públicas:

Aunque ningún sistema de seguridad es completamente infalible, seguir estos pasos reduce significativamente el riesgo de que tu cuenta de Gmail sea comprometida y protege tu identidad digital contra amenazas cibernéticas.

Te ofrecimos este programa informático al principio de este artículo. Se trata de PASS BREAKER.

Para proteger tu cuenta de GMail, es esencial ser precavido y seguir las mejores prácticas, como:

Aunque la autenticación en dos pasos añade una capa adicional de seguridad, algunas técnicas de hacking sofisticadas, como el phishing dirigido (spear phishing), pueden eludirla. Es esencial mantener la vigilancia y combinar la autenticación en dos pasos con otras medidas de seguridad para una protección integral.

Si sospechas que alguien ha accedido sin autorización a tu cuenta de GMail, actúa inmediatamente:

Intentar acceder sin autorización a la cuenta de GMail de otra persona es ilegal y puede conllevar graves consecuencias legales, incluyendo multas y prisión. Es importante respetar la privacidad y cumplir con las normas éticas en materia de seguridad en línea.