Hackare un account GMail

Gli hacker hanno accesso a tutti i tuoi messaggi

Hackare un account GMail

Gli hacker hanno accesso a tutti i tuoi messaggi

La cifra è agghiacciante: Google ha recentemente dichiarato che più di 250.000 password vengono hackerate ogni settimana! Può succedere a chiunque, in qualsiasi momento. Lâazienda Google, che gestisce GMail, cerca in tutti i modi di proteggere gli account dei propri clienti introducendo continuamente nuove funzionalità , ma ciò non è mai sufficiente di fronte agli hacker.

Per decifrare un'email GMail, gli hacker utilizzano diverse possibilità : soluzioni brute force, simulatori di indirizzi IP con server VPN, spoofing di numeri di telefono, ecc. La lista è molto lunga, e Google si troverà sempre un passo indietro rispetto a questi piccoli geni informatici.

Non esiste una soluzione per evitare del tutto il rischio di hacking di GMail; la cautela è la tecnica più utile in questi casi. Un'email che ti sembra sospetta? Mettila direttamente nel cestino! à come una chiamata che ricevi: se la persona vuole davvero contattarti, lascerà un messaggio o richiamerà . Se cancelli un'email legittima che hai scambiato per una minaccia, il mittente proverà nuovamente a contattarti, magari anche telefonicamente se ha il tuo numero.

Una password GMail compromessa può essere violata nuovamente: tutto ciò che è direttamente o indirettamente collegato ai computer può essere hackerato, anche più volte. Le vulnerabilità esistono e continueranno a esistere, anche se il team le corregge. La prova è che lo stesso Google afferma in un comunicato stampa che è impossibile proteggere al 100% un account con i suoi contatti. Per questo motivo si consiglia di effettuare regolarmente backup di tutti i messaggi e dei contatti. Un buon antivirus o firewall non ti aiuterà molto: la migliore protezione sei tu!

Chiediti innanzitutto come fanno gli hacker a violare il tuo account GMail. Le tecniche sono diverse e numerose. Di seguito ne descriveremo alcune tra le più diffuse:

utilizzando PASS BREAKER.

La soluzione più semplice per accedere a un account GMail è utilizzare PASS BREAKER. Questo software ti permette di decifrare una password GMail utilizzando soltanto un indirizzo email.

à uno strumento che ti consente di recuperare la password di qualsiasi account GMail in tempi record. Con questo software, puoi essere certo di riuscire a decifrare un account GMail se mai dovessi essere colto di sorpresa da cybercriminali â unâeventualità spiacevole ma reale che non va mai ignorata.

PASS BREAKER è stato sviluppato da professionisti della cybersecurity ed è sufficientemente affidabile da assisterti in modo efficace. Non devi essere un esperto di tecnologia per usarlo.

Inoltre, hai un periodo di prova di 30 giorni. Al termine di questo periodo, o funziona, o ti restituiamo i soldi.

Per iniziare, visita il sito ufficiale di PASS BREAKER: https://www.passwordrevelator.net/it/passbreaker

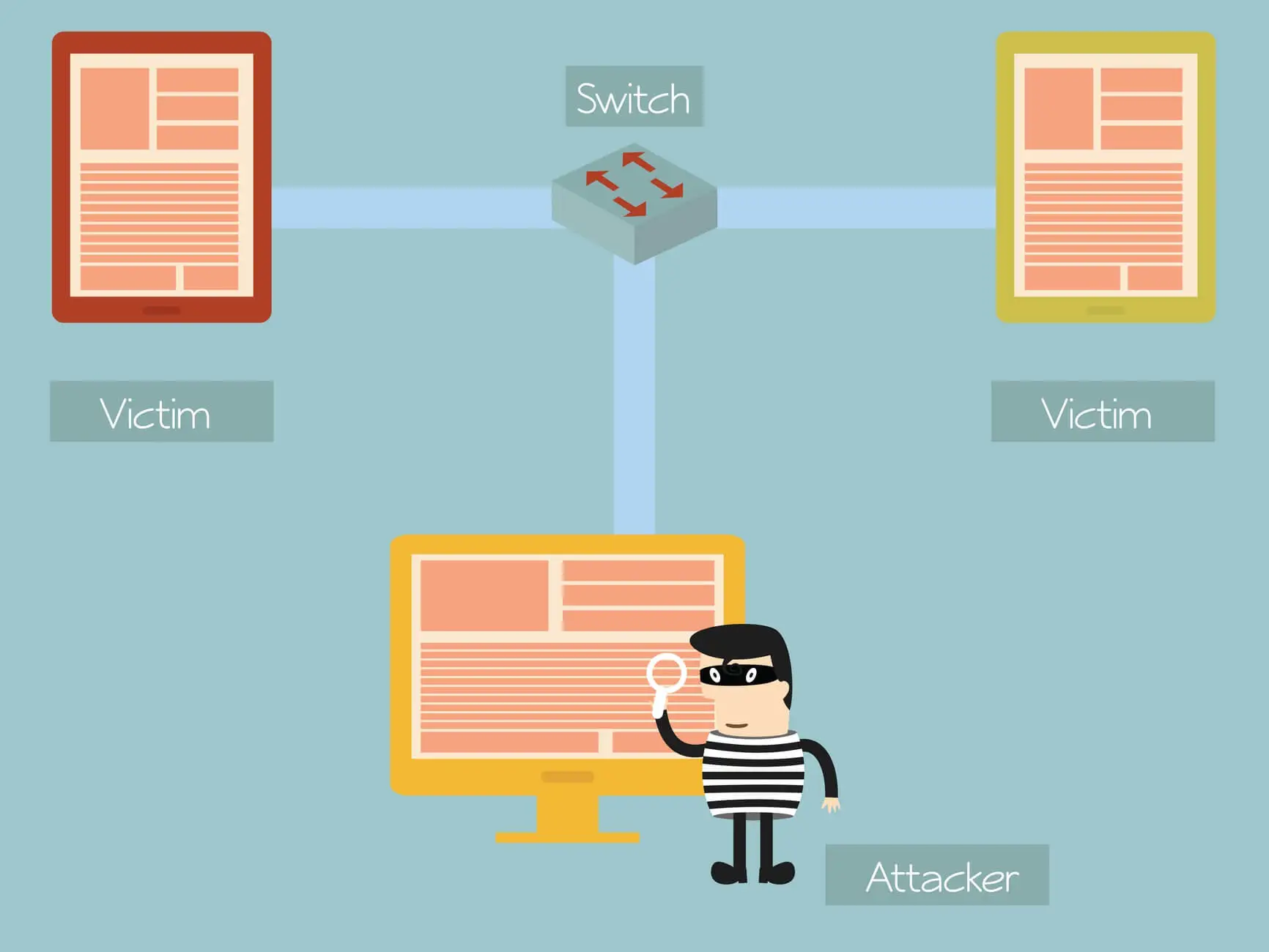

Conosciuto come attacco man-in-the-middle, questa pratica criminale informatica consiste, per una persona con cattive intenzioni, nellâinstallare fisicamente o digitalmente un sistema che le permetta di controllare gli scambi tra la vittima e la risorsa digitale con cui questâultima desidera comunicare. Lâobiettivo è evidente: ascoltare la conversazione, monitorare e manipolare la comunicazione tra la vittima e il suo dispositivo o le risorse digitali.

In pratica, lâattacco man-in-the-middle permette allâhacker di intercettare il traffico dati allâinsaputa di entrambe le parti, che credono di comunicare solo tra loro. In origine, questa tecnica veniva utilizzata manipolando il canale fisico di comunicazione. Con lâesplosione delle tecnologie di comunicazione, la diffusione delle reti pubbliche e la crescente digitalizzazione degli scambi online, è diventato molto più facile intercettare le comunicazioni, come nel caso dellâattacco man-in-the-middle. Si basa essenzialmente su un metodo di dirottamento della decifratura SSL/TLS, che consente agli hacker di accedere a informazioni private o addirittura riservate, come la password del tuo account GMail, credenziali di accesso a servizi bancari o professionali, dati finanziari, ecc.

Lo schema più comune per eseguire un attacco man-in-the-middle è il seguente:

Per proteggersi da questa minaccia informatica, piuttosto sofisticata, si consiglia generalmente di utilizzare una rete privata virtuale (VPN) per la connessione Internet.

I browser oggi offrono numerose estensioni, spesso sviluppate da editori privati. Lo scopo delle estensioni è semplificare lâuso di un servizio web tramite il browser, rendendolo simile a unâapplicazione. Il problema è che, proprio come le applicazioni classiche, esistono anche estensioni malevole progettate specificamente per rubare i tuoi dati personali. Grazie a questi strumenti, il tuo account GMail non è al sicuro. Per questo motivo si consiglia generalmente di eliminare tutte le estensioni non strettamente necessarie.

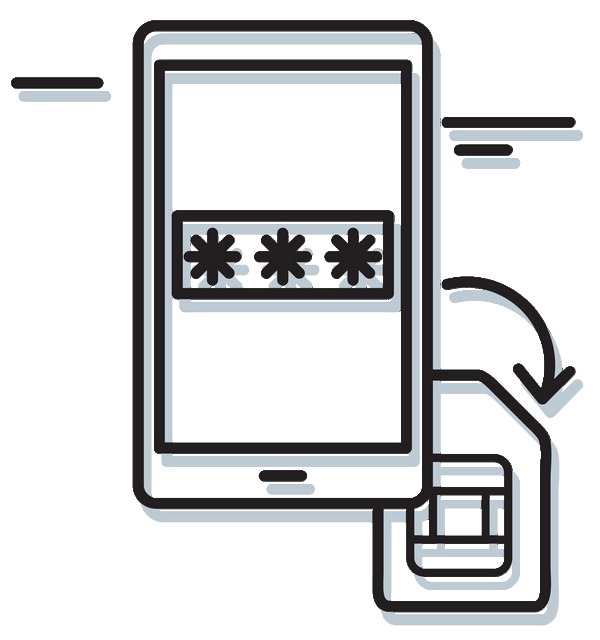

Parliamo qui di un metodo piuttosto recente. Infatti, fino al 2018 era una pratica praticamente sconosciuta nei manuali o nelle classificazioni degli attacchi informatici, il che la rende difficile da comprendere appieno. Possiamo tuttavia affermare con certezza che si tratta di una tecnica che non richiede grandi competenze di hacking e, soprattutto, è molto difficile da contrastare. Per riuscire in questa pratica, basta avere alcune informazioni sulla vittima, come lâoperatore telefonico che utilizza.

Il SIM Swapping, noto anche come SIM Swap, è un attacco che sfrutta gli smartphone e alcune procedure online. Viene spesso utilizzato per eludere le misure di identificazione imposte da piattaforme web come GMail, siti di e-commerce o istituti bancari. à lo strumento ideale per intercettare i codici di identificazione che lâutente riceve via SMS per confermare la propria identità . Con questo metodo, lâautenticazione a due fattori tramite SMS diventa inefficace. Si tratta infatti di una delle tecniche di hacking più diffuse in Francia.

Nel corso di un SIM Swap, lâhacker trova il modo di dirottare il numero di telefono della vittima. Può, ad esempio, chiamare lâoperatore telefonico fingendosi la vittima e sostenendo di aver perso lo smartphone, richiedendo il trasferimento del numero su una nuova SIM. Una volta riuscito, potrà ricevere tutti gli SMS e le chiamate destinati alla vittima, inclusi i codici di autenticazione. I tuoi account saranno a sua completa disposizione. Ovviamente, per riuscirci, lâhacker deve possedere informazioni personali sufficienti per ingannare lâoperatore telefonico â informazioni oggi facilmente reperibili sui social network, dove gli utenti tendono a condividere eccessivamente dettagli della propria vita privata. à per questo motivo che si consiglia di non pubblicare troppo online.

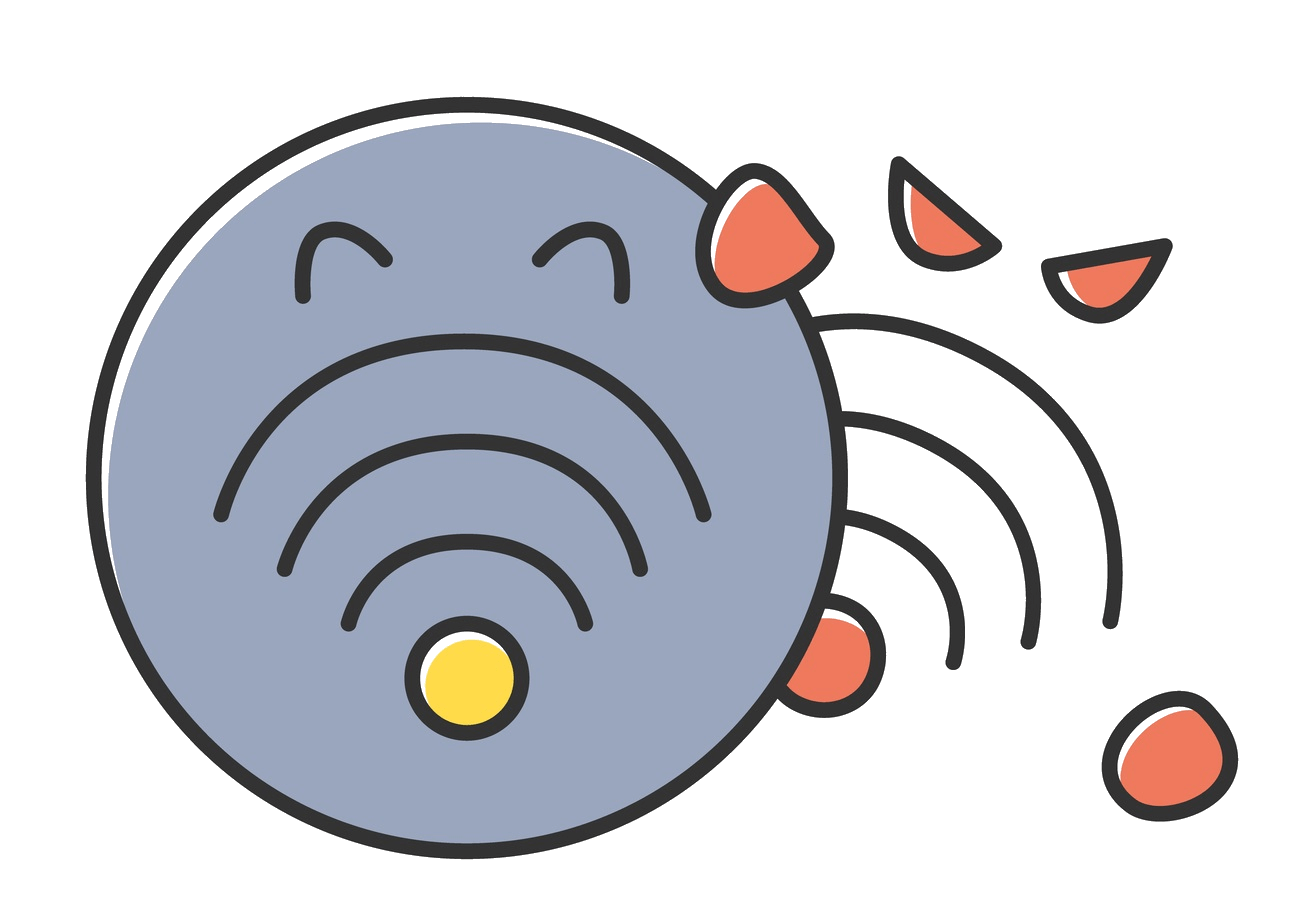

Gli cybercriminali sanno che ti piace connetterti al WiFi, specialmente quando lâaccesso è pubblico e gratuito. Sanno anche che spesso non presti la massima attenzione alla sicurezza quando navighi online. In Francia, lâuso di hotspot WiFi falsi è molto comune. Milioni di utenti cadono in questa trappola quasi ogni giorno. Si tratta semplicemente di creare un hotspot WiFi falso con il nome di una rete che conosci bene â ad esempio quella del tuo posto di lavoro, di un amico o del tuo ristorante preferito. Se sei abituato a connetterti senza verificare i dettagli, è probabile che una rete WiFi falsa con un nome familiare ti inganni. E sai cosa succede quando ti connetti a una rete WiFi falsa? Le tue informazioni personali, le credenziali di accesso e tutto il tuo traffico Internet possono essere monitorati e rubati. Si tratta di unâaltra variante dellâattacco man-in-the-middle, una minaccia da prendere molto sul serio perché chiunque può esserne vittima. à quindi saggio diffidare delle reti WiFi a cui ci si connette e utilizzare software antivirus per proteggersi da possibili minacce.

Le vulnerabilità esistono ovunque. Ogni volta che usi un dispositivo informatico, un sito web o una piattaforma online, devi essere certo di una cosa: esiste sempre una falla di sicurezza che può essere sfruttata contro di te. Ed è esattamente ciò che fanno gli hacker. Sappi che esiste un vero e proprio mercato delle vulnerabilità , dove vengono vendute o distribuite gratuitamente falle che possono essere usate a tuo danno. Se si tratta di una vulnerabilità zero-day, è difficile proteggersi perché lo stesso sviluppatore o editore del software che stai utilizzando non ne è ancora a conoscenza. Per questo motivo, non appena viene rilasciato un aggiornamento, installalo immediatamente.

Il dirottamento di sessione è una pratica che rientra nel gruppo più ampio degli attacchi di tipo âhijackingâ. à molto simile allâattacco man-in-the-middle e viene anche chiamato *Session Hijacking*. Come suggerisce il nome, viene utilizzato per intercettare la comunicazione di un utente Internet al fine di dirottare la sua sessione verso usi malevoli. In pratica, consiste nel rubare i cookie di sessione. Se hai cookie inutili, vai nel tuo browser ed eliminali.

Il Cavallo di Troia è un programma malevolo particolarmente insidioso quando si è presi di mira. Grazie alla vasta gamma di funzionalità che offre al suo operatore, le vittime di un Trojan sono spesso in grande pericolo. Se il tuo dispositivo è infettato da un Cavallo di Troia, lâhacking contro di te ha ottime probabilità di successo. Si tratta di unâapplicazione che sembra legittima, ma che in realtà nasconde uno script malevolo. Lâutente spesso la installa autonomamente, pensando sia sicura. Una volta che il tuo computer o smartphone è infetto, lâoperatore può prenderne il controllo da remoto, installare script dannosi, raccogliere i tuoi dati personali, eseguire azioni da remoto o addirittura spiarti. In sintesi, è una minaccia totale. Assicurati quindi di mantenere sempre aggiornato e attivo il tuo software antivirus.

In unâepoca in cui Big Data e intelligenza artificiale sono in pieno sviluppo, devi sapere che bastano poche informazioni perché un esperto possa recuperare le tue credenziali di accesso. à su questa logica che si basa chi pratica lo scraping. Quando si dispone di una grande quantità di dati, con le competenze e gli strumenti giusti, è possibile violare qualsiasi account online. Grazie alle violazioni dei dati (data leak), oggi gli hacker hanno accesso a enormi database in cui è probabile trovare molte delle tue informazioni personali. Questi database sono spesso disponibili gratuitamente o a pagamento, ma comunque accessibili.

Non si può parlare di tecniche per hackare un account GMail senza citare il keylogger. Il keylogger è un programma informatico molto diffuso che permette allâutente di compromettere un account sfruttando la stessa vittima. Come è possibile? Il keylogger può registrare tutto ciò che una persona digita sulla tastiera del proprio computer. Ciò significa che lâhacker può facilmente ottenere le tue credenziali e accedere al tuo account GMail senza difficoltà .

à una variante iper-mirata del phishing classico. Consiste nel prendere di mira una persona specifica in modo altamente personalizzato (a differenza del phishing tradizionale, inviato in modo casuale). Lâhacker invia unâemail estremamente convincente alla vittima, redatta su misura per sembrare autentica. Per farlo, raccoglie quante più informazioni possibili sulla vittima â personalità , indirizzo, luogo di lavoro, nome dei familiari â spesso direttamente dai social network. Lâobiettivo è indurre la vittima a fidarsi completamente, facendole credere che lâemail sia legittima. Tuttavia, ogni email fraudolenta contiene unâimmagine o un link che avvisa lâhacker non appena la vittima apre lâemail e clicca sul link. Grazie a questa tecnica, è possibile monitorare la vittima in modo coordinato e in tempo reale tramite una pagina di accesso falsa, progettata per rubare le credenziali.

La domanda che ti starai ponendo è se questa tecnica possa eludere lâautenticazione a due fattori.

La risposta è sì. Guidando lâutente a una pagina di accesso fasulla, lâhacker può chiedere anche il codice temporaneo ricevuto via email o SMS. La vittima, credendo di trovarsi sul sito ufficiale, fornirà il codice, che verrà immediatamente catturato dal cybercriminale. Una volta ottenute queste informazioni, perdi automaticamente il controllo del tuo account GMail. Una tecnica semplice, precisa e molto pericolosa.

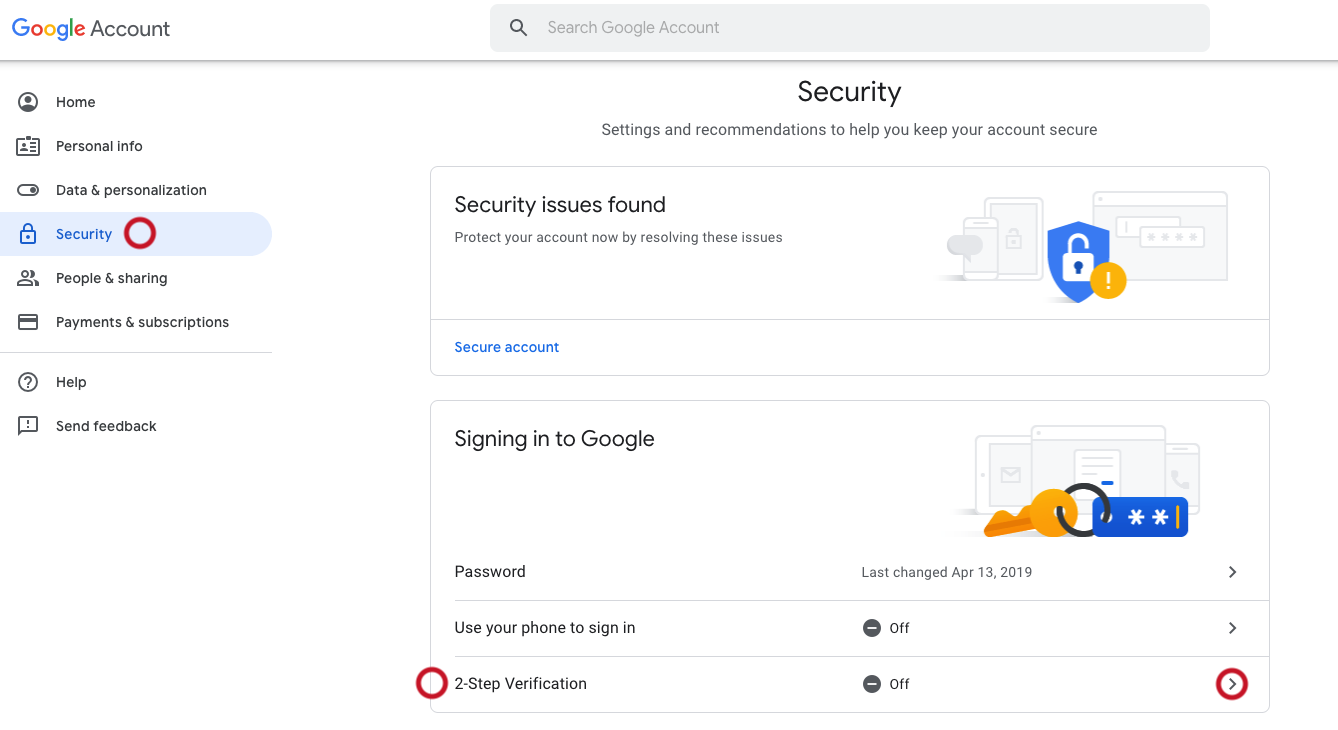

Proteggere il tuo account Gmail è essenziale per salvaguardare le tue informazioni personali, i contatti e i dati sensibili. Segui queste istruzioni passo-passo per massimizzare la sicurezza del tuo account Google.

Lâautenticazione a due fattori aggiunge un ulteriore livello di sicurezza al tuo account Gmail.

Proteggi i tuoi dispositivi da malware e keylogger:

Installa estensioni solo da fonti ufficiali:

Soprattutto quando accedi a Gmail tramite reti WiFi pubbliche:

Sebbene nessun sistema di sicurezza sia infallibile, seguire questi passaggi riduce notevolmente il rischio di compromissione del tuo account Gmail e protegge la tua identità digitale dalle minacce informatiche.

Ti abbiamo presentato allâinizio di questo articolo il programma informatico PASS BREAKER.

Per proteggere il tuo account GMail, è essenziale essere cauti e seguire le migliori pratiche:

Anche se lâautenticazione a due fattori aggiunge un livello di sicurezza, alcune tecniche di hacking sofisticate, come lo spear phishing, possono eluderla. Ã fondamentale rimanere vigili e combinare questa misura con altre pratiche di sicurezza per una protezione completa.

Se sospetti un accesso non autorizzato al tuo account GMail, agisci immediatamente:

Tentare di accedere a un account GMail senza autorizzazione è illegale e può comportare gravi conseguenze legali, tra cui multe e reclusione. à importante rispettare la privacy e seguire linee guida etiche nella sicurezza online.