Ein GMail-Konto hacken

Hacker haben Zugriff auf all Ihre Nachrichten

Ein GMail-Konto hacken

Hacker haben Zugriff auf all Ihre Nachrichten

Die Zahl ist erschreckend, doch Google gab kürzlich bekannt, dass wöchentlich mehr als 250.000 Passwörter gehackt werden! Dies kann jedem und jederzeit passieren. Das Unternehmen Google, das GMail verwaltet, versucht zwar mit allen Mitteln, die Konten seiner Kunden zu schützen, indem es ständig neue Funktionen einführt, doch das reicht angesichts der Hacker nie aus.

Um ein GMail-Passwort zu knacken, nutzen sie zahlreiche Möglichkeiten: Brute-Force-Lösungen, IP-Adress-Simulatoren mit einem VPN-Server, das Spoofing einer Mobilfunknummer usw. … Die Liste ist sehr lang, und Google wird den Hackern stets hinterherhinken.

Es gibt keine Möglichkeit, das Hacken von GMail zu verhindern; Vorsicht ist in diesem Fall die nützlichste Technik. Eine E-Mail, die Ihnen seltsam vorkommt? Legen Sie sie sofort in den Papierkorb! Es ist wie ein Anruf, den Sie erhalten: Wenn die Person Sie wirklich erreichen möchte, hinterlässt sie entweder eine Nachricht oder ruft erneut an. Wenn Sie eine legitime E-Mail löschen, die Sie für gefährlich hielten, wird die Person Sie erneut kontaktieren oder sogar anrufen, falls sie Ihre Telefonnummer hat.

Ein geknacktes GMail-Passwort kann erneut gehackt werden. Alles, was direkt oder indirekt mit Computern zu tun hat, kann gehackt werden – sogar ein zweites Mal. Sicherheitslücken existieren und werden immer existieren, selbst wenn das Team sie behebt. Google selbst erklärt in einer Pressemitteilung, dass es unmöglich ist, ein Konto mit seinen Kontakten zu 100 % abzusichern. Aus diesem Grund wird empfohlen, regelmäßig Sicherungskopien aller Nachrichten und Kontakte anzulegen. Eine gute Antivirensoftware oder Firewall nützt Ihnen nichts – der beste Schutz sind Sie selbst!

Stellen Sie sich einfach die Frage, wie Hacker es schaffen, Ihr GMail-Konto anzugreifen. Es scheint, dass die Techniken variieren und zahlreich sind. In diesem Fall beschreiben wir einige der gängigsten:

mithilfe von PASS BREAKER.

Die einfachste Lösung, um auf ein GMail-Konto zuzugreifen, ist die Verwendung von PASS BREAKER. Diese Software ermöglicht es Ihnen, ein GMail-Passwort allein anhand einer E-Mail-Adresse zu entschlüsseln.

Es handelt sich um ein Tool, mit dem Sie das Passwort jedes GMail-Kontos in Rekordzeit abrufen können. Mit dieser Software können Sie sicher sein, dass Sie ein GMail-Konto entschlüsseln können, falls Sie jemals von Cyberkriminellen überrascht werden – eine unglückliche, aber sehr reale Möglichkeit, die niemals ignoriert werden sollte.

PASS BREAKER wurde von Cybersicherheitsexperten entwickelt und ist zuverlässig genug, um Ihnen effektiv zu helfen. Sie müssen kein Technikexperte sein, um es zu verwenden.

Außerdem erhalten Sie eine 30-tägige Testphase. Am Ende dieser Testphase erhalten Sie entweder Ihr Geld zurück, oder es funktioniert.

Besuchen Sie dazu bitte die offizielle PASS BREAKER-Website: https://www.passwordrevelator.net/de/passbreaker

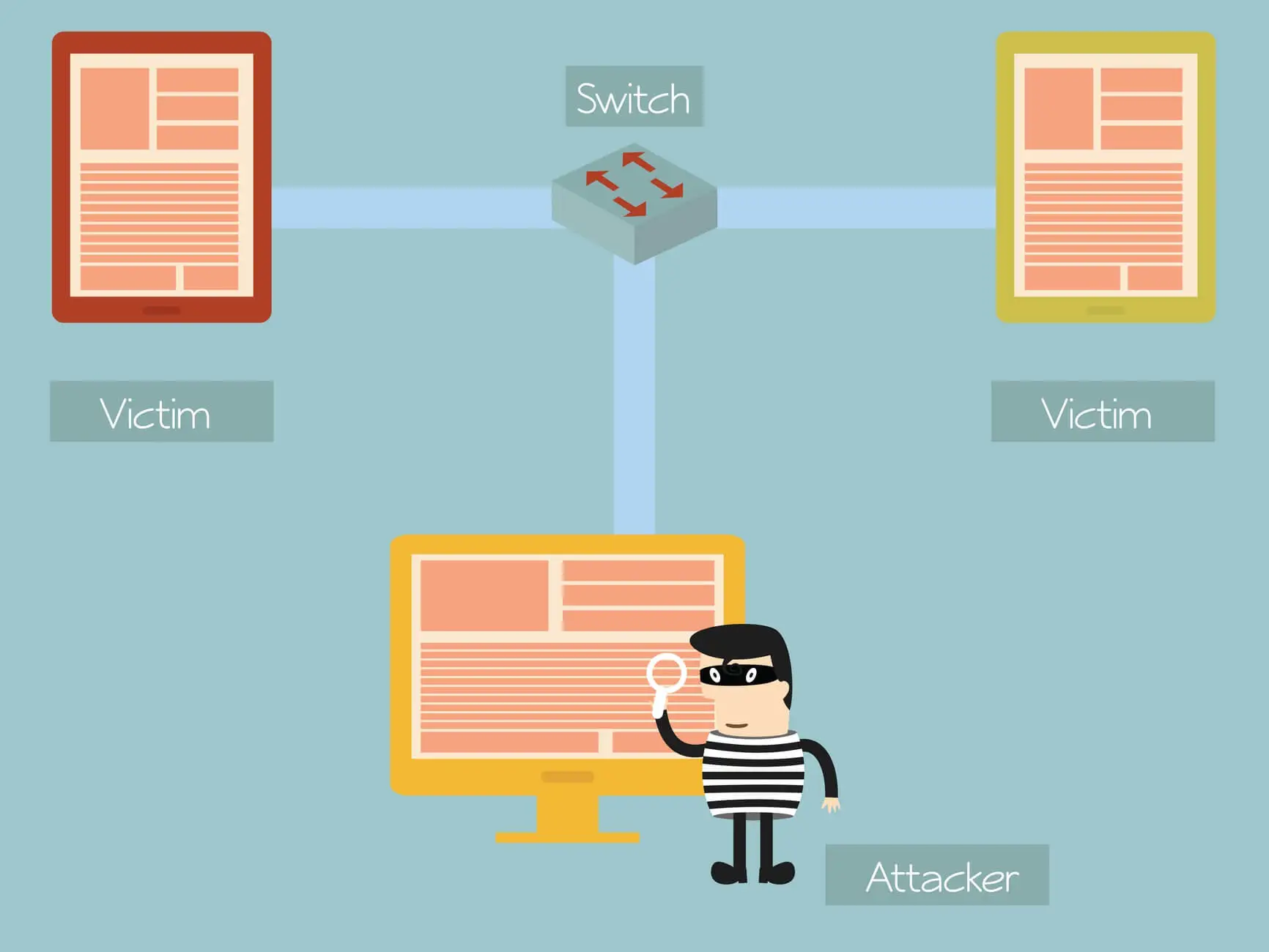

Bekannt als Man-in-the-Middle-Angriff, ist diese Praxis ein Cyberkriminalitätsverfahren, bei dem eine Person mit böswilligen Absichten physisch oder digital ein System installiert, das es ihr ermöglicht, die Kommunikation zwischen dem Ziel und der digitalen Ressource, mit der dieses kommunizieren möchte, zu kontrollieren. Das Ziel dieses Angriffs ist offensichtlich: das Gespräch abzuhören, die Kommunikation des Opfers mit seinem Gerät oder digitalen Ressourcen zu überwachen und zu manipulieren.

Tatsächlich ermöglicht der Man-in-the-Middle-Angriff dem Hacker, den Datenverkehr abzufangen, ohne dass es die beteiligten Parteien bemerken, sodass beide glauben, nur miteinander zu kommunizieren. Ursprünglich wurde diese Methode zur Manipulation physischer Kommunikationskanäle eingesetzt. Mit der Explosion der Kommunikationstechnologien, dem Aufkommen öffentlicher Netzwerke und der zunehmenden Digitalisierung des Internets wurde es offensichtlich viel einfacher, solche Kommunikationen abzufangen. Der Angriff beruht im Wesentlichen auf einer SSL/TLS-Entschlüsselungs-Hijacking-Methode. Dadurch erhalten Hacker Zugriff auf private oder sogar streng vertrauliche Informationen – zum Beispiel auf das Passwort Ihres GMail-Kontos, Anmeldedaten für Bank- oder berufliche Anwendungen, Finanzinformationen usw.

Das am häufigsten verwendete Muster für einen Man-in-the-Middle-Angriff ist folgendes:

Um sich vor dieser recht ausgeklügelten Cyberbedrohung zu schützen, wird allgemein empfohlen, für Ihre Internetverbindung ein virtuelles privates Netzwerk (VPN) zu verwenden.

Browser bieten heute zahlreiche Erweiterungen an, die oft von privaten Entwicklern erstellt werden. Ziel von Erweiterungen ist es, die Nutzung eines Webdienstes über den Browser zu vereinfachen, sodass dieser wie eine Anwendung funktioniert. Das Problem ist, dass es – genau wie bei klassischen Anwendungen – auch schädliche Erweiterungen gibt, die speziell entwickelt wurden, um Ihre persönlichen Daten zu stehlen. Mit solchen Tools können Sie sicher sein, dass Ihr GMail-Konto nicht sicher ist. Aus diesem Grund wird dringend empfohlen, alle Erweiterungen zu entfernen, die nicht unbedingt erforderlich sind.

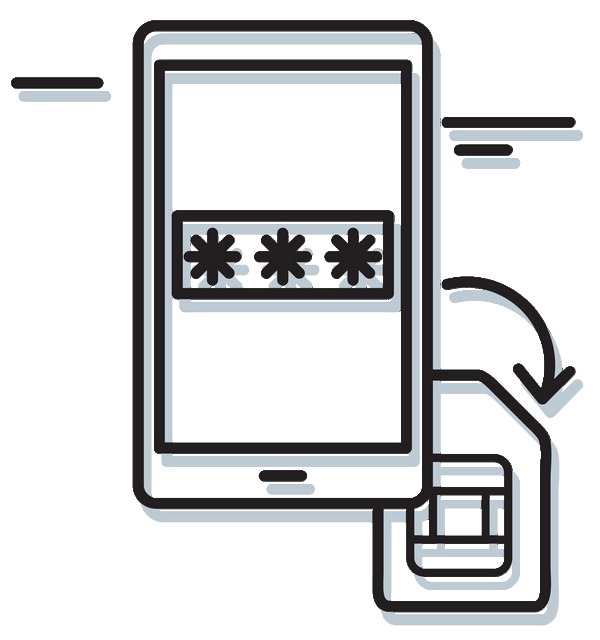

Hier handelt es sich um eine relativ neue Methode. Tatsächlich war diese Praxis bis 2018 buchstäblich noch nicht in Lehrbüchern oder in der Kategorisierung von Hacking-Techniken erwähnt worden, was es schwer macht zu verstehen, wie Kriminelle sie dennoch ausnutzen konnten. Mit Sicherheit lässt sich sagen, dass es sich um eine Technik handelt, die keinerlei besondere Hacking-Kenntnisse erfordert – und besonders schwer zu verhindern ist. Um diese Praxis erfolgreich durchzuführen, benötigt man lediglich bestimmte Informationen über das Ziel, wie etwa den Mobilfunkanbieter des Opfers.

„SIM Swapping“, auch „SIM Swap“ genannt, ist eine Hacking-Methode, die Smartphones und bestimmte Online-Verfahren ausnutzt. Sie wird häufig verwendet, um die Identitätsmaßnahmen zu umgehen, die von Webplattformen wie GMail, E-Commerce-Seiten oder Banken vorgeschrieben werden. Es ist das perfekte Werkzeug, um die Identifikationscodes abzufangen, die der Nutzer per SMS zur Bestätigung seiner Identität erhält. Mit dieser Methode wird die Zwei-Faktor-Authentifizierung per SMS wirkungslos. In Frankreich gilt sie sogar als eine der häufigsten Hacking-Techniken.

Beim SIM Swap findet der Hacker einen Weg, die Telefonnummer seines Ziels zu übernehmen. Er könnte beispielsweise beim Mobilfunkanbieter des Opfers anrufen und behaupten, sein Smartphone verloren zu haben, und die Übertragung seiner Telefonnummer auf eine andere SIM-Karte beantragen. Sobald dies gelingt, erhält er alle SMS und Anrufe, die eigentlich für sein Opfer bestimmt sind – einschließlich des Authentifizierungscodes. Ihre Konten liegen dann in seiner Hand. Um dies zu erreichen, muss der Hacker über genügend persönliche Informationen verfügen, um die Wachsamkeit des Mobilfunkanbieters zu täuschen – was dank sozialer Netzwerke und der Neigung der Nutzer, zu viel über ihr Privatleben preiszugeben, heutzutage leicht möglich ist. Deshalb raten wir häufig, nichts Persönliches online zu veröffentlichen.

Cyberkriminelle wissen, dass Sie sich gerne mit WLAN verbinden, besonders wenn der Zugang öffentlich und kostenlos ist. Sie wissen auch, dass Sie beim Internetzugang selten auf ausreichenden Schutz achten. In Frankreich ist die Verwendung gefälschter WLAN-Hotspots weit verbreitet. Millionen von Nutzern fallen täglich auf diese Technik herein. Dabei geht es einfach darum, einen gefälschten WLAN-Hotspot mit dem Namen eines bekannten Netzwerks zu erstellen – etwa das WLAN Ihres Arbeitsplatzes, Ihres Bekanntenkreises oder Ihres Lieblingsrestaurants. Wenn Sie gewohnt sind, sich ohne auf Details zu achten zu verbinden, wird Sie ein gefälschtes WLAN-Netzwerk mit einem vertrauten Namen leicht täuschen können. Und wissen Sie, was passiert, wenn Sie ein solches gefälschtes WLAN nutzen? Ihre persönlichen Daten, Anmeldedaten und der gesamte Internetverkehr können überwacht und abgefangen werden… Hierbei handelt es sich um eine weitere Variante des Man-in-the-Middle-Angriffs. Diese Bedrohung muss sehr ernst genommen werden, da jeder betroffen sein kann. Daher sollten Nutzer vorsichtig sein, mit welchen WLAN-Netzwerken sie sich verbinden, und Antivirensoftware verwenden, um sich vor Cyberbedrohungen zu schützen.

Sicherheitslücken gibt es überall. Jedes Mal, wenn Sie ein Computergerät verwenden oder eine Website oder Webplattform besuchen, können Sie eines sicher sein: Es gibt immer eine Sicherheitslücke, die gegen Sie ausgenutzt werden kann. Und genau das tun Hacker. Beachten Sie, dass es einen regelrechten Markt für Sicherheitslücken gibt, auf dem solche Schwachstellen verkauft oder kostenlos angeboten werden. Bei einer Zero-Day-Sicherheitslücke ist es besonders schwer, sich davor zu schützen, da der Hersteller oder Herausgeber der von Ihnen verwendeten Anwendung selbst noch nicht informiert ist. Aus diesem Grund sollten Sie verfügbare Updates sofort installieren, sobald Sie davon erfahren.

Session Hijacking ist eine Praxis, die zur größeren Gruppe des Hijackings gehört. Sie ähnelt stark dem Man-in-the-Middle-Angriff und wird auch als Session Hijacking bezeichnet. Wie der Name schon sagt, wird sie verwendet, um die Kommunikation eines Internetnutzers zu übernehmen, um dessen Sitzung für böswillige Zwecke zu nutzen. Dabei geht es im Wesentlichen darum, Cookies zu stehlen. Wenn Sie unnötige Cookies haben, löschen Sie diese in Ihrem Browser.

Das Trojanische Pferd ist ein besonders heimtückisches Schadprogramm, wenn man ins Visier genommen wird. Dank der Vielzahl an Funktionen, die es dem Betreiber bietet, sind Opfer eines Trojaners in großer Gefahr. Sobald Ihr Computer oder Smartphone mit einem Trojaner infiziert ist, kann der Angreifer die Fernsteuerung über das Gerät übernehmen. Er kann zudem ein schädliches Skript ferninstallieren, mit dem er zahlreiche weitere Aktionen durchführen kann: persönliche Daten sammeln, ferngesteuerte Aktionen mit Ihrem Gerät ausführen und Sie sogar ausspionieren. Kurz gesagt: Es ist das totale Desaster. Stellen Sie daher sicher, dass Ihre Antivirensoftware stets auf dem neuesten Stand ist und dauerhaft aktiviert bleibt.

In einer Zeit, in der Big Data und künstliche Intelligenz boomen, sollten Sie wissen, dass Spezialisten mit nur wenigen Informationen Ihre Anmeldedaten herausfinden können. Genau diese Logik nutzen sog. Scraper. Sobald eine große Menge an Daten zur Verfügung steht, ist das Hacken jedes Online-Kontos mit dem nötigen Fachwissen und den richtigen Werkzeugen möglich. Durch Datenlecks verfügen Cyberkriminelle heute über riesige Datenbanken, in denen die meisten Ihrer persönlichen Informationen zu finden sind. Diese Datenbanken sind oft kostenlos oder gegen geringe Gebühr erhältlich – also für jeden zugänglich.

Man kann nicht über GMail-Hacking-Techniken sprechen, ohne den Keylogger zu erwähnen. Der Keylogger ist ein weit verbreitetes Computerprogramm, das es dem Nutzer ermöglicht, ein Konto mithilfe des Opfers selbst zu hacken. Wie ist das möglich? Nun, wie der Name schon sagt, kann der Keylogger alles aufzeichnen, was eine Person auf der Tastatur ihres Computers eingibt. Das bedeutet, dass der Hacker Ihre Anmeldedaten sehr leicht knacken und problemlos auf Ihr GMail-Konto zugreifen kann.

Es handelt sich um eine hochgradig zielgerichtete Variante des Phishings. Im Gegensatz zum klassischen Phishing, das zufällig verschickt wird, zielt Spear-Phishing gezielt auf eine bestimmte Person ab. Dabei wird eine extrem überzeugende E-Mail an das Opfer gesendet. Diese E-Mail ist einzigartig und so überzeugend wie möglich formuliert. Dazu sammelt der Hacker so viele Informationen wie möglich über sein Opfer – etwa zur Persönlichkeit, Wohnadresse, Arbeitsplatz, Beruf oder zum Namen und Umfeld. Diese Informationen stammen meist direkt aus sozialen Netzwerken. Das Ziel ist es, das Opfer zu täuschen, indem es glaubt, die E-Mail sei legitim und vertrauenswürdig. In jeder betrügerischen E-Mail befindet sich jedoch ein Bild, das den Hacker benachrichtigt, sobald das Opfer die E-Mail geöffnet und auf den manipulierten Link geklickt hat. Mithilfe dieses Mechanismus ist es möglich, die Zielperson gezielt und kontinuierlich zu verfolgen – über eine gefälschte Anmeldeseite, die die Anmeldedaten des Opfers erfasst. Die Frage, die Sie sich stellen, ist wahrscheinlich, ob diese Technik die Zwei-Faktor-Authentifizierung umgehen kann.

Die Antwort lautet: Ja. Indem das Opfer auf eine gefälschte Anmeldeseite geleitet wird, wird es auch aufgefordert, den temporären Bestätigungscode einzugeben, den es per E-Mail erhalten hat. Da das Opfer glaubt, sich auf der offiziellen Website zu befinden, gibt es den Code ein – und dieser wird sofort vom Cyberkriminellen erfasst. Sobald diese Informationen vorliegen, verlieren Sie automatisch die Kontrolle über Ihr GMail-Konto. Eine einfache, präzise und äußerst gefährliche Methode.

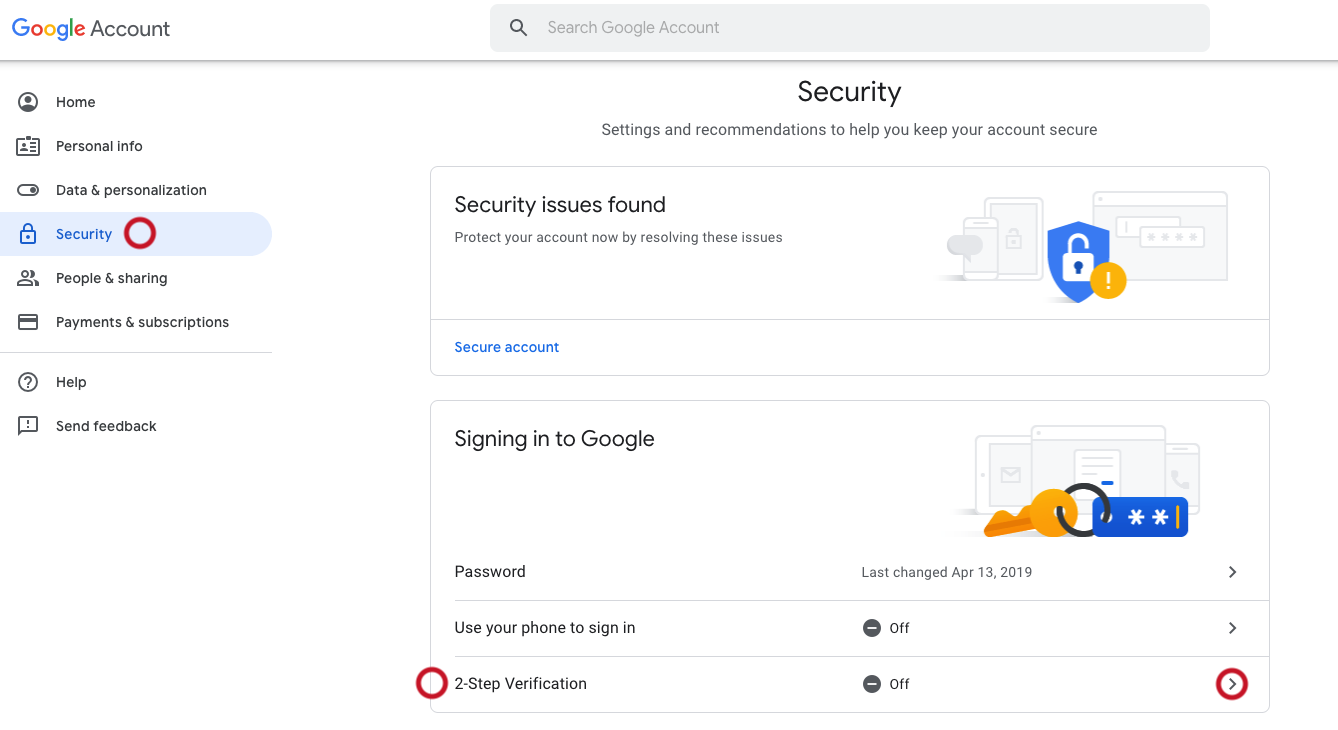

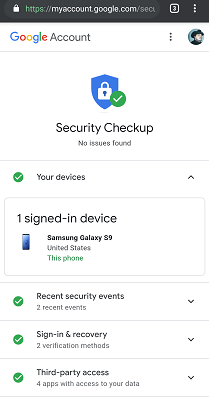

Der Schutz Ihres Gmail-Kontos ist unerlässlich, um Ihre persönlichen Daten, Kontakte und sensiblen Informationen zu bewahren. Befolgen Sie diese schrittweisen Anweisungen, um die Sicherheit Ihres Google-Kontos zu maximieren.

Die Zwei-Faktor-Authentifizierung fügt Ihrem Gmail-Konto eine zusätzliche Schutzschicht hinzu.

Schützen Sie Ihre Geräte vor Malware und Keyloggern:

Installieren Sie Erweiterungen nur aus offiziellen Quellen:

Besonders wichtig beim Zugriff auf Gmail über öffentliches WLAN:

Obwohl kein Sicherheitssystem absolut perfekt ist, reduziert die Befolgung dieser Schritte Ihr Risiko eines Gmail-Kontokompromitts erheblich und schützt Ihre digitale Identität vor Cyberbedrohungen.

Wir haben Ihnen zu Beginn dieses Artikels dieses Computerprogramm angeboten: PASS BREAKER.

Um Ihr GMail-Konto zu schützen, ist es wichtig, wachsam zu sein und bewährte Sicherheitspraktiken zu befolgen, wie zum Beispiel:

Obwohl die Zwei-Faktor-Authentifizierung eine zusätzliche Sicherheitsschicht bietet, können einige ausgeklügelte Hacking-Techniken wie Spear-Phishing diese umgehen. Es ist daher wichtig, wachsam zu bleiben und die Zwei-Faktor-Authentifizierung mit weiteren Sicherheitsmaßnahmen zu kombinieren.

Handeln Sie sofort, wenn Sie unautorisierten Zugriff vermuten:

Der unbefugte Versuch, auf das GMail-Konto einer anderen Person zuzugreifen, ist illegal und kann zu schwerwiegenden rechtlichen Konsequenzen wie Geldstrafen oder Haft führen. Respektieren Sie stets die Privatsphäre und ethischen Grundsätze im Umgang mit Online-Sicherheit.