Descifrar la contraseña de TikTok

Métodos efectivos que funcionan

Descifrar la contraseña de TikTok

Métodos efectivos que funcionan

TikTok es la red social más utilizada del mundo entre los jóvenes. Acumula miles de millones de usuarios cada mes y se destaca junto con Facebook como una de las plataformas digitales más utilizadas del mundo.

La funcionalidad principal de TikTok es compartir vídeos cortos que abarcan diferentes temas. Pueden ser vídeos divertidos, educativos, políticos o informativos. La popularidad de la plataforma no solo atrae a usuarios comunes que quieren divertirse, sino también a personas con malas intenciones que se acercan cada vez más a esta plataforma con el objetivo de causar daño. Al igual que las plataformas de acceso en línea, la red social requiere el uso de credenciales de inicio de sesión.

En este artículo, discutiremos el concepto de descifrar contraseñas de cuentas de TikTok. En primer lugar, queremos mencionar que el objetivo de este artículo no es alentarte a hackear. Queremos enseñarte los diferentes peligros a los que está expuesto cada usuario, y si tú eres uno de ellos, saber estos riesgos te permitirá protegerte y garantizar la confidencialidad de tus datos personales.

Existe una gran variedad de técnicas que no deben pasarse por alto, y hemos recopilado para ti las más efectivas que pueden comprometer cuentas de TikTok. Procederemos metódicamente, desde la más popular hasta la menos popular. Ten en cuenta que también te daremos consejos adecuados para protegerte mejor.

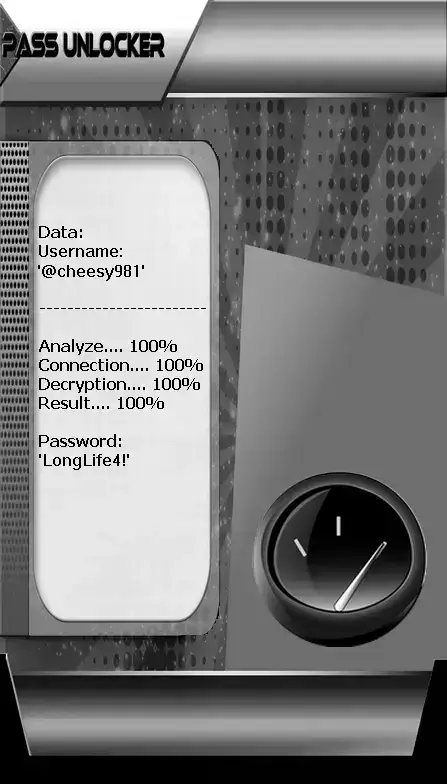

utilizando PASS UNLOCKER

Esta aplicación te permite descifrar una contraseña de TikTok utilizando un nombre de usuario (@), número de teléfono o dirección de correo electrónico. A partir de cualquiera de estos tres datos, PASS UNLOCKER utiliza un algoritmo avanzado para descifrar y luego mostrar la contraseña de tu cuenta directamente en tu pantalla. Luego podrás iniciar sesión sin dificultad.

Puedes descargar PASS UNLOCKER desde su sitio web oficial.

Cuando hablamos de piratería informática, específicamente del robo de contraseñas, la primera técnica que viene a la mente es necesariamente el phishing. Es una técnica bastante básica y popular en el campo del cibercrimen. Casi la mayoría de los ataques informáticos han utilizado este método.

A primera vista, este método requiere tener cierto contacto con la víctima, ya que consiste simplemente en inducirla a cometer un error que le permitirá revelar su contraseña. En general, los hackers enviarán mensajes a su objetivo (personas o empresas). Animan al usuario a hacer clic en un enlace para registrarse en un sitio web. Sin sospechar, al realizar esta acción, cae rápidamente en la trampa, porque el enlace lo redirige a una plataforma digital ficticia. Esta plataforma está manipulada directamente por los hackers. Al proporcionar la información solicitada en los campos, el usuario incauto entrega acceso directo a su contraseña. En resumen, esto es lo que implica el phishing.

La ingeniería social es un método que consiste en explotar la relación con tu objetivo para obtener la mayor cantidad posible de información personal. Puedes ser amigo en redes sociales o incluso en la vida real. En este método, el hacker intentará recopilar la mayor cantidad de información sobre ti. Dado que saben que los usuarios suelen usar contraseñas basadas en datos personales como fechas de nacimiento o nombres de familiares, el hacker recopila este tipo de información. Cuando tiene los datos, intentará adivinar la contraseña haciendo combinaciones aleatorias.

También existe la técnica de hacerse pasar por un amigo de la víctima. El hacker inicia un proceso de restablecimiento de contraseña. Luego pide al objetivo que le envíe un código que ha recibido por mensaje, haciéndole creer que introdujo el número incorrecto. El código es el mensaje de autenticación de dos factores. Al enviar este código, el usuario víctima le da al hacker la oportunidad de cambiar la contraseña y privarlo del acceso a su cuenta de TikTok. Un método bastante sencillo pero que ya ha demostrado su eficacia y que sigue haciéndolo.

La técnica de descifrar una contraseña de TikTok forma parte de varios métodos que podemos describir. Como su nombre indica, el objetivo es forzar el acceso y encontrar la contraseña a toda costa.

También en los clásicos del cibercrimen, tenemos un software pirata llamado keylogger. Su particularidad consiste en registrar toda la información que una persona introduce en el teclado de su dispositivo informático. Ya sea un smartphone, una computadora o incluso una tableta, cuando el programa está instalado en ella, el operador encargado de este malware puede recuperar fácilmente cualquier información útil. Y entre toda esa información, por supuesto, está tu contraseña.

Obviamente, esta técnica no es perfecta porque funciona principalmente en dispositivos informáticos que utilizan teclados físicos. Dado que el dispositivo utiliza un teclado numérico en pantalla, el software se vuelve inutilizable. Para contrarrestar esta debilidad, se inventó el grabador de pantalla. El resultado en pantalla no es necesariamente software pirata, ya que ya está preinstalado en la mayoría de los smartphones, computadoras o tabletas en circulación. El problema es que los hackers pueden usar esta función para robar tus datos. Entre la información, todo lo que haces en tu pantalla será copiado y enviado a tu hacker.

Esto significa que cuando usas tu smartphone para iniciar sesión en TikTok escribiendo el código en la pantalla, estarás expuesto.

Una técnica poco conocida por el público general, el SIM Swap parece algo muy delicado. Esto no es hacking en el verdadero sentido de la palabra. Es una práctica que consiste en secuestrar el número de teléfono de un tercero aprovechando ciertas vulnerabilidades del sistema.

Como sabes, las operadoras móviles hoy en día ofrecen servicios en línea. Estos servicios en línea permiten a los clientes resolver ciertos problemas en línea. Por ejemplo, recuperar su número de teléfono tras la desaparición de su móvil sin siquiera salir de casa.

Así es como el hacker procederá para robar tu número de teléfono. Primero, llamará a tu compañía telefónica. Se hará pasar por ti proporcionando ciertos datos personales sobre ti. Obviamente, datos que se tomó el cuidado de recopilar en Internet o incluso directamente de ti. Una vez que la operadora telefónica es engañada por este robo de identidad, el delincuente solicita recuperar su número de teléfono en una nueva tarjeta SIM. Es evidente que el número es tuyo, pero a partir de ahora será enviado al hacker. Entonces pierdes el acceso a tu número de teléfono. Como si eso no fuera suficiente, el hacker que tiene tu número puede luego proceder a cambiar tu contraseña en tus cuentas en línea. Es exactamente por esto que este método, que sin embargo parece muy sencillo, es peligroso.

Al igual que el método anterior, el SIM Swap, el Simjacking también explota ciertas vulnerabilidades de seguridad relacionadas con las tarjetas SIM. Las tarjetas SIM no son solo pequeños chips, sino también un concentrado de tecnología con su propio sistema operativo. ¡Y donde hay sistema operativo, necesariamente hay vulnerabilidades! El problema es que existen muchas tarjetas SIM fabricadas hace mucho tiempo que no se han actualizado, y los hackers lo saben.

Utilizando scripts especializados en explotar este tipo de vulnerabilidad, simplemente intentarán corromper la tarjeta SIM para extraer cualquier tipo de información que les parezca necesaria, y esta técnica funciona perfectamente.

El secuestro de sesión es un método reservado para especialistas. En esta técnica, los hackers usan métodos furtivos para secuestrar tu conexión. Por ejemplo, si vas a Google o accedes a tu teléfono con el objetivo de ir a TikTok. Mediante manipulaciones estratégicas, te llevan automáticamente a otra plataforma. Aunque el proceso tiene similitudes con la ingeniería social, los hackers no están obligados a engañarte explícitamente para que hagas clic en un enlace. Tienen una variedad de métodos, entre ellos:

El WiFi está omnipresente hoy en día, contribuyendo a la democratización del acceso a Internet. Aunque facilita y reduce el costo de la conexión, también representa un caldo de cultivo para hackers que buscan atrapar a los usuarios. De hecho, el atractivo de las redes WiFi que ofrecen acceso gratuito a Internet es universal. Sin embargo, no todas las redes WiFi abiertas son seguras. Los hackers pueden desplegar redes WiFi falsas o manipular redes existentes, explotando vulnerabilidades en tu conexión. Cuando usas estas redes para acceder a tus cuentas en línea, tus datos pueden ser recopilados discretamente sin tu conocimiento.

Esta es una técnica bastante reciente que es una forma retorcida de phishing. A diferencia del primer método mencionado anteriormente, que consiste en engañar al usuario enviándole un enlace, el "quishing" es una técnica que impulsa al usuario a ir a plataformas falsas tras escanear códigos QR. Como sabemos, el uso de códigos QR se ha vuelto muy popular en los últimos años, particularmente desde la pandemia de coronavirus. Hoy en día, escaneamos códigos QR para casi todo. Así, los hackers tuvieron la brillante idea de modificar frecuentemente códigos QR legítimos con versiones falsas. Entonces, el usuario promedio va a un lugar para realizar una transacción. Al querer escanear el código QR indicado, puede cometer un error y ser engañado por el código QR falso de los hackers. Lo que obviamente lo llevará a una plataforma falsa donde se le solicitará su información. Obviamente, en el momento en que la introduzca, los hackers simplemente la recopilarán y la utilizarán. Un método que lamentablemente causa cada vez más víctimas debido a nuestros hábitos con los códigos QR.

A la luz de lo anterior, podemos mencionar que simplemente usar TikTok te expone al hackeo. Hay muchas técnicas de piratería y en cualquier momento, el cibercriminal sabe cómo aprovechar las fallas del sitio. Por lo tanto, también debes protegerte.

Proteger tu perfil de TikTok del acceso no autorizado requiere disciplina constante, medidas proactivas y una estrategia de seguridad integral. En un mundo cada vez más digital, donde las amenazas cibernéticas siguen evolucionando, proteger tus cuentas de redes sociales se ha vuelto más crítico que nunca. Los hackers emplean técnicas sofisticadas que van desde ataques de phishing y distribución de malware hasta relleno de credenciales y tácticas de ingeniería social. Tu cuenta de TikTok contiene información personal valiosa, contenido creativo, conexiones con seguidores y posiblemente mensajes privados sensibles que deben protegerse.

Las consecuencias de una cuenta de TikTok comprometida pueden ser graves, incluyendo robo de identidad, publicación no autorizada de contenido que dañe tu reputación, pérdida de seguidores y compromiso, fraude financiero si hay información de pago vinculada y angustia emocional por violaciones de privacidad. Al implementar las prácticas de seguridad descritas a continuación, puedes reducir significativamente tu vulnerabilidad a estas amenazas y mantener el control sobre tu presencia digital.

A continuación, se presentan medidas de seguridad exhaustivas que puedes implementar inmediatamente para proteger tu cuenta de TikTok contra hackers y accesos no autorizados:

Si usas un smartphone o tableta para acceder a TikTok, proteger tu dispositivo es la capa fundamental de tu estrategia general de seguridad. Tu dispositivo sirve como puerta de entrada a todas tus cuentas en línea, lo que lo convierte en el objetivo principal de los cibercriminales. Un dispositivo comprometido puede exponer no solo tu cuenta de TikTok, sino todas tus actividades digitales, archivos personales, información bancaria y comunicaciones privadas.

El primer paso crítico es instalar un software antivirus y antimalware de buena reputación. El malware representa una de las amenazas más significativas para la seguridad móvil, con keyloggers capaces de registrar tus contraseñas, spyware que monitorea tus actividades y troyanos que proporcionan acceso remoto a hackers. Las soluciones de seguridad premium de proveedores establecidos como Norton, McAfee, Kaspersky o Bitdefender ofrecen escaneo en tiempo real, actualizaciones automáticas y protección contra amenazas emergentes. Muchas soluciones antivirus de calidad están disponibles en diversos rangos de precios, incluyendo versiones gratuitas con protección básica, lo que hace accesible la seguridad del dispositivo independientemente del presupuesto.

Más allá del software antivirus, la seguridad integral del dispositivo requiere múltiples capas de protección. Habilita las actualizaciones automáticas de seguridad para tu sistema operativo para asegurarte de recibir parches críticos que corrigen vulnerabilidades que los hackers explotan. Configura tu dispositivo para instalar actualizaciones de aplicaciones automáticamente, ya que los desarrolladores lanzan mejoras de seguridad regularmente. Considera usar Malwarebytes junto con tu antivirus principal para capacidades adicionales de escaneo contra malware.

La seguridad física del dispositivo es tan importante como la protección por software. Implementa mecanismos robustos de bloqueo del dispositivo utilizando métodos de autenticación biométrica como escaneo de huellas dactilares o tecnología de reconocimiento facial. Estos métodos ofrecen una seguridad significativamente más fuerte que los códigos PIN tradicionales o patrones de bloqueo, que pueden observarse o adivinarse. Los smartphones modernos ofrecen opciones biométricas avanzadas como Face ID de Apple o sensores ultrasónicos de huellas dactilares de Samsung que son extremadamente difíciles de eludir.

Configura tu dispositivo para que se bloquee automáticamente tras breves períodos de inactividad, idealmente entre 30 segundos y un minuto. Esto evita accesos no autorizados si dejas momentáneamente tu dispositivo desatendido. Nunca dejes tu dispositivo en espacios públicos, vehículos o entornos compartidos, ni siquiera brevemente. Desarrolla el hábito de mantener tu dispositivo contigo o almacenado de forma segura en todo momento. Si debes dejarlo temporalmente, asegúrate de que esté bloqueado y, preferiblemente, en un lugar seguro.

Otras medidas de seguridad del dispositivo incluyen desactivar permisos innecesarios para aplicaciones, revisar regularmente qué aplicaciones tienen acceso a funciones sensibles como la cámara, micrófono, ubicación y contactos. Elimina aplicaciones que no uses, ya que podrían contener vulnerabilidades de seguridad. Habilita funciones como "Buscar mi dispositivo" (Buscar mi iPhone o Buscar mi dispositivo para Android) para localizar, bloquear o borrar tu dispositivo remotamente si se pierde o es robado.

Una Red Privada Virtual (VPN) crea un túnel cifrado entre tu dispositivo e Internet, brindando protección esencial contra diversas amenazas cibernéticas que atacan tus actividades en línea. Cuando te conectas a través de una VPN, tu tráfico de Internet se enruta a través de servidores seguros, ocultando tu verdadera dirección IP y cifrando todos los datos transmitidos entre tu dispositivo y sitios web o aplicaciones como TikTok. Este cifrado evita que hackers, proveedores de servicios de Internet y actores maliciosos intercepten tus credenciales, monitoreen tus hábitos de navegación o secuestren tus sesiones.

La tecnología VPN se ha vuelto cada vez más accesible y asequible, con numerosos proveedores que ofrecen protección integral a precios competitivos. Servicios VPN reputados como ExpressVPN, NordVPN, Surfshark y CyberGhost proporcionan cifrado de grado militar, políticas de no registro que garantizan que tus actividades permanezcan privadas y servidores en múltiples países para un rendimiento y accesibilidad óptimos.

Los beneficios de seguridad del uso de una VPN van más allá del simple cifrado. Las VPN protegen contra ataques de intermediario donde los hackers interceptan comunicaciones entre tu dispositivo y los servidores de TikTok. Previenen el secuestro de sesión, donde los atacantes roban tu sesión activa para obtener acceso no autorizado sin necesidad de tu contraseña. Las VPN también te protegen contra ataques de suplantación DNS que te redirigen a sitios web falsos diseñados para robar tus credenciales.

Al seleccionar un proveedor de VPN, prioriza servicios con buena reputación en seguridad y privacidad. Busca proveedores que ofrezcan cifrado AES-256, el mismo estándar utilizado por gobiernos y militares en todo el mundo. Asegúrate de que la VPN tenga una estricta política de no registro, lo que significa que no registran tus actividades en línea, y verifica esta política mediante auditorías independientes. Elige VPNs con función de interruptor de emergencia (kill switch) que desconecta automáticamente tu Internet si la conexión VPN se interrumpe, evitando la exposición accidental de tu tráfico no protegido.

Existen servicios VPN gratuitos, pero a menudo vienen con limitaciones y riesgos potenciales significativos. Muchas VPN gratuitas registran y venden datos de los usuarios, inyectan publicidad, ofrecen ancho de banda limitado o proporcionan seguridad inadecuada. Si el presupuesto es una preocupación, considera proveedores reputados que ofrecen planes gratuitos con limitaciones razonables, como ProtonVPN o Windscribe, que mantienen sólidos estándares de privacidad incluso para usuarios gratuitos.

Para una protección máxima al acceder a TikTok, activa tu VPN antes de conectarte a Internet, especialmente cuando uses redes públicas o no confiables. Configura tu VPN para que se conecte automáticamente cuando inicies tu dispositivo o te unas a nuevas redes. Esto garantiza que nunca accedas accidentalmente a TikTok u otros servicios sensibles sin protección.

Las redes WiFi públicas representan una de las vulnerabilidades de seguridad más significativas para los usuarios de dispositivos móviles. Si bien la conveniencia y el ahorro de costos del WiFi gratuito en cafeterías, aeropuertos, hoteles, restaurantes, centros comerciales y espacios públicos es tentador, estas redes son frecuentemente terreno de caza para cibercriminales que explotan sus debilidades inherentes de seguridad para robar información personal, credenciales de inicio de sesión y datos sensibles.

Los peligros del WiFi público son numerosos y sofisticados. Los hackers crean puntos de acceso WiFi falsos con nombres legítimos como "WiFi gratuito del aeropuerto" o "Invitado Starbucks" que parecen genuinos pero que en realidad son trampas diseñadas para interceptar todos los datos transmitidos por los dispositivos conectados. Esta técnica, llamada ataque de "gemelo maligno", permite a los delincuentes monitorear cada sitio web que visitas, capturar contraseñas que introduces e incluso inyectar malware en tu dispositivo. Otros atacantes se posicionan entre tu dispositivo y los enrutadores WiFi legítimos, interceptando y potencialmente modificando todas las comunicaciones en lo que se conoce como ataque de intermediario.

Incluso las redes WiFi públicas legítimas a menudo carecen de configuraciones de seguridad adecuadas, utilizando ningún cifrado o protocolos de seguridad obsoletos que son fácilmente comprometidos. Los administradores de red pueden no actualizar regularmente el firmware del enrutador, dejando vulnerabilidades conocidas abiertas para su explotación. Otros usuarios en la misma red podrían ejecutar software malicioso que escanea dispositivos vulnerables para atacarlos.

Si debes acceder a TikTok o cualquier cuenta que requiera autenticación mientras estés lejos de tu red segura doméstica u oficina, usa tu conexión de datos móviles en lugar del WiFi público. Los planes de datos modernos para smartphones generalmente incluyen suficiente asignación para el uso de redes sociales, y las redes móviles emplean medidas de seguridad más sólidas que la mayoría de las redes WiFi públicas. Las redes 4G y 5G utilizadas por las operadoras móviles incorporan protocolos de cifrado y autenticación que hacen la interceptación significativamente más difícil.

Cuando los datos móviles no estén disponibles y debas usar WiFi público, asegúrate absolutamente de que tu VPN esté activa antes de conectarte. El cifrado de la VPN protegerá tus datos incluso si la red WiFi está comprometida. Verifica que te estás conectando a la red oficial confirmando el nombre exacto de la red con el personal en lugar de asumir que cualquier red con un nombre similar es legítima. Evita acceder a cuentas sensibles o realizar transacciones financieras en redes públicas siempre que sea posible.

Precauciones adicionales para el uso de redes públicas incluyen deshabilitar la conexión automática a WiFi en tu dispositivo, lo que evita conectarte a redes sin tu aprobación explícita. Desactiva funciones de uso compartido de archivos y AirDrop que podrían permitir que otros usuarios de la red accedan a tu dispositivo. Asegúrate de que la configuración de seguridad "Siempre usar HTTPS" o similar esté habilitada en tu navegador para forzar conexiones cifradas a sitios web. Después de usar WiFi público, considera cambiar tus contraseñas para cualquier cuenta a la que hayas accedido, especialmente si no estabas usando una VPN.

Para viajeros frecuentes o trabajadores remotos que regularmente necesiten acceso seguro a Internet, considera invertir en un dispositivo móvil personal de acceso a Internet o usar la función de anclaje (tethering) de tu smartphone para crear una red WiFi privada utilizando tus datos móviles. Esto proporciona la conveniencia del WiFi con la seguridad de las redes móviles.

Las computadoras públicas y compartidas presentan riesgos de seguridad extraordinarios que muchos usuarios subestiman. Estos dispositivos, que se encuentran en cibercafés, bibliotecas, hoteles, aeropuertos, centros de coworking y áreas comunes de lugares de trabajo, están frecuentemente comprometidos con software keylogger, malware o herramientas de monitoreo que capturan cada pulsación, sitio web visitado y credencial introducida. La conveniencia de acceder a tu cuenta de TikTok cuando tu dispositivo personal no está disponible se ve ampliamente compensada por las vulnerabilidades de seguridad que presentan estas computadoras compartidas.

Los keyloggers son amenazas particularmente insidiosas en computadoras públicas. Estos programas se ejecutan invisiblemente en segundo plano, registrando cada tecla presionada en el teclado, incluyendo nombres de usuario, contraseñas, números de tarjetas de crédito y mensajes privados. Una vez instalados, los keyloggers transmiten esta información capturada a atacantes que luego pueden acceder a todas las cuentas a las que iniciaste sesión desde ese dispositivo comprometido. Incluso medidas de seguridad sofisticadas como contraseñas fuertes no ofrecen protección contra keyloggers, ya que capturan las pulsaciones reales mientras las escribes.

Más allá de los keyloggers, las computadoras públicas pueden albergar varias formas de malware, incluyendo herramientas de captura de pantalla que fotografían periódicamente todo lo que se muestra en el monitor, extensiones de navegador que roban datos de formularios y contraseñas, analizadores de red que monitorean el tráfico de Internet y troyanos de acceso remoto que permiten a hackers controlar la computadora y acceder a cualquier cuenta dejada abierta. Muchas computadoras públicas carecen de software de seguridad adecuado, reciben actualizaciones infrecuentes y son utilizadas por numerosas personas diariamente, cada una potencialmente introduciendo nuevas amenazas de seguridad.

Los riesgos de seguridad van más allá de la instalación deliberada de malware. Las computadoras públicas a menudo tienen navegadores configurados para guardar contraseñas, almacenar datos de formularios y recordar sesiones de inicio de sesión. Incluso si cierras sesión, rastros de tu sesión pueden permanecer en el historial del navegador, archivos en caché o cookies que otros usuarios o atacantes podrían explotar. Las funciones de inicio de sesión automático pueden mantener tu sesión activa, permitiendo que el siguiente usuario acceda a tu cuenta sin credenciales.

Las computadoras de trabajo, incluso aquellas que usas regularmente, deben tratarse como dispositivos compartidos para el acceso a cuentas personales. Los departamentos de TI de las empresas a menudo monitorean el uso de computadoras de los empleados, potencialmente viendo tus actividades en cuentas personales. Las redes corporativas pueden tener políticas de seguridad que entran en conflicto con la seguridad de cuentas personales. Usar computadoras de trabajo para redes sociales personales puede violar políticas de la empresa y crear complicaciones profesionales. Además, otros empleados podrían tener acceso físico o remoto a tu computadora de trabajo cuando no estés presente.

Incluso las computadoras que pertenecen a amigos o familiares conllevan riesgos. Parientes bien intencionados pueden tener prácticas de seguridad inadecuadas, software antivirus desactualizado o sistemas comprometidos sin su conocimiento. Sus computadoras podrían estar infectadas con malware que se propague a cuentas a las que accedas desde esos dispositivos. Además, las funciones de autocompletado y guardado de contraseñas del navegador podrían almacenar inadvertidamente tus credenciales en su dispositivo, potencialmente accesibles para cualquier persona que use esa computadora.

Si absolutamente debes acceder a tu cuenta de TikTok desde un dispositivo que no controlas, toma precauciones extremas. Usa el modo de navegación privada o incógnito para evitar guardar historial de navegación, cookies y datos de formularios. Escribe manualmente tus credenciales en lugar de usar funciones de guardado de contraseñas. Cierra sesión inmediatamente cuando termines y cierra todas las ventanas del navegador completamente. Cambia tu contraseña desde tu dispositivo personal seguro tan pronto como sea posible después de acceder desde la computadora pública. Habilita la autenticación de dos factores para que incluso si las credenciales se comprometen, los atacantes no puedan acceder a tu cuenta sin el segundo factor.

Alternativas mejores incluyen usar los datos móviles de tu smartphone para acceder a TikTok en lugar de usar una computadora pública, incluso si tu batería está baja. Muchos espacios públicos ofrecen estaciones de carga donde puedes cargar tu dispositivo. Si necesitas una pantalla más grande o un teclado, considera usar un dispositivo portátil como una tableta con un teclado Bluetooth en lugar de depender de computadoras compartidas. Para viajeros, los dispositivos con acceso a Internet como smartphones proporcionan todo el acceso necesario a redes sociales sin los riesgos de computadoras públicas.

Tu contraseña sirve como la defensa principal que protege tu cuenta de TikTok contra accesos no autorizados. A pesar de ser la medida de seguridad más fundamental, las contraseñas siguen siendo la vulnerabilidad más explotada comúnmente porque muchos usuarios crean contraseñas débiles y predecibles que los hackers pueden descifrar fácilmente usando herramientas automatizadas y estrategias comunes de ataque. Comprender los principios de seguridad de contraseñas e implementar prácticas de contraseñas fuertes es absolutamente esencial para proteger tu cuenta.

Una contraseña fuerte debe poseer varias características críticas para resistir eficazmente los intentos de piratería. La longitud es el factor más importante en la fortaleza de la contraseña. Tu contraseña de TikTok debe contener un mínimo de 12 caracteres, aunque 16 o más caracteres proporcionan una seguridad significativamente mejor. Las contraseñas más largas aumentan exponencialmente el tiempo y los recursos computacionales requeridos para ataques de fuerza bruta donde los hackers prueban sistemáticamente todas las combinaciones posibles de caracteres. Una contraseña de 12 caracteres con complejidad adecuada tardaría siglos en descifrarse con la tecnología actual, mientras que una contraseña de 8 caracteres podría descifrarse en horas o días.

La diversidad de caracteres mejora drásticamente la fortaleza de la contraseña. Tu contraseña debe incorporar una combinación de letras mayúsculas (A-Z), letras minúsculas (a-z), números (0-9) y símbolos especiales (!@#$%^&*). Esta variedad de caracteres crea un número enorme de combinaciones posibles que los atacantes deben intentar al tratar de descifrar tu contraseña. Por ejemplo, la contraseña "TikT0k$ecur1ty!2024" combina múltiples tipos de caracteres, lo que la hace exponencialmente más difícil de descifrar que "tiktoksecurity".

Crear contraseñas verdaderamente aleatorias o impredecibles proporciona la seguridad más fuerte. Evita usar cualquier información personal que pueda asociarse contigo, incluyendo tu nombre, nombres de familiares, nombres de mascotas, fechas de nacimiento, fechas de aniversario, números de teléfono, direcciones, equipos deportivos favoritos o pasatiempos. Los hackers frecuentemente compilan expedientes de información personal de perfiles de redes sociales, registros públicos y filtraciones de datos, luego usan esta información para generar conjeturas dirigidas de contraseñas en ataques llamados "ingeniería social". La información que compartes públicamente en TikTok, como tu nombre de usuario, nombre mostrado o detalles mencionados en vídeos, nunca debe aparecer en tu contraseña.

Debes evitar palabras, frases y patrones comunes. Los hackers usan ataques de diccionario que prueban sistemáticamente todas las palabras en múltiples idiomas, frases comunes, letras de canciones, citas de películas y referencias de la cultura popular. Patrones simples como "123456", "password", "qwerty" o "abc123" son de las primeras combinaciones que los atacantes prueban. Incluso sustituir números por letras en palabras comunes (como "P@ssw0rd") ofrece una protección mínima, ya que estos patrones de sustitución son bien conocidos por los hackers y programados en sus herramientas de descifrado.

Las frases de paso (passphrases) ofrecen una excelente alternativa a las contraseñas tradicionales, combinando longitud con facilidad de memorización. Una passphrase consiste en varias palabras aleatorias encadenadas, creando una contraseña larga que es más fácil de recordar que cadenas de caracteres aleatorios. Por ejemplo, "Caballo-Correcto-Batería-Grapa-79!" crea una contraseña de 34 caracteres que es fuerte y memorable. Mejora la seguridad de la passphrase agregando números y símbolos, usando mayúsculas inesperadas y seleccionando palabras verdaderamente aleatorias en lugar de frases con significado.

Las herramientas de generación y administración de contraseñas proporcionan una asistencia invaluable para crear y almacenar contraseñas fuertes y únicas. Servicios como 1Password, LastPass, Dashlane y Bitwarden generan contraseñas criptográficamente aleatorias con máxima complejidad, las almacenan de forma segura con cifrado de grado militar, rellenan automáticamente las contraseñas al iniciar sesión en cuentas y sincronizan contraseñas entre tus dispositivos. Los administradores de contraseñas eliminan la necesidad de recordar contraseñas complejas mientras aseguran que cada cuenta tenga una contraseña única y fuerte.

Para quienes prefieren no usar administradores de contraseñas, considera usar un sistema personalizado de creación de contraseñas. Desarrolla una fórmula que combine elementos aleatorios con información específica de la cuenta de una manera que solo tú entiendas. Por ejemplo, toma la primera y última letras del nombre del servicio, agrega una frase aleatoria que hayas memorizado, incluye números y símbolos, y termina con la longitud del nombre del servicio. Para TikTok: "Tk#Caballo-Correcto-Batería#6k" usa esta fórmula para crear una contraseña fuerte y única.

Probar la fortaleza de tu contraseña ayuda a verificar su seguridad. Varios sitios web reputados ofrecen verificadores de fortaleza de contraseñas, incluyendo Security.org's Password Strength Checker y How Secure Is My Password. Estas herramientas analizan la diversidad de caracteres, longitud y patrones para estimar cuánto tiempo tardaría en descifrarse tu contraseña. Nunca ingreses tus contraseñas actuales reales en estas herramientas; en cambio, prueba contraseñas con estructura y complejidad similar para evaluar tu estrategia de creación de contraseñas.

La actualización regular de contraseñas mejora la seguridad, aunque la frecuencia óptima es debatida entre expertos en seguridad. Cambia tu contraseña de TikTok inmediatamente si sospechas algún compromiso, recibes notificación de intentos sospechosos de inicio de sesión o te enteras de una filtración de datos que afecta servicios donde reutilizaste contraseñas. De lo contrario, actualizar contraseñas cada seis a doce meses proporciona un equilibrio razonable entre seguridad y conveniencia, aunque algunos expertos argumentan que cambios infrecuentes en contraseñas verdaderamente fuertes y únicas son preferibles a cambios frecuentes que llevan a los usuarios a crear contraseñas más débiles.

La reutilización de contraseñas representa uno de los errores de seguridad más peligrosos y comunes que amplifica drásticamente el impacto de cualquier violación de seguridad individual. Aunque usar la misma contraseña en múltiples cuentas puede parecer conveniente y más fácil de recordar, esta práctica crea una vulnerabilidad catastrófica donde el compromiso de una cuenta pone en peligro inmediatamente todas las demás cuentas que comparten esa contraseña. El crecimiento exponencial de filtraciones de datos que afectan a empresas y servicios en línea hace que la reutilización de contraseñas sea un riesgo inaceptable que los atacantes sofisticados explotan activamente.

El vector de ataque que apunta a la reutilización de contraseñas se llama "relleno de credenciales" (credential stuffing). Cuando los hackers violan un sitio web o servicio y roban credenciales de usuarios, no solo usan esas credenciales para acceder a esa plataforma específica. En cambio, prueban sistemáticamente las combinaciones de nombre de usuario y contraseña robadas contra cientos o miles de otros sitios web y servicios populares, incluyendo plataformas de redes sociales como TikTok, sitios bancarios, servicios de correo electrónico, cuentas de compras y más. Herramientas automatizadas permiten a los atacantes intentar inicios de sesión a gran escala, probando millones de combinaciones de credenciales en numerosas plataformas en cuestión de horas.

La frecuencia y escala de las filtraciones de datos hacen que el relleno de credenciales sea cada vez más efectivo. Grandes violaciones han expuesto miles de millones de credenciales de usuarios a lo largo de los años, incluyendo violaciones en Yahoo, Facebook, LinkedIn, Adobe, Equifax, Marriott y muchos otros servicios. Incluso si no has recibido directamente una notificación de violación, es posible que tus credenciales circulen en bases de datos de hackers si algún servicio que hayas usado fue comprometido. Sitios web como Have I Been Pwned te permiten verificar si tu dirección de correo electrónico o número de teléfono aparece en filtraciones de datos conocidas, proporcionando visibilidad sobre la posible exposición de tus credenciales.

Las consecuencias en cascada de la reutilización de contraseñas pueden ser devastadoras. Imagina que tus credenciales son robadas de una pequeña tienda en línea con seguridad débil que rara vez usas. Si has reutilizado esa contraseña en TikTok, los hackers pueden acceder inmediatamente a tu cuenta de TikTok, publicar contenido dañino, enviar mensajes con estafas a tus seguidores, robar tus videos creativos, extraer información personal de mensajes privados o mantener tu cuenta secuestrada. Si también has usado la misma contraseña para tu cuenta de correo electrónico, los atacantes obtienen acceso a una llave maestra que les permite restablecer contraseñas para prácticamente todas tus otras cuentas en línea, acceder a correspondencia sensible, suplantarte y causar daño generalizado en toda tu vida digital.

Las implicaciones financieras de la reutilización de contraseñas añaden urgencia adicional a esta práctica de seguridad. Si los atacantes acceden a cuentas vinculadas a información de pago, tarjetas de crédito o servicios bancarios, pueden realizar compras no autorizadas, robar fondos o cometer robo de identidad con graves consecuencias financieras y legales. Incluso si no ocurre un robo financiero directo, recuperarse de compromisos de cuentas requiere tiempo y esfuerzo sustanciales, incluyendo cambiar contraseñas en todas las cuentas, verificar y asegurar cada servicio individualmente, monitorear actividad fraudulenta y potencialmente lidiar con daños a tu reputación o relaciones.

Crear y recordar contraseñas únicas para cada cuenta puede parecer abrumador, especialmente considerando que la persona promedio mantiene cuentas en docenas o incluso cientos de sitios web y servicios. Sin embargo, las herramientas modernas de administración de contraseñas hacen que esta tarea sea manejable y segura. Las soluciones de administración de contraseñas como 1Password, LastPass, Bitwarden, Dashlane y Keeper resuelven el desafío de contraseñas únicas de manera elegante.

Estas soluciones generan contraseñas criptográficamente aleatorias, altamente complejas para cada cuenta, típicamente de 20 a 30 caracteres con máxima diversidad de caracteres. Almacenan estas contraseñas en una bóveda cifrada protegida por una sola contraseña maestra, la única contraseña que necesitas recordar. Cuando visitas un sitio web o aplicación, el administrador de contraseñas rellena automáticamente tus credenciales, eliminando la necesidad de escribir o recordar contraseñas individuales. La mayoría de los administradores de contraseñas ofrecen extensiones de navegador, aplicaciones móviles y sincronización entre dispositivos, asegurando el acceso a tus credenciales dondequiera que las necesites.

La seguridad de los administradores de contraseñas es robusta. Usan estándares de cifrado de grado militar (típicamente AES-256) para proteger tu bóveda de contraseñas. El cifrado y descifrado ocurre localmente en tu dispositivo, lo que significa que incluso la empresa de administración de contraseñas no puede acceder a tus contraseñas. Muchos ofrecen funciones de seguridad adicionales, incluyendo autenticación de dos factores para acceder al propio administrador de contraseñas, auditorías de seguridad que identifican contraseñas débiles o reutilizadas, monitoreo de violaciones que te alerta si tus credenciales aparecen en filtraciones de datos conocidas y uso compartido seguro de contraseñas para cuentas familiares o de equipo.

Si te resistes a usar un administrador de contraseñas, considera comenzar con la gestión de contraseñas basada en navegador integrada en navegadores modernos. Google Chrome, Mozilla Firefox, Apple Safari y Microsoft Edge incluyen funciones de generación y almacenamiento de contraseñas sincronizadas entre dispositivos conectados a la misma cuenta. Aunque no son tan completas como los administradores de contraseñas dedicados, las herramientas de contraseñas del navegador proporcionan un buen punto de partida para eliminar la reutilización de contraseñas y pueden actualizarse a una solución dedicada más adelante.

Para quienes se niegan absolutamente a usar administradores de contraseñas, desarrolla un enfoque sistemático para crear contraseñas únicas mientras mantienes la facilidad de memorización. Usa una frase base que puedas recordar, luego modifícala de manera única para cada servicio. Por ejemplo, incorpora el nombre del servicio, sus primera y última letras o el número de letras en su nombre en tu fórmula de contraseña. Si tu frase base es "Caballo&Correcto&Batería", tu contraseña para TikTok podría ser "Tk!Caballo&Correcto&Batería!6k" (usando las primeras y últimas letras de TikTok y el recuento de caracteres), mientras que Instagram sería "Im!Caballo&Correcto&Batería!9m". Este sistema crea contraseñas únicas mientras permanece memorable.

La transición de la reutilización de contraseñas a contraseñas únicas debe priorizarse según la importancia de la cuenta. Comienza creando contraseñas únicas para tus cuentas más críticas: correo electrónico (a menudo la llave maestra de otras cuentas), servicios bancarios y financieros, TikTok y otras redes sociales, cuentas relacionadas con el trabajo e información personal sensible. Gradualmente expande a cuentas menos críticas con el tiempo. Si descubres que tus credenciales están en una violación de datos a través de servicios como Have I Been Pwned, cambia inmediatamente las contraseñas de todas las cuentas que compartían esas credenciales.

La autenticación de dos factores (2FA), también llamada verificación en dos pasos o autenticación multifactor (MFA), representa la mejora de seguridad más efectiva que puedes implementar para proteger tu cuenta de TikTok más allá de la protección por contraseña. Incluso con la contraseña más fuerte posible e impecables prácticas de seguridad, sigues siendo vulnerable a ataques de phishing sofisticados, keyloggers, violaciones de datos y tácticas de ingeniería social que podrían exponer tus credenciales. La autenticación de dos factores proporciona una capa de seguridad secundaria esencial que previene el acceso a la cuenta incluso cuando tu contraseña está comprometida, reduciendo drásticamente el riesgo de apropiación no autorizada de la cuenta.

La autenticación de dos factores funciona según el principio de requerir dos tipos diferentes de prueba antes de conceder acceso a la cuenta. El primer factor es algo que sabes (tu contraseña), y el segundo factor es algo que tienes (tu teléfono, aplicación de autenticación o llave de seguridad) o algo que eres (datos biométricos como huellas dactilares). Los atacantes que roban o adivinan tu contraseña aún no pueden acceder a tu cuenta sin poseer también el segundo factor, lo que es significativamente más difícil de comprometer simultáneamente. Esto crea una defensa robusta contra la gran mayoría de los intentos de hacking.

La protección ofrecida por la autenticación de dos factores se extiende a varios escenarios de ataque. Los ataques de phishing que te engañan para que ingreses tu contraseña en sitios web falsos se vuelven ineficaces porque los atacantes no pueden obtener el segundo factor de autenticación. Los keyloggers y malware que capturan tu contraseña escrita proporcionan a los atacantes credenciales incompletas insuficientes para iniciar sesión. Los ataques de relleno de credenciales que usan contraseñas de violaciones de datos en otros servicios fallan sin el segundo factor. Incluso si alguien observa físicamente que escribes tu contraseña, no puede acceder a tu cuenta sin tu teléfono o dispositivo de autenticación.

TikTok ofrece múltiples métodos de autenticación de dos factores, cada uno con diferentes niveles de seguridad y compensaciones de conveniencia. Entender estas opciones te ayuda a seleccionar el método de autenticación que mejor equilibra seguridad y usabilidad para tus necesidades.

Verificación por SMS envía un código de un solo uso por mensaje de texto a tu número de teléfono registrado cada vez que inicias sesión. Aunque es conveniente y ampliamente accesible, la autenticación por SMS se considera la opción menos segura porque los mensajes de texto pueden ser interceptados mediante ataques de SIM swap (donde los atacantes convencen a tu operadora móvil de transferir tu número a su dispositivo), vulnerabilidades del protocolo SS7 en redes celulares o ingeniería social dirigida al servicio al cliente de la operadora móvil. A pesar de estas vulnerabilidades, la autenticación por SMS proporciona una protección sustancialmente mejor que no tener autenticación de dos factores en absoluto.

Verificación por correo electrónico entrega códigos de un solo uso a tu dirección de correo electrónico registrada. La seguridad de este método depende en gran medida de la seguridad de tu cuenta de correo electrónico. Si tu correo electrónico usa contraseñas fuertes y únicas y su propia autenticación de dos factores, los códigos por correo electrónico proporcionan una protección razonable. Sin embargo, si los atacantes comprometen tu cuenta de correo electrónico, pueden interceptar los códigos de verificación, lo que hace que la autenticación por correo electrónico sea solo marginalmente mejor que el SMS en muchos escenarios.

Aplicaciones de autenticación representan el método de autenticación de dos factores más seguro y recomendado para la mayoría de los usuarios. Estas aplicaciones generan contraseñas de un solo uso basadas en el tiempo (TOTP) que cambian cada 30 segundos usando algoritmos criptográficos. Aplicaciones de autenticación populares incluyen Google Authenticator, Microsoft Authenticator, Authy y 1Password (que integra la autenticación con la gestión de contraseñas). Las aplicaciones de autenticación funcionan sin conexión, no son vulnerables a la interceptación como el SMS y proporcionan una fuerte protección contra prácticamente todos los vectores de ataque comunes.

Llaves de seguridad físicas proporcionan el nivel más alto de seguridad de autenticación de dos factores disponible. Dispositivos físicos como YubiKey o Google Titan deben insertarse físicamente en tu dispositivo o tocarse mediante NFC para autorizar el inicio de sesión. Aunque TikTok puede no admitir actualmente llaves de seguridad para todos los usuarios, esta tecnología ofrece una protección incomparable contra el phishing y ataques remotos, ya que los atacantes necesitarían posesión física de tu llave de seguridad.

Configurar la autenticación de dos factores en TikTok requiere solo unos minutos pero proporciona protección duradera. Sigue estos pasos integrales para habilitar y configurar la verificación en dos pasos para tu cuenta de TikTok:

El mantenimiento continuo de la autenticación de dos factores requiere un esfuerzo mínimo pero proporciona protección continua. Cuando viajas internacionalmente, asegúrate de que tu método de autenticación funcione en el extranjero. Los códigos SMS pueden incurrir en cargos de itinerancia internacional, mientras que las aplicaciones de autenticación funcionan en todas partes sin costos adicionales. Si cambias de teléfono, configura tu aplicación de autenticación en el nuevo dispositivo antes de desactivar la del antiguo para evitar perder acceso a tus códigos.

La autenticación de dos factores introduce una ligera inconveniencia en el proceso de inicio de sesión, requiriendo un paso adicional y posiblemente unos segundos extra. Sin embargo, esta pequeña inconveniencia está ampliamente compensada por los sustanciales beneficios de seguridad. La tranquilidad de saber que tu cuenta permanece protegida incluso si tu contraseña es comprometida hace que la autenticación de dos factores sea una práctica de seguridad esencial que todos los usuarios de TikTok deben implementar inmediatamente.

Algunos usuarios temen quedar bloqueados de su cuenta si pierden su teléfono o dispositivo de autenticación. La configuración adecuada de opciones de recuperación, el almacenamiento seguro de códigos de respaldo y el mantenimiento de información de contacto actualizada eliminan efectivamente este riesgo. La rara inconveniencia de los procedimientos de recuperación de cuenta palidece en comparación con las devastadoras consecuencias de la compromisión de cuenta sin protección de autenticación de dos factores.

Para usuarios que gestionan múltiples cuentas de redes sociales en varias plataformas, implementar ampliamente la autenticación de dos factores en todas las cuentas proporciona protección integral. Los mismos principios y beneficios de seguridad se aplican a Instagram, Facebook, Twitter, YouTube, LinkedIn y otras plataformas sociales. Muchas aplicaciones de autenticación admiten un número ilimitado de cuentas, lo que facilita la gestión de la autenticación para todos tus servicios en línea desde una sola aplicación.

Proteger tu cuenta de TikTok contra intentos de piratería requiere un enfoque multifacético que combine medidas de seguridad técnica, prácticas disciplinadas y vigilancia constante. Las siete estrategias integrales descritas en esta guía—proteger tus dispositivos con software antivirus y bloqueos biométricos, usar redes VPN para conexiones cifradas, evitar redes WiFi públicas inseguras, nunca usar computadoras públicas o compartidas, crear contraseñas fuertes y complejas, mantener contraseñas únicas para cada cuenta e implementar autenticación de dos factores—trabajan sinérgicamente para crear capas robustas de defensa que reducen drásticamente tu vulnerabilidad a ataques cibernéticos.

Cada medida de seguridad aborda vectores de ataque específicos que los hackers explotan comúnmente. La seguridad del dispositivo previene malware y keyloggers de capturar tus credenciales. El uso de VPN protege contra ataques de intermediario y secuestro de sesión en redes públicas. Evitar el WiFi público y computadoras compartidas elimina la exposición a redes comprometidas y dispositivos infectados. Contraseñas fuertes y únicas resisten ataques de fuerza bruta y relleno de credenciales. La autenticación de dos factores proporciona protección crítica incluso cuando otras capas de seguridad son violadas.

El efecto acumulativo de implementar todas estas prácticas de seguridad crea una postura de seguridad que resiste prácticamente todos los intentos de hacking comunes. Aunque ninguna seguridad es absolutamente perfecta, seguir estas pautas hace que tu cuenta de TikTok sea un objetivo poco atractivo que requiere recursos sofisticados para comprometer—recursos que los hackers normalmente reservan para objetivos de alto valor en lugar de cuentas individuales de redes sociales.

La seguridad no es una configuración única, sino un compromiso continuo. Revisa regularmente la configuración de tu cuenta, monitorea la actividad de inicio de sesión en busca de comportamientos sospechosos, mantén tus dispositivos y aplicaciones actualizados con los últimos parches de seguridad, mantente informado sobre amenazas emergentes y nuevas funciones de seguridad y mantén la conciencia de intentos de phishing y tácticas de ingeniería social. La naturaleza evolutiva de las amenazas cibernéticas requiere una evolución correspondiente en tus prácticas de seguridad.

Si, a pesar de tus mejores esfuerzos de seguridad, te conviertes en víctima de un ataque de piratería donde un intruso ha obtenido control no autorizado de tu cuenta de TikTok, la acción inmediata es esencial. Intenta recuperar el acceso a través de los procedimientos oficiales de recuperación de cuenta de TikTok, que normalmente implican verificación a través de tu dirección de correo electrónico o número de teléfono. Cambia inmediatamente tu contraseña una vez que recuperes el acceso, usando una nueva contraseña fuerte que no se haya usado en ningún otro lugar. Habilita o reconfigura la autenticación de dos factores para prevenir futuros accesos no autorizados. Revisa la actividad de tu cuenta, contenido publicado y mensajes para identificar y deshacer cualquier cambio que el hacker haya hecho. Informa el incidente de seguridad al soporte de TikTok a través de sus canales oficiales en support.tiktok.com.

Además, informa a tus seguidores sobre el compromiso mediante una publicación pública una vez que recuperes el control, advirtiéndoles sobre cualquier mensaje o contenido sospechoso publicado durante la violación. Verifica cuentas vinculadas y métodos de pago en busca de cambios o transacciones no autorizadas. Considera notificar a las autoridades pertinentes si la violación involucró robo de identidad, fraude financiero u otra actividad delictiva. Revisa las prácticas de seguridad que pueden haber contribuido a la violación y fortalece esas áreas específicas.

La prevención sigue siendo muy superior a la recuperación. El tiempo invertido en configurar adecuadamente tu configuración de seguridad, elegir métodos de autenticación fuertes y desarrollar hábitos digitales seguros rinde dividendos en la protección de tu información personal, contenido creativo, conexiones sociales y reputación en línea. Tu cuenta de TikTok representa tu identidad digital y expresión creativa—protegerla debe ser una prioridad que merezca las pocas horas necesarias para implementar medidas de seguridad integrales.

Recuerda que la seguridad es accesible para todos independientemente de la experiencia técnica. Las funciones y herramientas de seguridad discutidas en esta guía están diseñadas para usuarios de todos los niveles de habilidad. Existen opciones gratuitas o de bajo costo para casi todas las recomendaciones de seguridad, desde software antivirus gratuito y administradores de contraseñas hasta autenticación de dos factores integrada. La barrera para una seguridad fuerte no es el costo o la complejidad, sino simplemente tomar la iniciativa de implementar protecciones disponibles.

Tu compromiso con la seguridad protege no solo a ti mismo sino a toda tu comunidad de TikTok. Las cuentas comprometidas a menudo se usan para distribuir malware, difundir estafas o acosar a tus seguidores. Al asegurar tu cuenta, evitas que los atacantes exploren tu plataforma y relaciones con fines maliciosos, contribuyendo a un entorno de redes sociales más seguro para todos.

Actúa hoy en lugar de esperar a que un incidente de seguridad te obligue a hacerlo. Cada medida de seguridad que implementes reduce inmediatamente tu riesgo y proporciona mayor tranquilidad. Comienza con las protecciones más críticas—habilitar la autenticación de dos factores y crear una contraseña fuerte y única—luego trabaja sistemáticamente en las recomendaciones restantes según el tiempo lo permita. La pequeña inversión de tiempo y esfuerzo ahora previene los costos sustanciales, el estrés y las complicaciones de recuperarse de un ataque de piratería exitoso.

Para recursos adicionales y educación continua en seguridad, consulta el centro de seguridad oficial de TikTok en tiktok.com/safety, revisa las guías de ciberseguridad de organizaciones como la Agencia de Ciberseguridad e Infraestructura de Seguridad (CISA) y mantente informado sobre amenazas emergentes a través de fuentes de noticias de seguridad tecnológica reputadas. El conocimiento y las prácticas que desarrolles para proteger tu cuenta de TikTok se extienden a todas tus actividades digitales, creando una ciberseguridad personal integral que protege toda tu presencia en línea.

Descifrar contraseñas de TikTok o de cualquier otra cuenta en línea sin autorización adecuada es ilegal y poco ético. Participar en tales actividades puede conducir a graves consecuencias legales.

No, las técnicas de hacking no deben usarse para ningún propósito sin autorización adecuada. El hacking ético implica obtener permiso del propietario del sistema o cuenta antes de intentar probar su seguridad.

Hay varias medidas que puedes tomar para proteger tu cuenta de TikTok, incluyendo usar contraseñas fuertes y únicas, habilitar la autenticación de dos factores, evitar enlaces o descargas sospechosas y tener cuidado al compartir información personal en línea.

Si sospechas que tu cuenta de TikTok ha sido hackeada, debes cambiar inmediatamente tu contraseña, revocar el acceso a cualquier aplicación de terceros e informar el incidente al equipo de soporte de TikTok para obtener asistencia adicional.

Sí, si has olvidado tu contraseña de TikTok, puedes usar los mecanismos oficiales de recuperación de contraseña proporcionados por TikTok. Esto generalmente implica recibir un enlace o código de restablecimiento de contraseña por correo electrónico o SMS.

Sí, TikTok y otras plataformas en línea a menudo proporcionan herramientas o servicios oficiales de recuperación de contraseñas. Es importante usar solo estos métodos autorizados para evitar caer en estafas o intentos de acceso no autorizado.

Si encuentras alguna actividad sospechosa o crees que existe una amenaza de seguridad en TikTok, debes informarla inmediatamente al equipo de soporte o seguridad de TikTok. Ellos investigarán el problema y tomarán las medidas adecuadas para mitigar cualquier riesgo.