TikTok-Passwort hacken

Effektive Methoden, die funktionieren

TikTok-Passwort hacken

Effektive Methoden, die funktionieren

TikTok ist das am häufigsten genutzte soziale Netzwerk der Welt unter Jugendlichen. Es verzeichnet monatlich Milliarden von Nutzern und zählt neben Facebook zu den meistgenutzten digitalen Plattformen weltweit.

Die Hauptfunktion von TikTok besteht darin, kurze Videos zu verschiedenen Themenbereichen zu teilen. Dabei kann es sich um unterhaltsame, lehrreiche, politische oder informative Videos handeln. Die Beliebtheit der Plattform zieht nicht nur normale Nutzer an, die Spaß haben möchten, sondern auch Menschen mit böswilligen Absichten, die sich dieser Plattform immer stärker nähern, um Schaden anzurichten. Wie bei Online-Zugangsplattformen erfordert auch das soziale Netzwerk die Verwendung von Anmeldedaten.

In diesem Artikel diskutieren wir das Konzept des Hackens von TikTok-Kontopasswörtern. Zunächst möchten wir klarstellen, dass das Ziel dieses Artikels nicht darin besteht, Sie zum Hacken zu ermutigen. Wir möchten Ihnen die verschiedenen Gefahren aufzeigen, denen jeder Nutzer – falls Sie dazu gehören – ausgesetzt ist. Das Wissen um diese Gefahren ermöglicht es Ihnen, sich entsprechend zu schützen und die Vertraulichkeit Ihrer persönlichen Daten zu gewährleisten.

Es gibt eine Vielzahl von Techniken, die nicht übersehen werden sollten, und wir haben für Sie die effektivsten Techniken zusammengetragen, mit denen TikTok-Konten gehackt werden können. Wir gehen dabei methodisch vor – beginnend mit der beliebtesten bis hin zur am wenigsten verbreiteten Methode. Bitte beachten Sie, dass wir Ihnen geeignete Ratschläge zum besseren Schutz geben werden.

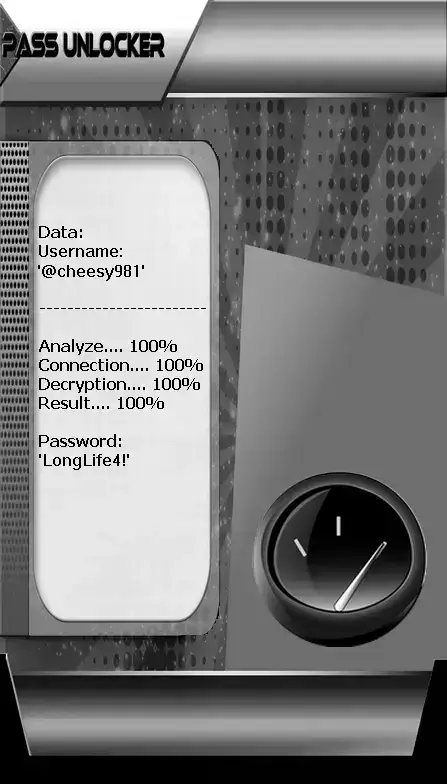

Passwörter mit PASS UNLOCKER

Diese Anwendung ermöglicht es Ihnen, ein TikTok-Passwort zu entschlüsseln, indem Sie einen @Benutzernamen, eine Telefonnummer oder eine E-Mail-Adresse verwenden. Aus einer dieser drei Informationen verwendet PASS UNLOCKER einen fortschrittlichen Algorithmus, um das Passwort zu entschlüsseln und direkt auf Ihrem Bildschirm anzuzeigen. Sie können sich dann problemlos anmelden.

Sie können PASS UNLOCKER von seiner offiziellen Website herunterladen: https://www.passwordrevelator.net/de/passunlocker

Wenn wir über Computerhacking sprechen, insbesondere über Passwortdiebstahl, fällt uns als Erstes unweigerlich Phishing ein. Dies ist eine ziemlich einfache und beliebte Technik im Bereich der Cyberkriminalität. Fast die Mehrheit der Cyberangriffe hat diese Methode verwendet.

Auf den ersten Blick erfordert diese Methode einen gewissen Kontakt mit dem Ziel, denn es geht schlicht darum, das Opfer dazu zu bringen, einen Fehler zu begehen, durch den es sein Passwort preisgibt. Im Allgemeinen senden Hacker Nachrichten an ihr Ziel (Personen oder Unternehmen). Sie ermutigen den Nutzer, auf einen Link zu klicken, um sich auf einer Website zu registrieren. Unachtsam fällt das Opfer in die Falle, sobald es auf den Link klickt, denn dieser leitet es auf eine gefälschte digitale Plattform weiter. Diese Plattform wird direkt von den Hackern manipuliert. Indem das ahnungslose Opfer die angeforderten Informationen in die Felder eingibt, gewährt es den Hackern direkten Zugriff auf sein Passwort. Zusammengefasst funktioniert Phishing folgendermaßen.

Social Engineering ist eine Methode, bei der Beziehungen zu dem Ziel genutzt werden, um so viele persönliche Informationen wie möglich zu erlangen. Sie können in sozialen Medien oder sogar im echten Leben befreundet sein. Bei dieser Methode versucht der Hacker einfach, so viele Informationen wie möglich über Sie zu sammeln. Da Nutzer häufig Passwörter basierend auf persönlichen Daten wie Geburtsdaten oder Namen von Verwandten verwenden, sammelt der Hacker solche Informationen. Sobald er diese Daten hat, versucht er, das Passwort durch zufällige Kombinationen zu erraten.

Es gibt auch die Technik, sich als Freund des Opfers auszugeben. Der Hacker leitet einen Passwort-Zurücksetzungsprozess ein. Anschließend bittet er das Opfer, ihm einen Code zu schicken, den es per Nachricht erhalten hat, und behauptet, er habe die falsche Nummer eingegeben. Der Code ist die Zwei-Faktor-Authentifizierungs-Nachricht. Indem das Opfer diesen Code sendet, ermöglicht es dem Hacker, das Passwort zu ändern und ihm den Zugriff auf sein TikTok-Konto zu verwehren. Eine recht einfache Methode, die sich jedoch bereits als effektiv erwiesen hat und weiterhin Erfolge erzielt.

Die Technik des Knackens eines TikTok-Passworts umfasst mehrere Methoden, die wir beschreiben können. Wie der Name schon sagt, geht es darum, mit Gewalt Zugang zu erhalten und das Passwort um jeden Preis herauszufinden.

Noch immer zu den Klassikern der Cyberkriminalität zählt die Schadsoftware namens Keylogger. Ihre Besonderheit besteht darin, sämtliche Informationen zu entschlüsseln, die eine Person über die Tastatur ihres Computerterminals eingibt. Ob Smartphone, Computer oder Tablet – sobald das Programm auf dem Gerät installiert ist, kann der Betreiber dieser Malware alle nützlichen Informationen abrufen. Und dazu gehört natürlich auch Ihr Passwort.

Diese Technik ist natürlich nicht perfekt, da sie hauptsächlich auf Geräten mit physischen Tastaturen funktioniert. Da Smartphones eine Bildschirmtastatur verwenden, wird die Software hier unbrauchbar. Um diese Schwäche auszugleichen, wurde der Bildschirmrekorder erfunden. Dabei handelt es sich nicht unbedingt um eine Schadsoftware, da diese Funktion bereits auf den meisten Smartphones, Computern oder Tablets vorinstalliert ist. Das Problem besteht darin, dass Hacker diese Funktion nutzen können, um Ihre Daten zu stehlen. Zu diesen Informationen gehört alles, was Sie auf Ihrem Bildschirm tun, was kopiert und an den Hacker gesendet wird.

Das bedeutet, dass Sie gefährdet sind, sobald Sie Ihr Smartphone verwenden, um sich bei TikTok anzumelden, indem Sie den Code auf dem Bildschirm eingeben.

Eine Technik, die der breiten Öffentlichkeit weitgehend unbekannt ist, ist der SIM-Swap, der äußerst heikel ist. Dies ist kein Hacking im eigentlichen Sinne des Wortes, sondern eine Praxis, bei der die Telefonnummer eines Dritten durch Ausnutzung bestimmter Systemschwachstellen übernommen wird.

Wie Sie wissen, bieten Mobilfunkbetreiber heute Online-Dienste an. Diese ermöglichen Kunden, bestimmte Probleme online zu lösen – beispielsweise die Wiederherstellung ihrer Telefonnummer nach dem Verlust ihres Handys, ohne das Haus verlassen zu müssen.

So geht der Hacker vor, um Ihre Telefonnummer zu stehlen: Zuerst ruft er bei Ihrem Mobilfunkanbieter an und gibt sich als Sie aus, indem er bestimmte persönliche Daten über Sie angibt – Daten, die er zuvor im Internet oder direkt von Ihnen gesammelt hat. Sobald der Mobilfunkanbieter durch diese Identitätsdiebstahl getäuscht wurde, bittet der Kriminelle darum, die Telefonnummer auf eine neue SIM-Karte zu übertragen. Selbstverständlich handelt es sich dabei um Ihre Nummer, die nun jedoch an den Hacker weitergeleitet wird. Sie verlieren somit den Zugriff auf Ihre Telefonnummer. Und als wäre das noch nicht genug, kann der Hacker, der nun Ihre Nummer besitzt, Ihr Passwort für Ihre Online-Konten ändern. Genau deshalb ist diese scheinbar einfache Methode gefährlich.

Wie die vorherige Methode, der SIM-Swap, nutzt auch Simjacking bestimmte Sicherheitslücken in Bezug auf SIM-Karten aus. SIM-Karten sind nicht nur kleine Chips, sondern auch eine Konzentration von Technologie mit einem eigenen Betriebssystem. Und wo ein Betriebssystem ist, gibt es auch Schwachstellen! Das Problem ist, dass viele seit langer Zeit produzierte SIM-Karten nicht aktualisiert wurden, und das wissen die Hacker.

Mithilfe spezialisierter Skripte, die diese Art von Schwachstelle ausnutzen, versuchen sie einfach, die SIM-Karte zu beschädigen, um jegliche Art von nützlichen Informationen zu extrahieren – und diese Technik funktioniert perfekt.

Session Hijacking ist eine Methode, die nur Spezialisten vorbehalten ist. Bei dieser Technik nutzen Hacker heimliche Methoden, um Ihre Verbindung zu übernehmen. Wenn Sie beispielsweise zu Google oder Ihrem Telefon gehen möchten, um TikTok aufzurufen, leiten sie Sie durch strategische Manipulationen automatisch auf eine andere Plattform weiter. Obwohl der Prozess Ähnlichkeiten mit Social Engineering aufweist, müssen Hacker Sie nicht explizit dazu bringen, auf einen Link zu klicken. Sie verfügen über eine Vielzahl von Methoden, darunter:

WLAN ist heutzutage allgegenwärtig und trägt zur Demokratisierung des Internetzugangs bei. Obwohl es die Verbindung erleichtert und günstiger macht, stellt es auch ein ideales Jagdrevier für Hacker dar, die Nutzer in die Falle locken möchten. Der Reiz von WLAN-Netzwerken mit kostenlosem Internetzugang ist universell. Allerdings sind nicht alle offenen WLAN-Netzwerke sicher. Hacker können gefälschte WLAN-Netzwerke einrichten oder bestehende Netzwerke manipulieren und Schwachstellen in Ihrer Verbindung ausnutzen. Wenn Sie diese Netzwerke nutzen, um auf Ihre Online-Konten zuzugreifen, können Ihre Daten unbemerkt gesammelt werden.

Dies ist eine relativ neue Technik, die eine abgewandelte Form des Phishings darstellt. Im Gegensatz zur ersten oben genannten Methode, bei der der Nutzer durch das Senden eines Links getäuscht wird, treibt „Quishing“ den Nutzer dazu, gefälschte Plattformen aufzurufen, nachdem er QR-Codes gescannt hat. Wie wir wissen, ist die Verwendung von QR-Codes in den letzten Jahren – besonders seit der Coronavirus-Pandemie – sehr populär geworden. Heutzutage scannen wir QR-Codes für fast alles. Daher hatten Hacker die geniale Idee, QR-Codes häufig durch gefälschte zu ersetzen. So geht ein durchschnittlicher Nutzer an einen Ort, um eine Transaktion durchzuführen. Beim Scannen des angegebenen QR-Codes kann er einen Fehler machen und auf den gefälschten QR-Code der Hacker hereinfallen, was ihn unweigerlich auf eine betrügerische Plattform führt, auf der seine Daten angefordert werden. Sobald er diese eingibt, sammeln die Hacker sie einfach und nutzen sie. Eine Methode, die leider aufgrund unserer Gewohnheit mit QR-Codes immer mehr Opfer fordert.

Aus den obigen Ausführungen geht hervor, dass die bloße Nutzung von TikTok Sie dem Risiko eines Hacks aussetzt. Es gibt zahlreiche Hacking-Techniken, und der Cyberkriminelle weiß jederzeit, wie er Schwachstellen der Plattform ausnutzen kann. Daher müssen auch Sie sich schützen.

Der Schutz Ihres TikTok-Profils vor unbefugtem Zugriff erfordert konsequente Disziplin, proaktive Maßnahmen und eine umfassende Sicherheitsstrategie. In einer zunehmend digitalen Welt, in der Cyber-Bedrohungen ständig weiterentwickelt werden, ist der Schutz Ihrer Social-Media-Konten wichtiger denn je. Hacker setzen ausgeklügelte Techniken ein – von Phishing-Angriffen und Malware-Verbreitung bis hin zu Credential-Stuffing und Social-Engineering-Taktiken. Ihr TikTok-Konto enthält wertvolle persönliche Informationen, kreative Inhalte, Follower-Verbindungen und möglicherweise sensible private Nachrichten, die geschützt werden müssen.

Die Folgen eines kompromittierten TikTok-Kontos können schwerwiegend sein: Identitätsdiebstahl, unbefugte Inhalte, die Ihren Ruf schädigen, Verlust von Followern und Engagement, finanzieller Betrug (wenn Zahlungsinformationen verknüpft sind) und emotionale Belastung durch Verletzungen der Privatsphäre. Durch die Umsetzung der nachfolgend beschriebenen Sicherheitsmaßnahmen können Sie Ihre Anfälligkeit für diese Bedrohungen erheblich reduzieren und die Kontrolle über Ihre digitale Präsenz behalten.

Im Folgenden finden Sie umfassende Sicherheitsmaßnahmen, die Sie sofort ergreifen können, um Ihr TikTok-Konto vor Hackern und unbefugtem Zugriff zu schützen:

Wenn Sie ein Smartphone oder Tablet zur Nutzung von TikTok verwenden, ist die Sicherung Ihres Geräts die grundlegende Ebene Ihrer gesamten Sicherheitsstrategie. Ihr Gerät ist das Tor zu all Ihren Online-Konten und daher das Hauptziel von Cyberkriminellen. Ein kompromittiertes Gerät kann nicht nur Ihr TikTok-Konto, sondern auch alle Ihre digitalen Aktivitäten, persönlichen Dateien, Bankinformationen und privaten Kommunikationen gefährden.

Der erste entscheidende Schritt ist die Installation seriöser Antiviren- und Anti-Malware-Schutzsoftware. Malware stellt eine der größten Bedrohungen für die mobile Sicherheit dar – Keylogger können Ihre Passwörter aufzeichnen, Spyware überwacht Ihre Aktivitäten und Trojaner bieten Hackern Hintertüren. Hochwertige Sicherheitslösungen etablierter Anbieter wie Norton, McAfee, Kaspersky oder Bitdefender bieten Echtzeit-Scans, automatische Updates und Schutz vor neu auftauchenden Bedrohungen. Viele gute Antiviren-Lösungen sind in verschiedenen Preisklassen erhältlich – auch kostenlose Versionen mit Basisschutz – sodass Gerätesicherheit unabhängig vom Budget zugänglich ist.

Jenseits der Antiviren-Software erfordert umfassende Gerätesicherheit mehrere Schutzschichten. Aktivieren Sie automatische Sicherheitsupdates für Ihr Betriebssystem, um sicherzustellen, dass Sie kritische Patches erhalten, die Schwachstellen beheben, die von Hackern ausgenutzt werden. Konfigurieren Sie Ihr Gerät so, dass App-Updates automatisch installiert werden, da Entwickler regelmäßig Sicherheitsverbesserungen veröffentlichen. Erwägen Sie die Verwendung von Malwarebytes zusätzlich zu Ihrer primären Antiviren-Software für zusätzliche Malware-Scanning-Funktionen.

Physische Gerätesicherheit ist ebenso wichtig wie Softwareschutz. Implementieren Sie robuste Geräte-Verriegelungsmechanismen mit biometrischer Authentifizierung wie Fingerabdruck-Scans oder Gesichtserkennung. Diese Methoden bieten deutlich stärkeren Schutz als herkömmliche PIN-Codes oder Muster, die beobachtet oder erraten werden können. Moderne Smartphones bieten fortschrittliche biometrische Optionen wie Apples Face ID oder Samsungs ultraschallbasierte Fingerabdrucksensoren, die extrem schwer zu umgehen sind.

Stellen Sie Ihr Gerät so ein, dass es sich nach kurzer Inaktivität automatisch sperrt – idealerweise nach 30 Sekunden bis einer Minute. Dadurch wird verhindert, dass bei kurzzeitiger Abwesenheit unbefugter Zugriff erfolgt. Lassen Sie Ihr Gerät niemals an öffentlichen Orten, in Fahrzeugen oder in gemeinsam genutzten Umgebungen zurück – auch nicht kurzfristig. Gewöhnen Sie sich an, Ihr Gerät immer bei sich zu tragen oder sicher aufzubewahren. Wenn Sie Ihr Gerät vorübergehend abstellen müssen, stellen Sie sicher, dass es gesperrt und vorzugsweise an einem sicheren Ort aufbewahrt wird.

Zusätzliche Gerätesicherheitsmaßnahmen umfassen das Deaktivieren unnötiger Berechtigungen für Apps und die regelmäßige Überprüfung, welche Anwendungen Zugriff auf sensible Funktionen wie Kamera, Mikrofon, Standort und Kontakte haben. Entfernen Sie ungenutzte Anwendungen, die Sicherheitslücken enthalten könnten. Aktivieren Sie „Mein Gerät finden“-Funktionen („Wo ist mein iPhone“ oder „Mein Gerät finden“ für Android), um Ihr Gerät im Verlust- oder Diebstahlsfall orten, sperren oder fernlöschen zu können.

Ein virtuelles privates Netzwerk (VPN) erstellt einen verschlüsselten Tunnel zwischen Ihrem Gerät und dem Internet und bietet so wesentlichen Schutz gegen verschiedene Cyber-Bedrohungen, die Ihre Online-Aktivitäten ins Visier nehmen. Wenn Sie sich über ein VPN verbinden, wird Ihr Internetverkehr über sichere Server geleitet, wodurch Ihre echte IP-Adresse verborgen und alle zwischen Ihrem Gerät und Websites oder Anwendungen wie TikTok übertragenen Daten verschlüsselt werden. Diese Verschlüsselung verhindert, dass Hacker, Internetdienstanbieter und böswillige Akteure Ihre Zugangsdaten abfangen, Ihr Surfverhalten überwachen oder Ihre Sitzungen übernehmen.

VPN-Technologie ist zunehmend zugänglich und erschwinglich geworden. Zahlreiche Anbieter bieten umfassenden Schutz zu wettbewerbsfähigen Preisen. Seriöse VPN-Dienste wie ExpressVPN, NordVPN, Surfshark und CyberGhost bieten militärische Verschlüsselung, „No-Logs“-Richtlinien (damit Ihre Aktivitäten privat bleiben) und Server in mehreren Ländern für optimale Leistung und Zugänglichkeit.

Die Sicherheitsvorteile der VPN-Nutzung gehen über einfache Verschlüsselung hinaus. VPNs schützen vor Man-in-the-Middle-Angriffen, bei denen Hacker die Kommunikation zwischen Ihrem Gerät und TikToks Servern abfangen. Sie verhindern Session Hijacking, bei dem Angreifer Ihre aktive Anmeldesitzung stehlen, um unbefugten Zugriff zu erhalten, ohne Ihr Passwort zu benötigen. VPNs schützen Sie auch vor DNS-Spoofing-Angriffen, die Sie auf gefälschte Websites umleiten, die darauf ausgelegt sind, Ihre Zugangsdaten zu stehlen.

Wählen Sie beim Auswählen eines VPN-Anbieters Dienste mit einem guten Ruf in Bezug auf Sicherheit und Datenschutz. Achten Sie auf Anbieter mit AES-256-Verschlüsselung – demselben Standard, der weltweit von Regierungen und Militärs verwendet wird. Stellen Sie sicher, dass das VPN eine strikte No-Logs-Richtlinie hat, d. h. es zeichnet Ihre Online-Aktivitäten nicht auf – und überprüfen Sie diese Richtlinie durch unabhängige Audits. Wählen Sie VPNs mit Kill-Switch-Funktion, die Ihre Internetverbindung automatisch trennen, wenn die VPN-Verbindung abbricht, um versehentliche Offenlegung Ihres ungeschützten Datenverkehrs zu verhindern.

Kostenlose VPN-Dienste existieren, bringen jedoch oft erhebliche Einschränkungen und potenzielle Risiken mit sich. Viele kostenlose VPNs protokollieren und verkaufen Nutzerdaten, schalten Werbung ein, bieten begrenzte Bandbreite oder unzureichende Sicherheit. Wenn das Budget knapp ist, sollten Sie seriöse Anbieter mit kostenlosen Tarifen in Betracht ziehen – wie ProtonVPN oder Windscribe –, die auch für kostenlose Nutzer starke Datenschutzstandards einhalten.

Aktivieren Sie Ihr VPN vor dem Verbinden mit dem Internet, besonders wenn Sie öffentliche oder nicht vertrauenswürdige Netzwerke nutzen, um TikTok optimal zu schützen. Konfigurieren Sie Ihr VPN so, dass es sich automatisch beim Start Ihres Geräts oder beim Verbinden mit neuen Netzwerken aktiviert. So vermeiden Sie, versehentlich TikTok oder andere sensible Dienste ohne Schutz zu nutzen.

Öffentliche WLAN-Netzwerke stellen eine der größten Sicherheitslücken für Nutzer mobiler Geräte dar. Obwohl die Bequemlichkeit und Kosteneinsparungen von kostenlosem WLAN in Cafés, Flughäfen, Hotels, Restaurants, Einkaufszentren und öffentlichen Räumen verlockend sind, sind diese Netzwerke häufig Jagdgründe für Cyberkriminelle, die deren inhärente Sicherheitsschwächen ausnutzen, um persönliche Informationen, Anmeldedaten und sensible Daten zu stehlen.

Die Gefahren öffentlicher WLANs sind zahlreich und ausgeklügelt. Hacker erstellen gefälschte WLAN-Hotspots mit glaubwürdigen Namen wie „Free Airport WiFi“ oder „Starbucks Guest“, die echt wirken, aber in Wirklichkeit Fallen sind, die sämtlichen Datenverkehr der verbundenen Geräte abfangen. Diese Technik, auch „Evil-Twin“-Angriff genannt, ermöglicht Kriminellen, jede besuchte Website zu überwachen, eingegebene Passwörter zu erfassen und sogar Malware auf Ihr Gerät zu laden. Andere Angreifer positionieren sich zwischen Ihrem Gerät und legitimen WLAN-Routern und fangen alle Kommunikationen ab – sogenannte Man-in-the-Middle-Angriffe.

Auch legale öffentliche WLAN-Netzwerke weisen oft unzureichende Sicherheitskonfigurationen auf – sie nutzen entweder gar keine Verschlüsselung oder veraltete Sicherheitsprotokolle, die leicht zu kompromittieren sind. Netzwerkadministratoren aktualisieren möglicherweise die Router-Firmware nicht regelmäßig, wodurch bekannte Schwachstellen für Angriffe offenbleiben. Andere Nutzer desselben Netzwerks könnten bösartige Software ausführen, die nach verwundbaren Geräten sucht.

Wenn Sie TikTok oder ein anderes Konto, das eine Authentifizierung erfordert, außerhalb Ihres sicheren Heim- oder Büronetzwerks nutzen müssen, verwenden Sie stattdessen Ihre Mobilfunkverbindung. Moderne Smartphone-Datentarife enthalten in der Regel ausreichend Datenvolumen für Social-Media-Nutzung, und Mobilfunknetze bieten stärkere Sicherheitsmaßnahmen als die meisten öffentlichen WLANs. Die 4G- und 5G-Netze der Mobilfunkanbieter verwenden Verschlüsselungs- und Authentifizierungsprotokolle, die das Abfangen erheblich erschweren.

Wenn Mobilfunkdaten nicht verfügbar sind und Sie öffentliches WLAN nutzen müssen, stellen Sie unbedingt sicher, dass Ihr VPN aktiv ist, bevor Sie sich verbinden. Die Verschlüsselung des VPNs schützt Ihre Daten, selbst wenn das WLAN-Netzwerk kompromittiert ist. Überprüfen Sie, ob Sie sich mit dem offiziellen Netzwerk verbinden, indem Sie den genauen Netzwerknamen beim Personal bestätigen, anstatt anzunehmen, dass jedes ähnlich klingende Netzwerk legitim ist. Vermeiden Sie den Zugriff auf sensible Konten oder Finanztransaktionen über öffentliche Netzwerke, wann immer möglich.

Zusätzliche Vorsichtsmaßnahmen bei der Nutzung öffentlicher Netzwerke umfassen das Deaktivieren der automatischen WLAN-Verbindung auf Ihrem Gerät, um Verbindungen ohne Ihre ausdrückliche Zustimmung zu verhindern. Deaktivieren Sie Dateifreigabe- und AirDrop-Funktionen, die anderen Netzwerknutzern den Zugriff auf Ihr Gerät ermöglichen könnten. Stellen Sie sicher, dass die Sicherheitseinstellung „Immer HTTPS verwenden“ oder eine ähnliche Einstellung in Ihrem Browser aktiviert ist, um verschlüsselte Verbindungen zu Websites zu erzwingen. Nach der Nutzung öffentlichen WLANs sollten Sie Ihre Passwörter für alle genutzten Konten ändern – besonders, wenn Sie kein VPN verwendet haben.

Für Vielreisende oder Remote-Arbeitnehmer, die regelmäßig sicheren Internetzugang benötigen, ist die Investition in ein persönliches mobiles Hotspot-Gerät oder die Nutzung der Tethering-Funktion Ihres Smartphones zur Erstellung eines privaten WLAN-Netzwerks über Ihr Mobilfunkdatenvolumen ratsam. Dies bietet die Bequemlichkeit von WLAN bei gleichzeitig hoher Sicherheit.

Öffentliche und geteilte Computer bergen außergewöhnliche Sicherheitsrisiken, die viele Nutzer unterschätzen. Diese Geräte – in Internetcafés, Bibliotheken, Hotels, Flughäfen, Coworking-Spaces und sogar gemeinsam genutzten Bürobereichen – sind häufig mit Keylogger-Software, Malware oder Überwachungstools infiziert, die jeden Tastendruck, jede besuchte Website und jede eingegebene Anmeldedaten aufzeichnen. Der Komfort, Ihr TikTok-Konto zu nutzen, wenn Ihr persönliches Gerät nicht verfügbar ist, wiegt bei weitem nicht die Sicherheitsrisiken auf, die diese gemeinsam genutzten Computer mit sich bringen.

Keylogger sind besonders heimtückische Bedrohungen auf öffentlichen Computern. Diese Programme laufen unsichtbar im Hintergrund und zeichnen jeden Tastendruck auf – einschließlich Benutzernamen, Passwörter, Kreditkartennummern und privater Nachrichten. Sobald installiert, übermitteln Keylogger diese erfassten Informationen an Angreifer, die dann auf alle Konten zugreifen können, in die Sie sich von diesem kompromittierten Gerät aus eingeloggt haben. Selbst ausgeklügelte Sicherheitsmaßnahmen wie starke Passwörter bieten keinen Schutz vor Keyloggern, da sie die tatsächlichen Tastendrücke aufzeichnen.

Jenseits von Keyloggern können öffentliche Computer verschiedene Arten von Malware beherbergen: Bildschirmaufzeichnungstools, die regelmäßig alles auf dem Monitor fotografieren; Browsererweiterungen, die Formulardaten und Passwörter stehlen; Netzwerksniffer, die den Internetverkehr überwachen; und Fernzugriffstrojaner, die Hackern die Kontrolle über den Computer und den Zugriff auf alle eingeloggten Konten ermöglichen. Viele öffentliche Computer verfügen über unzureichende Sicherheitssoftware, erhalten seltene Updates und werden täglich von zahlreichen Personen genutzt, wobei jeder potenziell neue Sicherheitsbedrohungen einführen kann.

Die Sicherheitsrisiken gehen über gezielte Malware-Installation hinaus. Öffentliche Computer haben oft Browser, die so konfiguriert sind, dass sie Passwörter speichern, Formulardaten behalten und Anmeldesitzungen merken. Selbst wenn Sie sich abmelden, können Spuren Ihrer Sitzung im Browserverlauf, in zwischengespeicherten Dateien oder Cookies verbleiben, die nachfolgende Nutzer oder Angreifer ausnutzen könnten. Automatische Anmeldefunktionen könnten Ihre Sitzung aktiv halten, sodass der nächste Nutzer auf Ihr Konto zugreifen kann, ohne Anmeldedaten einzugeben.

Arbeitsplatzcomputer – selbst solche, die Sie regelmäßig nutzen – sollten für den Zugriff auf persönliche Konten als geteilte Geräte betrachtet werden. Firmen-IT-Abteilungen überwachen oft die Computernutzung der Mitarbeiter und könnten Ihre Aktivitäten auf persönlichen Konten einsehen. Unternehmensnetzwerke können Sicherheitsrichtlinien aufweisen, die mit der Sicherheit persönlicher Konten kollidieren. Die Nutzung von Arbeitscomputern für persönliche Social-Media-Aktivitäten kann gegen Firmenrichtlinien verstoßen und berufliche Komplikationen verursachen. Außerdem könnten andere Mitarbeiter physischen oder Remote-Zugriff auf Ihren Arbeitscomputer haben, wenn Sie abwesend sind.

Selbst Computer von Freunden oder Familienmitgliedern bergen Risiken. Gut gemeinte Verwandte könnten unzureichende Sicherheitspraktiken haben, veraltete Antivirensoftware oder kompromittierte Systeme, ohne es zu wissen. Ihre Computer könnten mit Malware infiziert sein, die sich auf Konten überträgt, auf die von diesen Geräten zugegriffen wird. Außerdem könnten Browser-Autofill- und Passwort-Speicherfunktionen Ihre Anmeldedaten versehentlich auf ihrem Gerät speichern – was für jeden Nutzer dieses Computers zugänglich wäre.

Wenn Sie unbedingt auf Ihr TikTok-Konto von einem Gerät aus zugreifen müssen, das Sie nicht kontrollieren, ergreifen Sie extreme Vorsichtsmaßnahmen. Nutzen Sie den privaten oder Inkognito-Modus, um das Speichern des Browserverlaufs, von Cookies und Formulardaten zu verhindern. Geben Sie Ihre Anmeldedaten manuell ein, anstatt gespeicherte Passwortfunktionen zu nutzen. Melden Sie sich sofort nach der Nutzung ab und schließen Sie alle Browserfenster vollständig. Ändern Sie Ihr Passwort von Ihrem persönlichen, sicheren Gerät so schnell wie möglich nach der Nutzung des öffentlichen Computers. Aktivieren Sie die Zwei-Faktor-Authentifizierung, sodass Angreifer selbst bei kompromittierten Anmeldedaten ohne den zweiten Faktor nicht auf Ihr Konto zugreifen können.

Bessere Alternativen umfassen die Nutzung der Mobilfunkverbindung Ihres Smartphones für den Zugriff auf TikTok, anstatt einen öffentlichen Computer zu verwenden – auch wenn der Akku schwach ist. Viele öffentliche Orte bieten Ladestationen, an denen Sie Ihr Gerät aufladen können. Wenn Sie einen größeren Bildschirm oder eine Tastatur benötigen, sollten Sie ein tragbares Gerät wie ein Tablet mit Bluetooth-Tastatur nutzen, anstatt auf gemeinsam genutzte Computer zurückzugreifen. Für Reisende bieten internetfähige Geräte wie Smartphones vollen Zugriff auf Social Media – ohne die Risiken öffentlicher Computer.

Ihr Passwort ist die primäre Verteidigungslinie zum Schutz Ihres TikTok-Kontos vor unbefugtem Zugriff. Trotz seiner grundlegenden Bedeutung bleibt das Passwort die am häufigsten ausgenutzte Schwachstelle, da viele Nutzer schwache, vorhersehbare Passwörter erstellen, die Hacker mithilfe automatisierter Tools und gängiger Angriffsstrategien leicht knacken können. Das Verständnis der Passwortsicherheitsgrundsätze und die Umsetzung starker Passwortpraktiken sind für den Schutz Ihres Kontos unerlässlich.

Ein starkes Passwort muss mehrere entscheidende Eigenschaften aufweisen, um Hacking-Versuchen effektiv zu widerstehen. Länge ist der wichtigste Faktor für die Passwortstärke. Ihr TikTok-Passwort sollte mindestens 12 Zeichen enthalten – idealerweise 16 oder mehr. Längere Passwörter erhöhen exponentiell die Zeit und Rechenleistung, die für Brute-Force-Angriffe erforderlich sind, bei denen Hacker systematisch jede mögliche Zeichenkombination ausprobieren. Ein 12-Zeichen-Passwort mit angemessener Komplexität würde mit heutiger Technologie Jahrhunderte brauchen, um geknackt zu werden, während ein 8-Zeichen-Passwort in Stunden oder Tagen geknackt werden könnte.

Zeichenvielfalt erhöht die Passwortstärke erheblich. Ihr Passwort sollte eine Kombination aus Großbuchstaben (A–Z), Kleinbuchstaben (a–z), Zahlen (0–9) und Sonderzeichen (!@#$%^&*) enthalten. Diese Vielfalt schafft eine enorme Anzahl möglicher Kombinationen, die Angreifer beim Knacken Ihres Passworts durchprobieren müssen. Zum Beispiel ist das Passwort „TikT0k$ecur1ty!2024“ durch die Kombination mehrerer Zeichentypen exponentiell schwerer zu knacken als „tiktoksecurity“.

Die Erstellung wirklich zufälliger oder unvorhersehbarer Passwörter bietet den stärksten Schutz. Vermeiden Sie jegliche persönlichen Informationen, die mit Ihnen in Verbindung gebracht werden könnten – etwa Ihren Namen, Namen von Familienmitgliedern, Haustiernamen, Geburtsdaten, Jubiläumsdaten, Telefonnummern, Adressen, Lieblingssportmannschaften oder Hobbys. Hacker erstellen häufig Dossiers mit persönlichen Informationen aus Social-Media-Profilen, öffentlichen Aufzeichnungen und Datenlecks und verwenden diese, um gezielte Passwortvermutungen bei sogenannten „Social-Engineering“-Angriffen zu generieren. Informationen, die Sie öffentlich auf TikTok teilen – wie Benutzername, Anzeigename oder in Videos erwähnte Details – sollten niemals in Ihrem Passwort vorkommen.

Häufige Wörter, Phrasen und Muster müssen vermieden werden. Hacker nutzen Wörterbuchangriffe, bei denen systematisch jedes Wort in mehreren Sprachen, gebräuchliche Phrasen, Songtexte, Filmm Zitate und Popkultur-Referenzen ausprobiert werden. Einfache Muster wie „123456“, „password“, „qwerty“ oder „abc123“ gehören zu den ersten Kombinationen, die Angreifer ausprobieren. Selbst der Austausch von Buchstaben durch Zahlen in gängigen Wörtern (wie „P@ssw0rd“) bietet minimalen Schutz, da diese Ersetzungsmuster Hackern bekannt und in deren Cracking-Tools programmiert sind.

Passphrasen bieten eine hervorragende Alternative zu herkömmlichen Passwörtern und kombinieren Länge mit Merkbarkeit. Eine Passphrase besteht aus mehreren zufälligen Wörtern, die zu einem langen Passwort zusammengesetzt sind, das einfacher zu merken ist als zufällige Zeichenketten. Beispiel: „Correct-Horse-Battery-Staple-79!“ ergibt ein 34-Zeichen-Passwort, das sowohl stark als auch einprägsam ist. Verbessern Sie die Sicherheit der Passphrase, indem Sie Zahlen und Symbole hinzufügen, unerwartete Großschreibung verwenden und wirklich zufällige Wörter auswählen – keine sinnvollen Sätze.

Passwort-Generatoren und -Manager bieten unschätzbare Hilfe bei der Erstellung und Speicherung starker, einzigartiger Passwörter. Dienste wie 1Password, LastPass, Dashlane und Bitwarden generieren kryptographisch zufällige Passwörter mit maximaler Komplexität, speichern sie sicher mit militärischer Verschlüsselung, füllen Passwörter beim Anmelden automatisch aus und synchronisieren sie über Ihre Geräte hinweg. Passwort-Manager eliminieren die Notwendigkeit, sich komplexe Passwörter zu merken, und stellen sicher, dass jedes Konto ein einzigartiges, starkes Passwort hat.

Für diejenigen, die keine Passwort-Manager verwenden möchten, bietet sich ein personalisiertes Passworterstellungssystem an. Entwickeln Sie eine Formel, die zufällige Elemente mit kontospezifischen Informationen auf eine Weise kombiniert, die nur Sie verstehen. Beispiel: Nehmen Sie den ersten und letzten Buchstaben des Dienstnamens, fügen Sie eine zufällige, auswendig gelernte Phrase hinzu, integrieren Sie Zahlen und Symbole und beenden Sie mit der Länge des Dienstnamens. Für TikTok: „Tk#Correct-Horse-Battery#6k“ verwendet diese Formel, um ein starkes, einzigartiges Passwort zu erstellen.

Die Überprüfung der Passwortstärke hilft, deren Sicherheit zu verifizieren. Mehrere seriöse Websites bieten Passwort-Stärke-Prüfer an, darunter Security.org's Password Strength Checker und How Secure Is My Password. Diese Tools analysieren Zeichenvielfalt, Länge und Muster, um abzuschätzen, wie lange Ihr Passwort zum Knacken benötigen würde. Geben Sie niemals Ihre aktuellen Passwörter in diese Tools ein; testen Sie stattdessen Passwörter mit ähnlicher Struktur und Komplexität, um Ihre Passworterstellungsstrategie zu bewerten.

Regelmäßige Passwortaktualisierungen erhöhen die Sicherheit – obwohl die optimale Häufigkeit unter Sicherheitsexperten umstritten ist. Ändern Sie Ihr TikTok-Passwort sofort, wenn Sie einen Verdacht auf Kompromittierung haben, Benachrichtigungen über verdächtige Anmeldeversuche erhalten oder von einem Datenleck erfahren, bei dem Sie Passwörter wiederverwendet haben. Andernfalls bietet die Aktualisierung alle sechs bis zwölf Monate ein angemessenes Gleichgewicht zwischen Sicherheit und Bequemlichkeit – einige Experten argumentieren jedoch, dass seltene Änderungen an wirklich starken, einzigartigen Passwörtern vorzuziehen sind, um zu verhindern, dass Nutzer aus Bequemlichkeit schwächere Passwörter erstellen.

Die Wiederverwendung von Passwörtern ist einer der gefährlichsten, aber häufigsten Sicherheitsfehler, der die Auswirkungen eines einzigen Sicherheitsvorfalls dramatisch verstärkt. Obwohl die Verwendung desselben Passworts für mehrere Konten bequem und einfacher zu merken erscheint, schafft diese Praxis eine katastrophale Schwachstelle: Sobald ein Konto kompromittiert ist, sind sofort alle anderen Konten, die dasselbe Passwort verwenden, gefährdet. Aufgrund der exponentiellen Zunahme von Datenlecks, die große Unternehmen und Online-Dienste betreffen, ist die Wiederverwendung von Passwörtern ein inakzeptables Risiko, das von raffinierten Angreifern aktiv ausgenutzt wird.

Der Angriffsvektor, der auf die Passwortwiederverwendung abzielt, heißt „Credential Stuffing“. Wenn Hacker eine Website oder einen Dienst infiltrieren und Nutzerdaten stehlen, verwenden sie diese nicht nur für diese spezifische Plattform. Stattdessen testen sie die gestohlenen Benutzername-Passwort-Kombinationen systematisch gegen Hunderte oder Tausende anderer beliebter Websites und Dienste – darunter Social-Media-Plattformen wie TikTok, Bankdienste, E-Mail-Dienste, Shopping-Konten und mehr. Automatisierte Tools ermöglichen es Angreifern, Anmeldeversuche in großem Maßstab durchzuführen und Millionen von Anmeldeinformationen innerhalb weniger Stunden auf zahlreichen Plattformen zu testen.

Aufgrund der Häufigkeit und des Umfangs von Datenlecks wird Credential Stuffing zunehmend effektiver. Große Verstöße haben im Laufe der Jahre Milliarden von Nutzerdaten preisgegeben – darunter Yahoo, Facebook, LinkedIn, Adobe, Equifax, Marriott und unzählige andere Dienste. Selbst wenn Sie keine direkte Benachrichtigung über einen Verstoß erhalten haben, könnten Ihre Anmeldeinformationen in Hacker-Datenbanken zirkulieren, falls ein von Ihnen genutzter Dienst kompromittiert wurde. Websites wie Have I Been Pwned ermöglichen es Ihnen, zu prüfen, ob Ihre E-Mail-Adresse oder Telefonnummer in bekannten Datenlecks auftaucht – und geben so Einblick in potenzielle Kompromittierungen.

Die kaskadierenden Folgen der Passwortwiederverwendung können verheerend sein. Stellen Sie sich vor, Ihre Anmeldeinformationen werden von einem kleinen Online-Shop mit schwacher Sicherheit gestohlen, den Sie selten nutzen. Wenn Sie dasselbe Passwort für TikTok verwendet haben, können Hacker sofort auf Ihr TikTok-Konto zugreifen – schädliche Inhalte veröffentlichen, Ihre Follower mit Betrugsversuchen kontaktieren, Ihre kreativen Videos stehlen, persönliche Informationen aus privaten Nachrichten extrahieren oder Ihr Konto als Geisel halten. Wenn Sie dasselbe Passwort auch für Ihr E-Mail-Konto verwendet haben, erhalten Angreifer den „Hauptschlüssel“, um Passwörter für praktisch alle Ihre anderen Online-Konten zurückzusetzen, sensible Korrespondenz einzusehen, sich als Sie auszugeben und umfassenden Schaden in Ihrem gesamten digitalen Leben anzurichten.

Finanzielle Auswirkungen verstärken die Dringlichkeit dieser Sicherheitspraxis zusätzlich. Wenn Angreifer auf Konten mit Zahlungsinformationen, Kreditkarten oder Bankdiensten zugreifen, können sie unbefugte Einkäufe tätigen, Geld stehlen oder Identitätsdiebstahl begehen – mit schwerwiegenden finanziellen und rechtlichen Konsequenzen. Selbst ohne direkten finanziellen Diebstahl erfordert die Wiederherstellung nach einem Konto-Kompromitt erheblichen Zeitaufwand – einschließlich Passwortänderungen für alle Konten, individueller Sicherheitsüberprüfungen, Überwachung auf betrügerische Aktivitäten und potenzieller Rufschädigung.

Die Erstellung und das Merken einzigartiger Passwörter für jedes Konto mag überwältigend erscheinen – besonders da der Durchschnittsnutzer Dutzende oder sogar Hunderte von Online-Konten unterhält. Moderne Passwort-Manager machen diese Aufgabe jedoch handhabbar und sicher. Passwort-Manager wie 1Password, LastPass, Bitwarden, Dashlane und Keeper lösen das Problem elegant.

Diese Passwort-Verwaltungslösungen generieren kryptographisch zufällige, hochkomplexe Passwörter für jedes Konto – typischerweise 20–30 Zeichen mit maximaler Zeichenvielfalt. Sie speichern diese Passwörter in einem verschlüsselten Tresor, der durch ein einziges Master-Passwort geschützt ist – das einzige Passwort, das Sie sich merken müssen. Beim Besuch einer Website oder App füllt der Passwort-Manager Ihre Anmeldeinformationen automatisch aus und eliminiert so die Notwendigkeit, einzelne Passwörter einzugeben oder sich zu merken. Die meisten Passwort-Manager bieten Browsererweiterungen, mobile Apps und geräteübergreifende Synchronisierung – und stellen so sicher, dass Sie überall Zugriff auf Ihre Anmeldeinformationen haben.

Die Sicherheit von Passwort-Manager ist robust. Sie verwenden militärische Verschlüsselungsstandards (typischerweise AES-256), um Ihren Passwort-Tresor zu schützen. Die Verschlüsselung und Entschlüsselung erfolgt lokal auf Ihrem Gerät – selbst der Passwort-Manager-Anbieter kann nicht auf Ihre Passwörter zugreifen. Viele bieten zusätzliche Sicherheitsfunktionen wie Zwei-Faktor-Authentifizierung für den Zugriff auf den Passwort-Manager selbst, Sicherheitsaudits zur Identifizierung schwacher oder wiederverwendeter Passwörter, Verstoßüberwachung, die Sie warnt, wenn Ihre Anmeldeinformationen in bekannten Datenlecks auftauchen, und sicheres Passwort-Sharing für Familien- oder Teamkonten.

Wenn Sie zögern, einen Passwort-Manager zu verwenden, beginnen Sie mit der browserbasierten Passwortverwaltung, die in modernen Browsern integriert ist. Google Chrome, Mozilla Firefox, Apple Safari und Microsoft Edge enthalten alle Funktionen zur Passwortgenerierung und -speicherung, die über Geräte hinweg synchronisiert werden, sobald Sie im selben Konto angemeldet sind. Obwohl diese browserbasierten Tools nicht so umfangreich sind wie dedizierte Passwort-Manager, bieten sie einen guten Einstiegspunkt, um die Passwortwiederverwendung zu eliminieren – und können später auf eine dedizierte Lösung aufgerüstet werden.

Für diejenigen, die absolut keine Passwort-Manager verwenden möchten, empfiehlt sich ein systematischer Ansatz zur Erstellung einzigartiger Passwörter unter Beibehaltung der Merkbarkeit. Verwenden Sie eine Basis-Passphrase, die Sie sich merken können, und modifizieren Sie sie für jeden Dienst individuell. Beispiel: Integrieren Sie den Dienstnamen, dessen ersten und letzten Buchstaben oder die Anzahl der Buchstaben in Ihr Passwort. Wenn Ihre Basisphrase „Correct&Horse&Battery“ lautet, könnte Ihr TikTok-Passwort „Tk!Correct&Horse&Battery!6k“ lauten (mit den ersten und letzten Buchstaben von TikTok und der Zeichenanzahl), während Instagram „Im!Correct&Horse&Battery!9m“ wäre. Dieses System erzeugt einzigartige Passwörter, die gleichzeitig einprägsam bleiben.

Der Übergang von der Passwortwiederverwendung zu einzigartigen Passwörtern sollte nach Kontowichtigkeit priorisiert werden. Beginnen Sie mit der Erstellung einzigartiger Passwörter für Ihre wichtigsten Konten: E-Mail (oft der „Hauptschlüssel“ für andere Konten), Bank- und Finanzdienste, TikTok und andere Social-Media-Plattformen, berufsbezogene Konten und Konten mit sensiblen persönlichen Informationen. Erweitern Sie schrittweise auf weniger kritische Konten. Wenn Sie über Dienste wie Have I Been Pwned erfahren, dass Ihre Anmeldeinformationen in einem Datenleck auftauchen, ändern Sie sofort die Passwörter für alle Konten, die diese Anmeldeinformationen gemeinsam nutzen.

Die Zwei-Faktor-Authentifizierung (2FA), auch Zwei-Schritt-Verifizierung oder Multi-Faktor-Authentifizierung (MFA) genannt, ist die effektivste Sicherheitsmaßnahme, die Sie zum Schutz Ihres TikTok-Kontos zusätzlich zum Passwortschutz implementieren können. Selbst mit dem stärksten möglichen Passwort und makellosen Sicherheitspraktiken bleiben Sie anfällig für ausgeklügelte Phishing-Angriffe, Keylogger, Datenlecks und Social-Engineering-Taktiken, die Ihre Anmeldeinformationen offenlegen könnten. Die Zwei-Faktor-Authentifizierung bietet eine entscheidende zweite Sicherheitsebene, die den Zugriff auf Ihr Konto verhindert – selbst wenn Ihr Passwort kompromittiert wurde – und reduziert so das Risiko eines unbefugten Zugriffs drastisch.

Die Zwei-Faktor-Authentifizierung basiert auf dem Prinzip, dass zwei verschiedene Arten von Nachweisen erforderlich sind, bevor der Zugriff auf ein Konto gewährt wird. Der erste Faktor ist etwas, das Sie wissen (Ihr Passwort), und der zweite Faktor ist etwas, das Sie besitzen (Ihr Telefon, eine Authentifizierungs-App oder ein Sicherheitsschlüssel) oder etwas, das Sie sind (biometrische Daten wie Fingerabdrücke). Angreifer, die Ihr Passwort stehlen oder erraten, können dennoch nicht auf Ihr Konto zugreifen, ohne auch den zweiten Faktor zu besitzen – was gleichzeitig erheblich schwieriger zu kompromittieren ist. Dies schafft eine robuste Verteidigung gegen die überwiegende Mehrheit der Hacking-Versuche.

Der Schutz durch die Zwei-Faktor-Authentifizierung erstreckt sich auf verschiedene Angriffsszenarien. Phishing-Angriffe, bei denen Sie dazu gebracht werden, Ihr Passwort auf gefälschten Websites einzugeben, werden unwirksam, da Angreifer den zweiten Authentifizierungsfaktor nicht erhalten können. Keylogger und Malware, die Ihr eingegebenes Passwort erfassen, liefern Angreifern unvollständige Anmeldeinformationen, die für eine Anmeldung unzureichend sind. Credential-Stuffing-Angriffe mit Passwörtern aus Datenlecks anderer Dienste scheitern ohne den zweiten Faktor. Selbst wenn jemand Sie beim Eingeben Ihres Passworts beobachtet, kann er ohne Ihr Telefon oder Authentifizierungsgerät nicht auf Ihr Konto zugreifen.

TikTok bietet mehrere Methoden für die Zwei-Faktor-Authentifizierung an – jede mit unterschiedlichen Sicherheitsstufen und Komfort-Kompromissen. Das Verständnis dieser Optionen hilft Ihnen, die Authentifizierungsmethode auszuwählen, die am besten Ihr Sicherheitsbedürfnis und Ihren Komfort ausbalanciert.

SMS-basierte Verifizierung sendet bei jeder Anmeldung einen einmaligen Code per SMS an Ihre registrierte Telefonnummer. Obwohl praktisch und weit verbreitet, gilt die SMS-Authentifizierung als die am wenigsten sichere Option, da SMS-Nachrichten durch SIM-Swapping-Angriffe (bei denen Angreifer Ihren Mobilfunkanbieter überzeugen, Ihre Nummer auf ihr Gerät zu übertragen), SS7-Protokoll-Schwachstellen in Mobilfunknetzen oder Social Engineering gegenüber dem Kundenservice des Mobilfunkanbieters abgefangen werden können. Trotz dieser Schwachstellen bietet die SMS-Authentifizierung deutlich besseren Schutz als gar keine Zwei-Faktor-Authentifizierung.

E-Mail-Verifizierung liefert einmalige Codes an Ihre registrierte E-Mail-Adresse. Die Sicherheit dieser Methode hängt stark von der Sicherheit Ihres E-Mail-Kontos ab. Wenn Ihr E-Mail-Konto starke, einzigartige Passwörter und seine eigene Zwei-Faktor-Authentifizierung verwendet, bieten E-Mail-Codes angemessenen Schutz. Wenn Angreifer jedoch Ihr E-Mail-Konto kompromittieren, können sie Verifizierungscodes abfangen – was die E-Mail-Authentifizierung in vielen Szenarien nur geringfügig besser als SMS macht.

Authentifizierungs-Apps stellen die sicherste und empfohlene Methode der Zwei-Faktor-Authentifizierung für die meisten Nutzer dar. Diese Anwendungen generieren zeitbasierte Einmalpasswörter (TOTP), die alle 30 Sekunden unter Verwendung kryptographischer Algorithmen wechseln. Beliebte Authentifizierungs-Apps sind Google Authenticator, Microsoft Authenticator, Authy und 1Password (das die Authentifizierung mit der Passwortverwaltung integriert). Authentifizierungs-Apps funktionieren offline, sind nicht wie SMS anfällig für Abfangversuche und bieten starken Schutz gegen praktisch alle gängigen Angriffsvektoren.

Hardware-Sicherheitsschlüssel bieten das höchste verfügbare Sicherheitsniveau für die Zwei-Faktor-Authentifizierung. Physische Geräte wie YubiKey oder Google Titan müssen physisch in Ihr Gerät eingesteckt oder per NFC berührt werden, um die Anmeldung zu autorisieren. Obwohl TikTok Hardware-Schlüssel derzeit möglicherweise nicht für alle Nutzer unterstützt, bietet diese Technologie unübertroffenen Schutz gegen Phishing und Remote-Angriffe, da Angreifer den physischen Sicherheitsschlüssel besitzen müssten.

Die Einrichtung der Zwei-Faktor-Authentifizierung auf TikTok benötigt nur wenige Minuten, bietet aber dauerhaften Schutz. Befolgen Sie diese umfassenden Schritte, um die Zwei-Schritt-Verifizierung für Ihr TikTok-Konto zu aktivieren und zu konfigurieren:

Die laufende Wartung der Zwei-Faktor-Authentifizierung erfordert minimalen Aufwand, bietet aber kontinuierlichen Schutz. Stellen Sie bei internationalen Reisen sicher, dass Ihre Authentifizierungsmethode im Ausland funktioniert. SMS-Codes können internationale Roaming-Gebühren verursachen, während Authentifizierungs-Apps überall ohne zusätzliche Kosten funktionieren. Wenn Sie Ihr Telefon wechseln, richten Sie Ihre Authentifizierungs-App auf dem neuen Gerät ein, bevor Sie das alte deaktivieren, um den Zugriff auf Ihre Codes nicht zu verlieren.

Die Zwei-Faktor-Authentifizierung führt zu einer geringen Unannehmlichkeit beim Anmeldevorgang – einem zusätzlichen Schritt und möglicherweise einigen Sekunden mehr. Dieser geringe Aufwand wird jedoch durch die erheblichen Sicherheitsvorteile bei weitem aufgewogen. Der Seelenfrieden, Ihr Konto auch bei kompromittiertem Passwort geschützt zu wissen, macht die Zwei-Faktor-Authentifizierung zu einer unverzichtbaren Sicherheitspraxis, die jeder TikTok-Nutzer sofort implementieren sollte.

Einige Nutzer befürchten, von ihrem Konto ausgesperrt zu werden, wenn sie ihr Telefon oder Authentifizierungsgerät verlieren. Die ordnungsgemäße Einrichtung von Wiederherstellungsoptionen, die sichere Aufbewahrung von Backup-Codes und die Aktualisierung aktueller Kontaktdaten eliminieren dieses Risiko effektiv. Der seltene Aufwand von Wiederherstellungsverfahren ist im Vergleich zu den verheerenden Folgen einer Kompromittierung ohne Zwei-Faktor-Authentifizierung vernachlässigbar.

Für Nutzer, die mehrere Social-Media-Konten über verschiedene Plattformen verwalten, bietet die umfassende Implementierung der Zwei-Faktor-Authentifizierung umfassenden Schutz. Dieselben Sicherheitsprinzipien und Vorteile gelten für Instagram, Facebook, Twitter, YouTube, LinkedIn und andere soziale Plattformen. Viele Authentifizierungs-Apps unterstützen unbegrenzte Konten und ermöglichen es Ihnen, die Authentifizierung für alle Ihre Online-Dienste aus einer einzigen Anwendung zu verwalten.

Der Schutz Ihres TikTok-Kontos vor Hacking-Versuchen erfordert einen vielschichtigen Ansatz, der technische Sicherheitsmaßnahmen, disziplinierte Praktiken und kontinuierliche Wachsamkeit kombiniert. Die sieben umfassenden Strategien, die in diesem Leitfaden beschrieben werden – Sichern Ihrer Geräte mit Antiviren-Schutz und biometrischen Sperren, Verwendung von VPN-Netzwerken für verschlüsselte Verbindungen, Vermeidung unsicherer öffentlicher WLAN-Netzwerke, niemals die Nutzung öffentlicher oder geteilter Computer, Erstellung starker und komplexer Passwörter, Verwendung einzigartiger Passwörter für jedes Konto und Implementierung der Zwei-Faktor-Authentifizierung – arbeiten synergistisch zusammen, um robuste Schutzschichten zu schaffen, die Ihre Anfälligkeit für Cyberangriffe drastisch reduzieren.

Jede Sicherheitsmaßnahme adressiert spezifische Angriffsvektoren, die von Hackern häufig ausgenutzt werden. Gerätesicherheit verhindert Malware und Keylogger, die Ihre Anmeldedaten erfassen. Die VPN-Nutzung schützt vor Man-in-the-Middle-Angriffen und Session Hijacking in öffentlichen Netzwerken. Die Vermeidung öffentlichen WLANs und geteilter Computer eliminiert die Exposition gegenüber kompromittierten Netzwerken und infizierten Geräten. Starke, einzigartige Passwörter widerstehen Brute-Force- und Credential-Stuffing-Angriffen. Die Zwei-Faktor-Authentifizierung bietet entscheidenden Schutz, selbst wenn andere Sicherheitsebenen verletzt wurden.

Die kumulative Wirkung der Umsetzung all dieser Sicherheitspraktiken schafft eine Sicherheitslage, die praktisch allen gängigen Hacking-Versuchen widersteht. Obwohl keine Sicherheit absolut perfekt ist, macht die Befolgung dieser Richtlinien Ihr TikTok-Konto zu einem unattraktiven Ziel, dessen Kompromittierung ausgeklügelte Ressourcen erfordert – Ressourcen, die Hacker typischerweise für hochwertige Ziele statt für individuelle Social-Media-Konten reservieren.

Sicherheit ist keine einmalige Konfiguration, sondern eine fortlaufende Verpflichtung. Überprüfen Sie regelmäßig Ihre Kontoeinstellungen, überwachen Sie Anmeldeaktivitäten auf verdächtiges Verhalten, halten Sie Ihre Geräte und Anwendungen mit den neuesten Sicherheitspatches auf dem neuesten Stand, informieren Sie sich über neue Bedrohungen und Sicherheitsfunktionen und bleiben Sie wachsam gegenüber Phishing-Versuchen und Social-Engineering-Taktiken. Die sich ständig weiterentwickelnde Natur von Cyber-Bedrohungen erfordert eine entsprechende Weiterentwicklung Ihrer Sicherheitspraktiken.

Falls Sie trotz aller Sicherheitsmaßnahmen Opfer eines Hacking-Angriffs werden, bei dem ein Eindringling die Kontrolle über Ihr TikTok-Konto erlangt hat, ist sofortiges Handeln entscheidend. Versuchen Sie, über TikToks offizielle Wiederherstellungsverfahren Zugriff wiederzuerlangen – normalerweise über eine Verifizierung per E-Mail oder Telefonnummer. Ändern Sie Ihr Passwort sofort nach Wiedererlangung des Zugriffs und verwenden Sie ein neues, starkes Passwort, das nirgendwo anders verwendet wurde. Aktivieren oder rekonfigurieren Sie die Zwei-Faktor-Authentifizierung, um zukünftigen unbefugten Zugriff zu verhindern. Überprüfen Sie Ihre Kontaktivitäten, veröffentlichten Inhalte und Nachrichten, um Änderungen durch den Hacker rückgängig zu machen. Melden Sie den Sicherheitsvorfall dem offiziellen TikTok-Support unter support.tiktok.com.

Informieren Sie außerdem Ihre Follower über die Kompromittierung durch einen öffentlichen Beitrag, sobald Sie die Kontrolle zurückerlangt haben, und warnen Sie sie vor verdächtigen Nachrichten oder Inhalten, die während der Kompromittierung veröffentlicht wurden. Überprüfen Sie verknüpfte Konten und Zahlungsmethoden auf unbefugte Änderungen oder Transaktionen. Erwägen Sie, die zuständigen Behörden zu informieren, falls der Vorfall Identitätsdiebstahl, finanziellen Betrug oder andere kriminelle Aktivitäten beinhaltet. Überprüfen Sie die Sicherheitspraktiken, die möglicherweise zur Kompromittierung beigetragen haben, und stärken Sie diese spezifischen Bereiche.

Vorbeugung ist der Wiederherstellung weit überlegen. Die Zeit, die Sie in die ordnungsgemäße Konfiguration Ihrer Sicherheitseinstellungen, die Wahl starker Authentifizierungsmethoden und die Entwicklung sicherer digitaler Gewohnheiten investieren, zahlt sich durch den Schutz Ihrer persönlichen Informationen, kreativen Inhalte, sozialen Verbindungen und Ihres Online-Rufs aus. Ihr TikTok-Konto repräsentiert Ihre digitale Identität und kreative Ausdrucksform – dessen Schutz sollte eine Priorität sein, die die wenigen Stunden zur Implementierung umfassender Sicherheitsmaßnahmen rechtfertigt.

Denken Sie daran, dass Sicherheit für jeden zugänglich ist – unabhängig von technischem Fachwissen. Die Sicherheitsfunktionen und -tools, die in diesem Leitfaden besprochen werden, sind für Nutzer aller Erfahrungsstufen konzipiert. Kostenlose oder kostengünstige Optionen existieren für nahezu jede Sicherheitsempfehlung – von kostenloser Antivirensoftware und Passwort-Managern bis hin zu integrierter Zwei-Faktor-Authentifizierung. Die Hürde für starke Sicherheit ist nicht Kosten oder Komplexität, sondern einfach die Initiative, verfügbare Schutzmaßnahmen zu implementieren.

Ihr Engagement für Sicherheit schützt nicht nur Sie selbst, sondern auch Ihre gesamte TikTok-Community. Kompromittierte Konten werden oft verwendet, um Malware zu verbreiten, Betrugsversuche zu verteilen oder Ihre Follower zu belästigen. Indem Sie Ihr Konto sichern, verhindern Sie, dass Angreifer Ihre Plattform und Beziehungen für böswillige Zwecke ausnutzen – und tragen so zu einem sichereren Social-Media-Umfeld für alle bei.

Handeln Sie heute, anstatt zu warten, bis ein Sicherheitsvorfall Sie dazu zwingt. Jede Sicherheitsmaßnahme, die Sie sofort ergreifen, reduziert Ihr Risiko und sorgt für mehr Sicherheit. Beginnen Sie mit den wichtigsten Schutzmaßnahmen – Aktivierung der Zwei-Faktor-Authentifizierung und Erstellung eines starken, einzigartigen Passworts – und arbeiten Sie sich dann systematisch durch die restlichen Empfehlungen, sobald Zeit es erlaubt. Die kleine Investition an Zeit und Aufwand jetzt verhindert erhebliche Kosten, Stress und Komplikationen bei der Wiederherstellung nach einem erfolgreichen Hacking-Angriff.

Für zusätzliche Ressourcen und fortlaufende Sicherheitsschulung konsultieren Sie das offizielle TikTok-Sicherheitszentrum unter tiktok.com/safety, prüfen Sie die Cybersicherheitshinweise der Cybersecurity and Infrastructure Security Agency (CISA) und informieren Sie sich über neue Bedrohungen durch seriöse Technologie-Sicherheitsnachrichtenquellen. Das Wissen und die Praktiken, die Sie zum Schutz Ihres TikTok-Kontos entwickeln, erstrecken sich auf all Ihre digitalen Aktivitäten und schaffen eine umfassende persönliche Cybersicherheit, die Ihre gesamte Online-Präsenz schützt.

Das Hacken von TikTok-Passwörtern oder anderen Online-Konten ohne ordnungsgemäße Genehmigung ist illegal und unethisch. Solche Aktivitäten können zu schwerwiegenden rechtlichen Konsequenzen führen.

Nein, Hacking-Techniken sollten ohne ordnungsgemäße Genehmigung für keinen Zweck verwendet werden. Ethical Hacking beinhaltet, vor dem Testen der Sicherheit die Erlaubnis des Eigentümers des Systems oder Kontos einzuholen.

Es gibt mehrere Maßnahmen, die Sie ergreifen können, um Ihr TikTok-Konto zu schützen: Verwenden Sie starke, einzigartige Passwörter, aktivieren Sie die Zwei-Faktor-Authentifizierung, vermeiden Sie verdächtige Links oder Downloads und seien Sie vorsichtig beim Teilen persönlicher Informationen online.

Wenn Sie vermuten, dass Ihr TikTok-Konto gehackt wurde, sollten Sie sofort Ihr Passwort ändern, den Zugriff auf alle Drittanbieter-Anwendungen widerrufen und den Vorfall dem Support-Team von TikTok zur weiteren Unterstützung melden.

Ja, wenn Sie Ihr TikTok-Passwort vergessen haben, können Sie die offiziellen Passwort-Wiederherstellungsmechanismen von TikTok nutzen. Dies erfolgt normalerweise über einen Passwort-Reset-Link oder -Code per E-Mail oder SMS.

Ja, TikTok und andere Online-Plattformen bieten oft offizielle Tools oder Dienste zur Passwort-Wiederherstellung an. Es ist wichtig, nur diese autorisierten Methoden zu verwenden, um nicht Opfer von Betrug oder unbefugten Zugriffsversuchen zu werden.

Wenn Sie auf verdächtige Aktivitäten stoßen oder glauben, dass eine Sicherheitsbedrohung auf TikTok vorliegt, sollten Sie dies sofort dem Support- oder Sicherheitsteam von TikTok melden. Sie werden den Vorfall untersuchen und geeignete Maßnahmen ergreifen, um Risiken zu minimieren.