Hackear uma palavra-passe do TikTok

Métodos eficazes que funcionam

Hackear uma palavra-passe do TikTok

Métodos eficazes que funcionam

O TikTok é a rede social mais utilizada no mundo entre os jovens. Acumula milhares de milhões de utilizadores todos os meses e destaca-se, juntamente com o Facebook, como uma das plataformas digitais mais usadas no mundo.

A principal funcionalidade do TikTok é partilhar vídeos curtos que abrangem diferentes áreas temáticas. Podem ser vídeos divertidos, educativos, políticos ou informativos. A popularidade da plataforma não atrai apenas utilizadores comuns que pretendem divertir-se; também atrai pessoas com más intenções que se aproximam cada vez mais desta plataforma com o objetivo de causar danos. Tal como outras plataformas de acesso online, a rede social exige a utilização de credenciais de início de sessão.

Neste artigo, abordaremos o conceito de hackear palavras-passe de contas do TikTok. Antes de mais, queremos salientar que o objetivo deste artigo não é encorajá-lo a realizar hacks. Pretendemos ensinar-lhe os diferentes perigos aos quais cada utilizador — se for um deles — está exposto. Conhecer esses perigos permitirá, obviamente, saber como se proteger e garantir a confidencialidade dos seus dados pessoais.

Existe uma antologia de técnicas que não devem ser negligenciadas, e reunimos para si as técnicas mais eficazes capazes de comprometer contas do TikTok. Procederemos de forma metódica, começando pelas mais populares até às menos conhecidas. Note que lhe daremos conselhos adequados para se proteger melhor.

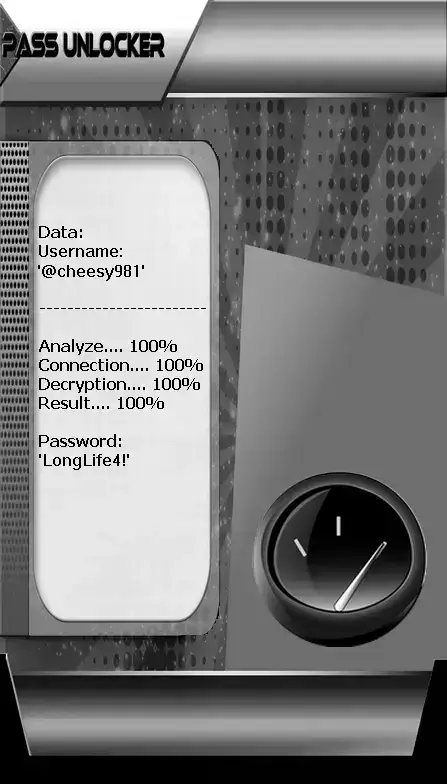

utilizando o PASS UNLOCKER

Esta aplicação permite-lhe descodificar uma palavra-passe do TikTok utilizando um @nome de utilizador, número de telefone ou endereço de e-mail. A partir de qualquer uma destas três informações, o PASS UNLOCKER utiliza um algoritmo avançado para descriptografar e depois exibir diretamente no seu ecrã a palavra-passe da sua conta. Poderá então iniciar sessão sem dificuldade.

Pode descarregar o PASS UNLOCKER a partir do seu site oficial.

Quando falamos de hacking informático, especificamente do roubo de palavras-passe, a primeira técnica que vem à mente é, necessariamente, o phishing. Trata-se de um método bastante básico e popular no campo da cibercriminalidade. Quase a maioria dos ataques informáticos já utilizou este método.

À primeira vista, este método exige ter um certo contacto com o alvo, pois consiste simplesmente em levar a vítima a cometer o erro que lhe permitirá expor a sua palavra-passe. Geralmente, os hackers enviam mensagens ao seu alvo (pessoas ou empresas), incentivando o utilizador a clicar num link para se registar num site. Inadvertidamente, ao realizar esta ação, cai rapidamente na armadilha, pois o link redireciona-o para uma plataforma digital fictícia, manipulada diretamente pelos hackers. Ao fornecer as informações solicitadas nos campos, o utilizador desatento concede acesso direto à sua palavra-passe. Em resumo, é isto que o phishing envolve.

A engenharia social é um método que consiste em explorar relações com o alvo para extorquir o máximo de informações pessoais possível. Pode ser amigo nas redes sociais ou até na vida real. Neste método, o hacker tentará simplesmente recolher o maior número possível de informações sobre si. Como sabem que os utilizadores costumam criar palavras-passe com base em dados pessoais, como datas de nascimento ou nomes de familiares, o hacker recolhe este tipo de informação. Quando tiver esses dados, tentará adivinhar a palavra-passe fazendo combinações aleatórias.

Existe também a técnica de fingir ser um amigo do alvo. O hacker inicia um processo de reposição da palavra-passe e pede ao alvo que lhe envie um código recebido por mensagem, fazendo-o acreditar que introduziu o número errado. Esse código é a mensagem de segurança da autenticação de dois fatores. Ao enviar esse código, o utilizador vítima dá ao hacker a oportunidade de alterar a palavra-passe e privá-lo do acesso à sua conta do TikTok. Trata-se de um método bastante simples, mas que já provou a sua eficácia e continua a fazê-lo.

A técnica de descodificar uma palavra-passe do TikTok faz parte de vários métodos que podemos descrever. Como o nome sugere, o objetivo é forçar o acesso e encontrar a palavra-passe a todo o custo.

Ainda nos clássicos da cibercriminalidade, temos software pirata chamado keylogger. A sua particularidade consiste em registar toda a informação introduzida por uma pessoa no teclado do seu terminal informático. Seja num smartphone, computador ou até num tablet, quando o programa está instalado, o operador responsável por este malware pode simplesmente recuperar qualquer informação útil. E entre essas informações, está obviamente a sua palavra-passe.

Obviamente, esta técnica não é perfeita, pois funciona principalmente em dispositivos que utilizam teclados físicos. Quando o dispositivo utiliza um teclado numérico no ecrã, o software torna-se inutilizável. Para contrariar esta fraqueza, foi então inventado o gravador de ecrã. Este tipo de funcionalidade nem sempre é software pirata, pois já está pré-instalado na maioria dos smartphones, computadores ou tablets em circulação. O problema é que os hackers podem utilizar esta funcionalidade para roubar os seus dados. Entre as informações roubadas, tudo o que fizer no ecrã será copiado e enviado ao hacker.

Isto significa que, ao utilizar o seu smartphone para iniciar sessão no TikTok digitando o código no ecrã, estará exposto.

Uma técnica pouco conhecida do público em geral, o SIM Swap revela-se algo muito delicado. Não se trata de hacking no verdadeiro sentido da palavra, mas sim de uma prática que consiste em sequestrar o número de telefone de um terceiro, explorando certas vulnerabilidades no sistema.

Como sabe, os operadores móveis oferecem atualmente serviços online que permitem aos clientes resolver certos problemas sem sair de casa, por exemplo, recuperar o seu número de telefone após a perda do dispositivo.

É assim que o hacker procederá para roubar o seu número de telefone. Primeiro, ligará à sua operadora, fingindo ser você e fornecendo certos dados pessoais sobre si — informações que terá cuidadosamente recolhido na Internet ou diretamente consigo. Uma vez que a operadora é enganada por esta usurpação de identidade, o criminoso pede para recuperar o número de telefone num novo cartão SIM. Obviamente, o número é o seu, mas será enviado ao hacker. Nesse momento, perde o acesso ao seu número. E, como se isso não bastasse, o hacker que possui o seu número pode então alterar as palavras-passe das suas contas online. É exatamente por isso que este método, apesar de aparentemente simples, é perigoso.

Tal como o método anterior, o SIM Swap, o Simjacking também explora certas vulnerabilidades de segurança relacionadas com os cartões SIM. Estes não são apenas pequenos chips; são também concentrados de tecnologia com o seu próprio sistema operativo. E onde há sistema operativo, há vulnerabilidades! O problema é que existem muitos cartões SIM produzidos há muito tempo que nunca foram atualizados, e os hackers sabem disso.

Utilizando scripts especializados na exploração deste tipo de vulnerabilidade, tentam simplesmente corromper o cartão SIM para extrair qualquer tipo de informação considerada necessária — e esta técnica funciona perfeitamente.

O sequestro de sessão é um método reservado a especialistas. Nesta técnica, os hackers utilizam métodos furtivos para desviar a sua ligação. Por exemplo, ao aceder ao Google ou ao seu telemóvel com o objetivo de ir ao TikTok, através de manipulações estratégicas, são automaticamente redirecionados para outra plataforma. Embora o processo tenha semelhanças com a engenharia social, os hackers não precisam de o enganar explicitamente para clicar num link. Dispõem de vários métodos, incluindo:

O WiFi está omnipresente nos dias de hoje, contribuindo para a democratização do acesso à Internet. Embora facilite e torne mais barata a ligação, também representa um terreno fértil para hackers que procuram armadilhar utilizadores. A atratividade das redes WiFi com acesso gratuito é universal. No entanto, nem todas as redes WiFi abertas são seguras. Os hackers podem implementar redes WiFi falsas ou adulterar redes existentes, explorando vulnerabilidades na sua ligação. Ao utilizar estas redes para aceder às suas contas online, os seus dados podem ser discretamente recolhidos sem o seu conhecimento.

Trata-se de uma técnica relativamente recente que constitui uma forma distorcida de phishing. Ao contrário do primeiro método mencionado anteriormente, que consiste em enganar o utilizador enviando-lhe um link, o quishing é uma técnica que leva o utilizador a aceder a plataformas falsas após a leitura de códigos QR. Como sabemos, a utilização de códigos QR tornou-se muito popular nos últimos anos, especialmente desde a pandemia de coronavírus. Hoje em dia, lemos códigos QR para quase tudo. Assim, os hackers tiveram a brilhante ideia de substituir frequentemente códigos QR autênticos por falsos. Por exemplo, um utilizador comum dirige-se a um local para efetuar uma transação e, ao tentar ler o código QR indicado, pode enganar-se e ser iludido por um código QR falso colocado pelos hackers. Isto levará obviamente o utilizador a uma plataforma falsa onde lhe serão solicitadas as suas informações. No momento em que as introduzir, os hackers simplesmente recolhem-nas e utilizam-nas. Trata-se de um método que, infelizmente, está a vitimar cada vez mais pessoas devido aos nossos hábitos com códigos QR.

Perante o exposto, podemos afirmar que utilizar o TikTok o expõe a riscos de hacking. Existem muitas técnicas de hacking e, a qualquer momento, o cibercriminoso sabe como explorar as falhas do site. Por conseguinte, também precisa de se proteger.

Proteger o seu perfil do TikTok contra acessos não autorizados exige disciplina constante, medidas proativas e uma estratégia abrangente de segurança. Num mundo cada vez mais digital, onde as ameaças cibernéticas continuam a evoluir, salvaguardar as suas contas de redes sociais tornou-se mais crítico do que nunca. Os hackers empregam técnicas sofisticadas que vão desde ataques de phishing e distribuição de malware até a stuffing de credenciais e táticas de engenharia social. A sua conta do TikTok contém informações pessoais valiosas, conteúdo criativo, contactos de seguidores e potencialmente mensagens privadas sensíveis que devem ser protegidas.

As consequências de uma conta comprometida podem ser graves, incluindo roubo de identidade, publicação não autorizada de conteúdo que prejudique a sua reputação, perda de seguidores e envolvimento, fraude financeira (se houver informações de pagamento associadas) e sofrimento emocional decorrente de violações de privacidade. Ao implementar as práticas de segurança descritas abaixo, poderá reduzir significativamente a sua vulnerabilidade a estas ameaças e manter o controlo sobre a sua presença digital.

Eis as medidas abrangentes de segurança que pode implementar imediatamente para proteger a sua conta do TikTok contra hackers e acessos não autorizados:

Se utilizar um smartphone ou tablet para aceder ao TikTok, proteger o seu dispositivo é a camada fundamental da sua estratégia de segurança global. O seu dispositivo serve como porta de entrada para todas as suas contas online, tornando-se o principal alvo dos cibercriminosos. Um dispositivo comprometido pode expor não só a sua conta do TikTok, mas também todas as suas atividades digitais, ficheiros pessoais, informações bancárias e comunicações privadas.

O primeiro passo essencial é instalar software de proteção antivírus e anti-malware de boa reputação. O malware representa uma das maiores ameaças à segurança móvel, com keyloggers capazes de registar as suas palavras-passe, spyware que monitoriza as suas atividades e trojans que proporcionam acesso remoto aos hackers. Soluções de segurança premium de fornecedores estabelecidos como Norton, McAfee, Kaspersky ou Bitdefender oferecem análise em tempo real, atualizações automáticas e proteção contra ameaças emergentes. Muitas soluções antivírus de qualidade estão disponíveis a vários preços, incluindo versões gratuitas com proteção básica, tornando a segurança acessível independentemente do orçamento.

Além do software antivírus, a segurança abrangente do dispositivo exige múltiplas camadas de proteção. Ative as atualizações automáticas de segurança do seu sistema operativo para garantir que recebe correções críticas que resolvem vulnerabilidades exploradas pelos hackers. Configure o seu dispositivo para instalar atualizações de aplicações automaticamente, uma vez que os programadores lançam regularmente melhorias de segurança. Considere utilizar o Malwarebytes em conjunto com o seu antivírus principal para capacidades adicionais de deteção de malware.

A segurança física do dispositivo é tão importante quanto a proteção por software. Implemente mecanismos robustos de bloqueio do dispositivo utilizando métodos de autenticação biométrica, como reconhecimento de impressão digital ou tecnologia de reconhecimento facial. Estes métodos oferecem uma segurança significativamente mais forte do que os códigos PIN tradicionais ou padrões de desbloqueio, que podem ser observados ou adivinhados. Os smartphones modernos oferecem opções biométricas avançadas, como o Face ID da Apple ou os sensores de impressão digital ultrassónicos da Samsung, extremamente difíceis de contornar.

Configure o seu dispositivo para bloquear automaticamente após breves períodos de inatividade, idealmente entre 30 segundos e um minuto. Isto impede o acesso não autorizado se deixar momentaneamente o seu dispositivo desacompanhado. Nunca deixe o seu dispositivo em espaços públicos, veículos ou ambientes partilhados, mesmo que seja por pouco tempo. Desenvolva o hábito de manter sempre o seu dispositivo consigo ou guardado em local seguro. Se tiver de o deixar temporariamente, certifique-se de que está bloqueado e, de preferência, num local seguro.

Medidas adicionais de segurança do dispositivo incluem desativar permissões desnecessárias para aplicações, rever regularmente quais as aplicações que têm acesso a funcionalidades sensíveis como a câmara, microfone, localização e contactos, e remover aplicações não utilizadas que possam conter vulnerabilidades de segurança. Ative as funcionalidades "Localizar o Meu Dispositivo" (Localizar iPhone ou Localizar o Meu Dispositivo para Android) para localizar, bloquear ou apagar remotamente o seu dispositivo em caso de perda ou roubo.

Uma Rede Privada Virtual (VPN) cria um túnel encriptado entre o seu dispositivo e a Internet, proporcionando proteção essencial contra várias ameaças cibernéticas que visam as suas atividades online. Ao ligar-se através de uma VPN, o tráfego da Internet é encaminhado através de servidores seguros, ocultando o seu endereço IP real e encriptando todos os dados transmitidos entre o seu dispositivo e sites ou aplicações como o TikTok. Esta encriptação impede que hackers, fornecedores de serviços de Internet e agentes maliciosos interceptem as suas credenciais, monitorem os seus hábitos de navegação ou sequestram as suas sessões.

A tecnologia VPN tornou-se cada vez mais acessível e económica, com inúmeros fornecedores a oferecer proteção abrangente a preços competitivos. Serviços VPN reputados como ExpressVPN, NordVPN, Surfshark e CyberGhost proporcionam encriptação de nível militar, políticas rigorosas de não registo das atividades (no-logs) e servidores em múltiplos países para desempenho e acessibilidade ótimos.

Os benefícios de segurança do uso de VPN vão além da simples encriptação. As VPNs protegem contra ataques "man-in-the-middle", em que os hackers interceptam as comunicações entre o seu dispositivo e os servidores do TikTok. Impedem o sequestro de sessão, em que atacantes roubam a sua sessão ativa para obter acesso não autorizado sem precisar da sua palavra-passe. As VPNs também o protegem contra ataques de falsificação de DNS que o redirecionam para sites falsos concebidos para roubar as suas credenciais.

Ao selecionar um fornecedor de VPN, dê prioridade a serviços com sólida reputação em segurança e privacidade. Procure fornecedores que ofereçam encriptação AES-256, o mesmo padrão utilizado por governos e forças militares em todo o mundo. Certifique-se de que a VPN tem uma política rigorosa de não registo das atividades e verifique essa política através de auditorias independentes. Escolha VPNs com funcionalidade de "kill switch" que desconectem automaticamente a Internet caso a ligação VPN caia, evitando a exposição acidental do seu tráfego desprotegido.

Existem serviços VPN gratuitos, mas frequentemente apresentam limitações significativas e riscos potenciais. Muitas VPNs gratuitas registam e vendem os dados dos utilizadores, injetam publicidade, oferecem largura de banda limitada ou proporcionam segurança inadequada. Se o orçamento for uma preocupação, considere fornecedores reputados que oferecem versões gratuitas com limitações razoáveis, como a ProtonVPN ou a Windscribe, que mantêm fortes padrões de privacidade mesmo para utilizadores gratuitos.

Para proteção máxima ao aceder ao TikTok, ative a sua VPN antes de se ligar à Internet, especialmente ao utilizar redes públicas ou não fidedignas. Configure a sua VPN para ligar automaticamente ao iniciar o dispositivo ou ao associar-se a novas redes. Isto garante que nunca acede acidentalmente ao TikTok ou a outros serviços sensíveis sem proteção.

As redes WiFi públicas representam uma das vulnerabilidades de segurança mais significativas para os utilizadores de dispositivos móveis. Embora a conveniência e a poupança de custos do WiFi gratuito em cafés, aeroportos, hotéis, restaurantes, centros comerciais e espaços públicos sejam tentadoras, essas redes são frequentemente terrenos de caça para cibercriminosos que exploram as suas fraquezas inerentes para roubar informações pessoais, credenciais de acesso e dados sensíveis.

Os perigos do WiFi público são numerosos e sofisticados. Os hackers criam hotspots WiFi falsos com nomes aparentemente legítimos como "WiFi Grátis do Aeroporto" ou "Convidado do Starbucks", que parecem genuínos mas são, na realidade, armadilhas concebidas para interceptar todos os dados transmitidos pelos dispositivos ligados. Esta técnica, chamada ataque de "gémeo maléfico" (evil twin), permite que os criminosos monitorem todos os sites visitados, capturem palavras-passe introduzidas e até injetem malware no seu dispositivo. Outros atacantes posicionam-se entre o seu dispositivo e os routers WiFi legítimos, interceptando e potencialmente alterando todas as comunicações, num ataque conhecido como "man-in-the-middle".

Mesmo redes WiFi públicas legítimas frequentemente carecem de configurações de segurança adequadas, utilizando encriptação nula ou protocolos de segurança desatualizados que são facilmente explorados. Os administradores de rede podem não atualizar regularmente o firmware dos routers, deixando vulnerabilidades conhecidas abertas à exploração. Outros utilizadores na mesma rede podem estar a executar software malicioso que procura dispositivos vulneráveis para atacar.

Se precisar de aceder ao TikTok ou a qualquer conta que requeira autenticação enquanto estiver longe da sua rede doméstica ou profissional segura, utilize a ligação de dados móveis em vez do WiFi público. Os planos de dados móveis modernos geralmente incluem quotas suficientes para o uso de redes sociais, e as redes móveis empregam medidas de segurança mais fortes do que a maioria das redes WiFi públicas. As redes 4G e 5G utilizadas pelas operadoras incorporam protocolos de encriptação e autenticação que tornam a interceptação significativamente mais difícil.

Quando os dados móveis não estiverem disponíveis e for obrigado a utilizar WiFi público, certifique-se absolutamente de que a sua VPN está ativa antes de se ligar. A encriptação da VPN protegerá os seus dados mesmo que a rede WiFi esteja comprometida. Verifique se está a ligar-se à rede oficial confirmando o nome exato da rede com o pessoal do local, em vez de assumir que qualquer rede com nome semelhante é legítima. Evite, sempre que possível, aceder a contas sensíveis ou realizar transações financeiras em redes públicas.

Precauções adicionais para o uso de redes públicas incluem desativar a ligação automática ao WiFi no seu dispositivo, o que impede a ligação a redes sem a sua aprovação explícita. Desative as funcionalidades de partilha de ficheiros e AirDrop que poderiam permitir que outros utilizadores da rede acedam ao seu dispositivo. Certifique-se de que a definição de segurança "Utilizar sempre HTTPS" ou semelhante está ativada no seu navegador para forçar ligações encriptadas aos sites. Após utilizar WiFi público, considere alterar as palavras-passe de quaisquer contas acedidas, especialmente se não tiver utilizado uma VPN.

Para viajantes frequentes ou trabalhadores remotos que necessitam regularmente de acesso seguro à Internet, considere investir num hotspot móvel pessoal ou utilizar a funcionalidade de partilha de ligação (tethering) do seu smartphone para criar uma rede WiFi privada utilizando os seus dados móveis. Isto proporciona a conveniência do WiFi com a segurança das redes móveis.

Computadores públicos e partilhados representam riscos extraordinários de segurança que muitos utilizadores subestimam. Estes dispositivos, encontrados em cibercafés, bibliotecas, hotéis, aeroportos, espaços de coworking e até em áreas comuns de locais de trabalho, estão frequentemente comprometidos com software de registo de teclas (keyloggers), malware ou ferramentas de monitorização que capturam todas as teclas premidas, sites visitados e credenciais introduzidas. A conveniência de aceder à sua conta do TikTok quando o seu dispositivo pessoal não está disponível é largamente superada pelas vulnerabilidades de segurança que estes computadores partilhados apresentam.

Os keyloggers são ameaças particularmente insidiosas em computadores públicos. Estes programas funcionam invisivelmente em segundo plano, registando todas as teclas premidas no teclado, incluindo nomes de utilizador, palavras-passe, números de cartões de crédito e mensagens privadas. Uma vez instalados, os keyloggers transmitem estas informações capturadas aos atacantes, que podem então aceder a todas as contas nas quais iniciou sessão a partir desse dispositivo comprometido. Mesmo medidas de segurança sofisticadas, como palavras-passe fortes, não oferecem proteção contra keyloggers, pois estes capturam as teclas premidas em tempo real.

Além dos keyloggers, os computadores públicos podem alojar várias formas de malware, incluindo ferramentas de captura de ecrã que fotografam periodicamente tudo o que é exibido no monitor, extensões de navegador que roubam dados de formulários e palavras-passe, sniffers de rede que monitorizam o tráfego da Internet e trojans de acesso remoto que permitem aos hackers controlar o computador e aceder a quaisquer contas deixadas com sessão iniciada. Muitos computadores públicos carecem de software de segurança adequado, recebem atualizações infrequentes e são utilizados diariamente por inúmeros indivíduos, cada um podendo introduzir novas ameaças de segurança.

Os riscos de segurança vão além da instalação deliberada de malware. Os computadores públicos frequentemente têm navegadores configurados para guardar palavras-passe, armazenar dados de formulários e lembrar sessões de início de sessão. Mesmo que saia da sessão, vestígios da sua atividade podem permanecer no histórico do navegador, em ficheiros em cache ou cookies que utilizadores posteriores ou atacantes poderiam explorar. Funcionalidades de início de sessão automático podem manter a sua sessão ativa, permitindo que o próximo utilizador aceda à sua conta sem credenciais.

Os computadores de trabalho, mesmo os que utiliza regularmente, devem ser tratados como dispositivos partilhados para acesso a contas pessoais. Os departamentos de TI das empresas frequentemente monitorizam a utilização dos computadores pelos funcionários, podendo visualizar as suas atividades em contas pessoais. As redes corporativas podem ter políticas de segurança que entram em conflito com a segurança das contas pessoais. Utilizar computadores de trabalho para redes sociais pessoais pode violar políticas da empresa e criar complicações profissionais. Além disso, outros funcionários podem ter acesso físico ou remoto ao seu computador de trabalho na sua ausência.

Até os computadores pertencentes a amigos ou familiares apresentam riscos. Parentes bem-intencionados podem ter práticas de segurança inadequadas, software antivírus desatualizado ou sistemas comprometidos sem o seu conhecimento. Os seus computadores podem estar infetados com malware que se propaga às contas acedidas a partir desses dispositivos. Além disso, funcionalidades de preenchimento automático e gravação de palavras-passe do navegador podem inadvertidamente armazenar as suas credenciais no dispositivo deles, potencialmente acessíveis a qualquer pessoa que o utilize.

Se absolutamente precisar de aceder à sua conta do TikTok a partir de um dispositivo que não controla, tome precauções extremas. Utilize o modo de navegação privada ou anónima para evitar guardar o histórico de navegação, cookies e dados de formulários. Introduza manualmente as suas credenciais em vez de utilizar quaisquer funcionalidades de palavras-passe guardadas. Saia imediatamente da sessão ao terminar e feche todas as janelas do navegador completamente. Altere a sua palavra-passe a partir do seu dispositivo pessoal e seguro assim que possível após aceder a partir do computador público. Ative a autenticação de dois fatores para que, mesmo que as credenciais sejam comprometidas, os atacantes não possam aceder à sua conta sem o segundo fator.

Alternativas melhores incluem utilizar os dados móveis do seu smartphone para aceder ao TikTok em vez de utilizar um computador público, mesmo que a bateria esteja fraca. Muitos espaços públicos oferecem estações de carregamento onde pode carregar o seu dispositivo. Se precisar de um ecrã maior ou teclado, considere utilizar um dispositivo portátil como um tablet com teclado Bluetooth em vez de depender de computadores partilhados. Para viajantes, dispositivos com acesso à Internet como smartphones proporcionam todo o acesso necessário às redes sociais sem os riscos dos computadores públicos.

A sua palavra-passe serve como a principal defesa que protege a sua conta do TikTok contra acessos não autorizados. Apesar de ser a medida de segurança mais fundamental, as palavras-passe continuam a ser a vulnerabilidade mais frequentemente explorada, pois muitos utilizadores criam palavras-passe fracas e previsíveis que os hackers podem facilmente descodificar utilizando ferramentas automatizadas e estratégias comuns de ataque. Compreender os princípios de segurança das palavras-passe e implementar práticas robustas é absolutamente essencial para proteger a sua conta.

Uma palavra-passe forte deve possuir várias características críticas para resistir eficazmente a tentativas de hacking. O comprimento é o fator mais importante na força de uma palavra-passe. A sua palavra-passe do TikTok deve conter um mínimo de 12 caracteres, embora 16 ou mais caracteres proporcionem uma segurança significativamente melhor. Palavras-passe mais longas aumentam exponencialmente o tempo e os recursos computacionais necessários para ataques de força bruta, em que os hackers tentam sistematicamente todas as combinações possíveis de caracteres. Uma palavra-passe de 12 caracteres com complexidade adequada demoraria séculos a ser descodificada com a tecnologia atual, enquanto uma palavra-passe de 8 caracteres poderia ser descodificada em horas ou dias.

A diversidade de caracteres aumenta dramaticamente a força da palavra-passe. A sua palavra-passe deve incorporar uma combinação de letras maiúsculas (A-Z), letras minúsculas (a-z), números (0-9) e símbolos especiais (!@#$%^&*). Esta variedade de caracteres cria um número enorme de combinações possíveis que os atacantes devem tentar ao tentar descodificar a sua palavra-passe. Por exemplo, a palavra-passe "TikT0k$egur@nc@!2025" combina múltiplos tipos de caracteres, tornando-a exponencialmente mais difícil de descodificar do que "tiktokseguranca".

Criar palavras-passe verdadeiramente aleatórias ou imprevisíveis proporciona a segurança mais forte. Evite utilizar qualquer informação pessoal que possa estar associada a si, incluindo o seu nome, nomes de familiares, nomes de animais de estimação, datas de nascimento, datas de aniversário, números de telefone, endereços, equipas desportivas favoritas ou hobbies. Os hackers frequentemente compilam dossiers de informação pessoal a partir de perfis em redes sociais, registos públicos e vazamentos de dados, e utilizam esta informação para gerar palpites direcionados de palavras-passe em ataques chamados "engenharia social". Informações que partilha publicamente no próprio TikTok, como o seu nome de utilizador, nome de exibição ou detalhes mencionados em vídeos, nunca devem aparecer na sua palavra-passe.

Palavras, frases e padrões comuns devem ser evitados. Os hackers utilizam ataques por dicionário que tentam sistematicamente todas as palavras em múltiplos idiomas, frases comuns, letras de músicas, citações de filmes e referências da cultura popular. Padrões simples como "123456", "password", "qwerty" ou "abc123" estão entre as primeiras combinações que os atacantes experimentam. Mesmo substituir números por letras em palavras comuns (como "P@ssw0rd") oferece proteção mínima, pois estes padrões de substituição são bem conhecidos pelos hackers e programados nas suas ferramentas de descodificação.

As frases-passe (passphrases) oferecem uma excelente alternativa às palavras-passe tradicionais, combinando comprimento com facilidade de memorização. Uma frase-passe consiste em múltiplas palavras aleatórias encadeadas, criando uma palavra-passe longa que é mais fácil de lembrar do que sequências aleatórias de caracteres. Por exemplo, "Cavalo-Correio-Bateria-Grama-83!" cria uma palavra-passe de 35 caracteres que é simultaneamente forte e memorável. Aumente a segurança da frase-passe adicionando números e símbolos, utilizando capitalização inesperada e selecionando palavras verdadeiramente aleatórias em vez de frases com significado.

Ferramentas de geração e gestores de palavras-passe proporcionam assistência inestimável na criação e armazenamento de palavras-passe fortes e únicas. Serviços como 1Password, LastPass, Dashlane e Bitwarden geram palavras-passe criptograficamente aleatórias com complexidade máxima, armazenam-nas com encriptação de nível militar, preenchem automaticamente as palavras-passe ao iniciar sessão em contas e sincronizam as palavras-passe entre os seus dispositivos. Os gestores de palavras-passe eliminam a necessidade de memorizar palavras-passe complexas, garantindo ao mesmo tempo que cada conta tem uma palavra-passe única e forte.

Para quem prefere não utilizar gestores de palavras-passe, considere utilizar um sistema personalizado de criação de palavras-passe. Desenvolva uma fórmula que combine elementos aleatórios com informações específicas da conta de uma forma que só você compreenda. Por exemplo, tome as primeiras e últimas letras do nome do serviço, adicione uma frase aleatória que memorizou, inclua números e símbolos, e termine com o número de letras do nome do serviço. Para o TikTok: "Tk#Cavalo-Correio-Bateria#6k" utiliza esta fórmula para criar uma palavra-passe forte e única.

Testar a força da sua palavra-passe ajuda a verificar a sua segurança. Vários sites reputados oferecem verificadores de força de palavras-passe, incluindo Security.org's Password Strength Checker e How Secure Is My Password. Estas ferramentas analisam a diversidade de caracteres, o comprimento e os padrões para estimar quanto tempo a sua palavra-passe demoraria a ser descodificada. Nunca introduza as suas palavras-passe atuais nestas ferramentas; em vez disso, teste palavras-passe com estrutura e complexidade semelhantes para avaliar a sua estratégia de criação de palavras-passe.

Atualizações regulares de palavras-passe aumentam a segurança, embora a frequência ideal seja debatida entre especialistas em segurança. Altere imediatamente a sua palavra-passe do TikTok se suspeitar de qualquer comprometimento, receber notificação de tentativas suspeitas de início de sessão ou souber de um vazamento de dados que afete serviços onde reutilizou palavras-passe. Caso contrário, atualizar as palavras-passe a cada seis a doze meses proporciona um equilíbrio razoável entre segurança e conveniência, embora alguns especialistas argumentem que alterações infrequentes a palavras-passe verdadeiramente fortes e únicas são preferíveis a alterações frequentes que levem os utilizadores a criar palavras-passe mais fracas.

A reutilização de palavras-passe representa um dos erros de segurança mais perigosos e comuns, amplificando dramaticamente o impacto de qualquer violação de segurança única. Embora utilizar a mesma palavra-passe em múltiplas contas possa parecer conveniente e mais fácil de lembrar, esta prática cria uma vulnerabilidade catastrófica em que o comprometimento de uma conta compromete instantaneamente todas as outras contas que partilham essa palavra-passe. O crescimento exponencial de vazamentos de dados que afetam grandes empresas e serviços online torna a reutilização de palavras-passe num risco inaceitável que atacantes sofisticados exploram ativamente.

O vetor de ataque que visa a reutilização de palavras-passe chama-se "credential stuffing". Quando os hackers violam um site ou serviço e roubam as credenciais dos utilizadores, não utilizam essas credenciais apenas para aceder a essa plataforma específica. Em vez disso, testam sistematicamente as combinações roubadas de nome de utilizador e palavra-passe contra centenas ou milhares de outros sites e serviços populares, incluindo plataformas de redes sociais como o TikTok, sites bancários, serviços de e-mail, contas de compras e muito mais. Ferramentas automatizadas permitem que os atacantes tentem inícios de sessão em grande escala, testando milhões de combinações de credenciais em múltiplas plataformas dentro de poucas horas.

A frequência e a escala dos vazamentos de dados tornam o "credential stuffing" cada vez mais eficaz. Grandes violações expuseram milhares de milhões de credenciais de utilizadores ao longo dos anos, incluindo violações no Yahoo, Facebook, LinkedIn, Adobe, Equifax, Marriott e inúmeros outros serviços. Mesmo que não tenha recebido diretamente uma notificação de violação, as suas credenciais podem estar a circular em bases de dados de hackers se qualquer serviço que tenha utilizado foi comprometido. Sites como Have I Been Pwned permitem-lhe verificar se o seu endereço de e-mail ou número de telefone aparece em vazamentos de dados conhecidos, proporcionando visibilidade sobre a potencial exposição das suas credenciais.

As consequências em cascata da reutilização de palavras-passe podem ser devastadoras. Imagine que as suas credenciais são roubadas de uma pequena loja online com segurança fraca que raramente utiliza. Se tiver reutilizado essa palavra-passe no TikTok, os hackers podem aceder imediatamente à sua conta do TikTok, podendo publicar conteúdo prejudicial, enviar mensagens fraudulentas aos seus seguidores, roubar os seus vídeos criativos, extrair informações pessoais de mensagens privadas ou manter a sua conta como refém. Se também tiver utilizado a mesma palavra-passe para a sua conta de e-mail, os atacantes ganham acesso a uma "chave mestra" que lhes permite repor as palavras-passe de praticamente todas as suas outras contas online, aceder a correspondência sensível, personificar-se e causar danos generalizados em toda a sua vida digital.

As implicações financeiras da reutilização de palavras-passe acrescentam urgência adicional a esta prática de segurança. Se os atacantes acederem a contas ligadas a informações de pagamento, cartões de crédito ou serviços bancários, podem efetuar compras não autorizadas, roubar fundos ou cometer roubo de identidade com consequências financeiras e legais graves. Mesmo que o roubo financeiro direto não ocorra, a recuperação de contas comprometidas requer tempo e esforço substanciais, incluindo a alteração de palavras-passe em todas as contas, a verificação e segurança individual de cada serviço, o monitoramento de atividades fraudulentas e potencialmente lidar com danos na sua reputação ou relações pessoais.

Criar e lembrar palavras-passe únicas para cada conta pode parecer esmagador, especialmente considerando que a pessoa média possui contas em dezenas ou mesmo centenas de sites e serviços. No entanto, as ferramentas modernas de gestão de palavras-passe tornam esta tarefa gerível e segura. Gestores de palavras-passe como 1Password, LastPass, Bitwarden, Dashlane e Keeper resolvem elegantemente o desafio das palavras-passe únicas.

Estas soluções de gestão de palavras-passe geram palavras-passe criptograficamente aleatórias e altamente complexas para cada conta, tipicamente com 20-30 caracteres e diversidade máxima de caracteres. Armazenam estas palavras-passe num cofre encriptado protegido por uma única palavra-passe mestra, a única que precisa de lembrar. Quando visita um site ou aplicação, o gestor de palavras-passe preenche automaticamente as suas credenciais, eliminando a necessidade de digitar ou lembrar palavras-passe individuais. A maioria dos gestores de palavras-passe oferece extensões para navegadores, aplicações móveis e sincronização entre dispositivos, garantindo acesso às suas credenciais onde quer que as necessite.

A segurança dos gestores de palavras-passe é robusta. Utilizam padrões de encriptação de nível militar (tipicamente AES-256) para proteger o seu cofre de palavras-passe. A encriptação e desencriptação ocorrem localmente no seu dispositivo, o que significa que até a própria empresa do gestor de palavras-passe não pode aceder às suas palavras-passe. Muitos oferecem funcionalidades de segurança adicionais, incluindo autenticação de dois fatores para aceder ao próprio gestor de palavras-passe, auditorias de segurança que identificam palavras-passe fracas ou reutilizadas, monitorização de violações que o alerta se as suas credenciais aparecerem em vazamentos de dados conhecidos e partilha segura de palavras-passe para contas familiares ou de equipa.

Se estiver relutante em utilizar um gestor de palavras-passe, considere começar com a gestão de palavras-passe incorporada nos navegadores modernos. O Google Chrome, Mozilla Firefox, Apple Safari e Microsoft Edge incluem todas funcionalidades de geração e armazenamento de palavras-passe sincronizadas entre dispositivos associados à mesma conta. Embora não sejam tão completas quanto os gestores de palavras-passe dedicados, as ferramentas de palavras-passe dos navegadores constituem um bom ponto de partida para eliminar a reutilização de palavras-passe e podem ser atualizadas para uma solução dedicada mais tarde.

Para quem se recusa absolutamente a utilizar gestores de palavras-passe, desenvolva uma abordagem sistemática para criar palavras-passe únicas mantendo a facilidade de memorização. Utilize uma frase-passe base que consiga lembrar e modifique-a de forma única para cada serviço. Por exemplo, incorpore o nome do serviço, as suas primeiras e últimas letras ou o número de letras no seu nome na fórmula da sua palavra-passe. Se a sua frase base for "Cavalo&Correio&Bateria", a sua palavra-passe do TikTok poderá ser "Tk!Cavalo&Correio&Bateria!6k" (utilizando as primeiras e últimas letras do TikTok e a contagem de caracteres), enquanto o Instagram seria "Im!Cavalo&Correio&Bateria!9m". Este sistema cria palavras-passe únicas mantendo-as memoráveis.

A transição da reutilização de palavras-passe para palavras-passe únicas deve ser priorizada com base na importância da conta. Comece por criar palavras-passe únicas para as suas contas mais críticas: e-mail (frequentemente a chave mestra para outras contas), serviços bancários e financeiros, TikTok e outras redes sociais, contas relacionadas com o trabalho e contas que contenham informações pessoais sensíveis. Expanda gradualmente para contas menos críticas ao longo do tempo. Se descobrir que as suas credenciais aparecem num vazamento de dados através de serviços como Have I Been Pwned, altere imediatamente as palavras-passe de todas as contas que partilhavam essas credenciais.

A autenticação de dois fatores (2FA), também chamada verificação em dois passos ou autenticação multifator (MFA), representa a melhoria de segurança mais eficaz que pode implementar para proteger a sua conta do TikTok para além da proteção por palavra-passe isoladamente. Mesmo com a palavra-passe mais forte possível e práticas de segurança impecáveis, continua vulnerável a ataques sofisticados de phishing, keyloggers, vazamentos de dados e táticas de engenharia social que poderiam expor as suas credenciais. A autenticação de dois fatores fornece uma camada secundária essencial de segurança que impede o acesso à conta mesmo quando a sua palavra-passe é comprometida, reduzindo dramaticamente o risco de apropriação não autorizada da conta.

A autenticação de dois fatores funciona com base no princípio de exigir dois tipos diferentes de prova antes de conceder acesso à conta. O primeiro fator é algo que você sabe (a sua palavra-passe), e o segundo fator é algo que você tem (o seu telemóvel, aplicação de autenticação ou chave de segurança) ou algo que você é (dados biométricos como impressões digitais). Atacantes que roubem ou adivinhem a sua palavra-passe ainda não conseguem aceder à sua conta sem possuir também o segundo fator, o que é significativamente mais difícil de comprometer simultaneamente. Isto cria uma defesa robusta contra a grande maioria das tentativas de hacking.

A proteção proporcionada pela autenticação de dois fatores abrange vários cenários de ataque. Ataques de phishing que o enganam para introduzir a sua palavra-passe em sites falsos tornam-se ineficazes porque os atacantes não conseguem obter o segundo fator de autenticação. Keyloggers e malware que capturam a sua palavra-passe digitada fornecem aos atacantes credenciais incompletas insuficientes para iniciar sessão. Ataques de "credential stuffing" que utilizam palavras-passe de vazamentos de dados em outros serviços falham sem o segundo fator. Mesmo que alguém observe fisicamente enquanto digita a sua palavra-passe, não conseguirá aceder à sua conta sem o seu telemóvel ou dispositivo de autenticação.

O TikTok oferece vários métodos de autenticação de dois fatores, cada um com diferentes níveis de segurança e compensações de conveniência. Compreender estas opções ajuda-o a selecionar o método de autenticação que melhor equilibra segurança e usabilidade para as suas necessidades.

Verificação por SMS envia um código de uso único por mensagem de texto para o seu número de telemóvel registado sempre que inicia sessão. Embora conveniente e amplamente acessível, a autenticação por SMS é considerada a opção menos segura porque as mensagens de texto podem ser interceptadas através de ataques de troca de SIM (onde os atacantes convencem a sua operadora móvel a transferir o seu número para o dispositivo deles), vulnerabilidades do protocolo SS7 nas redes celulares ou engenharia social direcionada ao serviço de apoio ao cliente da operadora móvel. Apesar destas vulnerabilidades, a autenticação por SMS proporciona uma proteção substancialmente melhor do que nenhuma autenticação de dois fatores.

Verificação por e-mail entrega códigos de uso único no seu endereço de e-mail registado. A segurança deste método depende fortemente da segurança da sua conta de e-mail. Se o seu e-mail utilizar palavras-passe fortes e únicas e a sua própria autenticação de dois fatores, os códigos por e-mail proporcionam uma proteção razoável. No entanto, se os atacantes comprometerem a sua conta de e-mail, podem interceptar os códigos de verificação, tornando a autenticação por e-mail apenas marginalmente melhor do que o SMS em muitos cenários.

Aplicações autenticadoras representam o método mais seguro e recomendado de autenticação de dois fatores para a maioria dos utilizadores. Estas aplicações geram palavras-passe de uso único baseadas no tempo (TOTP) que mudam a cada 30 segundos utilizando algoritmos criptográficos. Aplicações autenticadoras populares incluem Google Authenticator, Microsoft Authenticator, Authy e 1Password (que integra autenticação com gestão de palavras-passe). As aplicações autenticadoras funcionam offline, não são vulneráveis a interceptação como o SMS e proporcionam uma forte proteção contra praticamente todos os vetores de ataque comuns.

Chaves de segurança físicas proporcionam o mais alto nível de segurança de autenticação de dois fatores disponível. Dispositivos físicos como YubiKey ou Google Titan devem ser fisicamente inseridos no seu dispositivo ou tocados via NFC para autorizar o início de sessão. Embora o TikTok possa não suportar atualmente chaves de segurança para todos os utilizadores, esta tecnologia oferece uma proteção incomparável contra phishing e ataques remotos, pois os atacantes precisariam de posse física da sua chave de segurança.

A configuração da autenticação de dois fatores no TikTok requer apenas alguns minutos, mas proporciona proteção duradoura. Siga estes passos abrangentes para ativar e configurar a verificação em dois passos para a sua conta do TikTok:

A manutenção contínua da autenticação de dois fatores exige um esforço mínimo, mas proporciona proteção contínua. Quando viajar internacionalmente, certifique-se de que o seu método de autenticação funcionará no estrangeiro. Os códigos por SMS podem incorrer em encargos de roaming internacional, enquanto as aplicações autenticadoras funcionam em qualquer lugar sem custos adicionais. Se mudar de telemóvel, configure a sua aplicação autenticadora no novo dispositivo antes de desativar o antigo para evitar perder o acesso aos seus códigos.

A autenticação de dois fatores introduz uma ligeira inconveniência no processo de início de sessão, exigindo um passo adicional e potencialmente alguns segundos extra. No entanto, esta pequena inconveniência é largamente compensada pelos benefícios substanciais de segurança. A tranquilidade de saber que a sua conta permanece protegida mesmo que a sua palavra-passe seja comprometida torna a autenticação de dois fatores uma prática de segurança essencial que todos os utilizadores do TikTok devem implementar imediatamente.

Alguns utilizadores preocupam-se com a possibilidade de ficarem bloqueados da sua conta se perderem o telemóvel ou dispositivo de autenticação. A configuração adequada de opções de recuperação, o armazenamento seguro de códigos de cópia de segurança e a manutenção de informações de contacto atualizadas eliminam eficazmente este risco. A rara inconveniência dos procedimentos de recuperação de conta é insignificante em comparação com as consequências devastadoras de um comprometimento da conta sem proteção de autenticação de dois fatores.

Para utilizadores que gerem múltiplas contas de redes sociais em várias plataformas, implementar amplamente a autenticação de dois fatores em todas as contas proporciona proteção abrangente. Os mesmos princípios e benefícios de segurança aplicam-se ao Instagram, Facebook, Twitter, YouTube, LinkedIn e outras plataformas sociais. Muitas aplicações autenticadoras suportam um número ilimitado de contas, tornando fácil gerir a autenticação para todos os seus serviços online a partir de uma única aplicação.

Proteger a sua conta do TikTok contra tentativas de hacking requer uma abordagem multifacetada que combine medidas técnicas de segurança, práticas disciplinadas e vigilância contínua. As sete estratégias abrangentes descritas neste guia — proteção dos seus dispositivos com antivírus e bloqueios biométricos, utilização de redes VPN para ligações encriptadas, evitando redes WiFi públicas inseguras, nunca utilizando computadores públicos ou partilhados, criando palavras-passe fortes e complexas, mantendo palavras-passe únicas para cada conta e implementando autenticação de dois fatores — funcionam sinergicamente para criar camadas robustas de defesa que reduzem drasticamente a sua vulnerabilidade a ataques cibernéticos.

Cada medida de segurança aborda vetores de ataque específicos que os hackers exploram com frequência. A segurança do dispositivo impede que malware e keyloggers capturem as suas credenciais. A utilização de VPN protege contra ataques "man-in-the-middle" e sequestro de sessão em redes públicas. Evitar WiFi público e computadores partilhados elimina a exposição a redes comprometidas e dispositivos infetados. Palavras-passe fortes e únicas resistem a ataques de força bruta e "credential stuffing". A autenticação de dois fatores proporciona proteção crítica mesmo quando outras camadas de segurança são violadas.

O efeito cumulativo da implementação de todas estas práticas de segurança cria uma postura de segurança que resiste praticamente a todas as tentativas comuns de hacking. Embora nenhuma segurança seja absolutamente perfeita, seguir estas orientações torna a sua conta do TikTok um alvo pouco atrativo que requer recursos sofisticados para ser comprometida — recursos que os hackers normalmente reservam para alvos de alto valor em vez de contas individuais de redes sociais.

A segurança não é uma configuração única, mas um compromisso contínuo. Revise regularmente as definições da sua conta, monitore a atividade de início de sessão em busca de comportamentos suspeitos, mantenha os seus dispositivos e aplicações atualizados com os mais recentes patches de segurança, mantenha-se informado sobre ameaças emergentes e novas funcionalidades de segurança e mantenha a consciência sobre tentativas de phishing e táticas de engenharia social. A natureza evolutiva das ameaças cibernéticas exige uma evolução correspondente nas suas práticas de segurança.

Se, apesar dos seus melhores esforços de segurança, se vir vítima de um ataque de hacking em que um intruso obteve controlo não autorizado da sua conta do TikTok, a ação imediata é essencial. Tente recuperar o acesso através dos procedimentos oficiais de recuperação de conta do TikTok, que normalmente envolvem verificação através do seu endereço de e-mail ou número de telemóvel. Altere imediatamente a sua palavra-passe assim que recuperar o acesso, utilizando uma nova palavra-passe forte que não tenha sido usada em qualquer outro lugar. Ative ou reconfigure a autenticação de dois fatores para impedir acessos futuros não autorizados. Revise a atividade da sua conta, conteúdo publicado e mensagens para identificar e anular quaisquer alterações feitas pelo hacker. Reporte o incidente de segurança ao TikTok através dos seus canais oficiais de apoio em support.tiktok.com.

Além disso, informe os seus seguidores sobre o comprometimento através de uma publicação pública assim que recuperar o controlo, alertando-os sobre quaisquer mensagens ou conteúdos suspeitos publicados durante a violação. Verifique as contas associadas e os métodos de pagamento em busca de alterações ou transações não autorizadas. Considere notificar as autoridades competentes se a violação envolveu roubo de identidade, fraude financeira ou outra atividade criminosa. Reveja as práticas de segurança que podem ter contribuído para a violação e reforce essas áreas específicas.

A prevenção continua a ser muito superior à recuperação. O tempo investido em configurar corretamente as suas definições de segurança, escolher métodos fortes de autenticação e desenvolver hábitos digitais seguros compensa na proteção das suas informações pessoais, conteúdo criativo, conexões sociais e reputação online. A sua conta do TikTok representa a sua identidade digital e expressão criativa — protegê-la deve ser uma prioridade digna das poucas horas necessárias para implementar medidas abrangentes de segurança.

Lembre-se que a segurança é acessível a todos, independentemente da experiência técnica. As funcionalidades e ferramentas de segurança discutidas neste guia são concebidas para utilizadores de todos os níveis de competência. Existem opções gratuitas ou de baixo custo para quase todas as recomendações de segurança, desde software antivírus gratuito e gestores de palavras-passe até à autenticação de dois fatores incorporada. A barreira para uma segurança forte não é o custo ou a complexidade, mas simplesmente tomar a iniciativa de implementar as proteções disponíveis.

O seu compromisso com a segurança protege não apenas a si mesmo, mas também toda a sua comunidade do TikTok. Contas comprometidas são frequentemente utilizadas para espalhar malware, distribuir fraudes ou assediar os seus seguidores. Ao proteger a sua conta, impede que os atacantes explorem a sua plataforma e relações para fins maliciosos, contribuindo para um ambiente mais seguro nas redes sociais para todos.

Aja hoje em vez de esperar que um incidente de segurança o obrigue a agir. Cada medida de segurança que implementar imediatamente reduz o seu risco e proporciona maior tranquilidade. Comece com as proteções mais críticas — ativar a autenticação de dois fatores e criar uma palavra-passe forte e única — e trabalhe sistematicamente nas recomendações restantes conforme o tempo permitir. O pequeno investimento de tempo e esforço agora evita os custos substanciais, o stress e as complicações de recuperar de um ataque de hacking bem-sucedido.

Para recursos adicionais e educação contínua em segurança, consulte o centro de segurança oficial do TikTok em tiktok.com/safety, reveja as orientações de cibersegurança de organizações como a Cybersecurity and Infrastructure Security Agency (CISA) e mantenha-se informado sobre ameaças emergentes através de fontes reputadas de notícias de segurança tecnológica. O conhecimento e as práticas que desenvolve ao proteger a sua conta do TikTok estendem-se a todas as suas atividades digitais, criando uma cibersegurança pessoal abrangente que protege toda a sua presença online.

Hackear palavras-passe do TikTok ou de qualquer outra conta online sem autorização adequada é ilegal e antiético. Envolver-se em tais atividades pode levar a consequências legais graves.

Não, as técnicas de hacking não devem ser utilizadas para qualquer fim sem autorização adequada. O hacking ético envolve obter permissão do proprietário do sistema ou conta antes de tentar testar a sua segurança.

Existem várias medidas que pode tomar para proteger a sua conta do TikTok, incluindo utilizar palavras-passe fortes e únicas, ativar a autenticação de dois fatores, evitar links ou transferências suspeitas e ter cuidado ao partilhar informações pessoais online.

Se suspeitar que a sua conta do TikTok foi hackeada, deve alterar imediatamente a sua palavra-passe, revogar o acesso a quaisquer aplicações de terceiros e reportar o incidente à equipa de apoio do TikTok para obter assistência adicional.

Sim, se esqueceu a sua palavra-passe do TikTok, pode utilizar os mecanismos oficiais de recuperação de palavra-passe fornecidos pelo TikTok. Isto geralmente envolve receber um link ou código de reposição por e-mail ou SMS.

Sim, o TikTok e outras plataformas online frequentemente fornecem ferramentas ou serviços oficiais de recuperação de palavras-passe. É importante utilizar apenas estes métodos autorizados para evitar cair em fraudes ou tentativas de acesso não autorizado.

Se encontrar qualquer atividade suspeita ou acreditar que existe uma ameaça de segurança no TikTok, deve reportá-la imediatamente à equipa de apoio ou segurança do TikTok. Eles irão investigar o problema e tomar as medidas apropriadas para mitigar quaisquer riscos.