Descifrar contraseñas WiFi

Aquí encontrarás muchos consejos para descifrar contraseñas WiFi

Descifrar contraseñas WiFi

Aquí encontrarás muchos consejos para descifrar contraseñas WiFi

Los propietarios de routers WiFi o puntos de acceso pueden permitir el acceso gratuito a su WiFi sin código ni protección alguna, pero ¿con qué propósito? ¿Por generosidad? Es posible, pero también para poder acceder a todo tu contenido y espiarte.

Una vez que un ordenador o smartphone se conecta a una red, es visible para todos los demás dispositivos conectados. Es importante contar con un buen cortafuegos para que ninguna persona no autorizada pueda entrar en tu espacio privado. Pero eso no es todo: si una red es privada y, por lo tanto, está protegida con un código de acceso, es posible romper este candado.

Los hackers utilizan técnicas para descifrar un código WiFi. Usan analizadores de paquetes que simulan una conexión y luego prueban una gran cantidad de combinaciones posibles e inimaginables. ¡3 minutos para descifrar WiFi! Útil cuando necesitan acceso urgente a internet para enviar un correo electrónico.

¿Cómo procedes cuando quieres acceder a una WiFi protegida por una contraseña que no tienes? ¿Quizás usas alguno de los trucos que ya mencionamos anteriormente?

Si no eres un experto en hacking, tenemos algo que podría interesarte. De hecho, las contraseñas WiFi suelen ser largas y difíciles de recordar, y nunca estás completamente protegido contra un posible ciberataque que podría permitir a un hacker bloquear tu acceso a tu hotspot.

PASS WIFI es un programa informático diseñado para que cualquiera pueda usarlo. Con esta herramienta, no necesitas ser experto en informática: incluso los principiantes pueden manejarla sin esfuerzo.

PASS WIFI desbloquea el acceso a cualquier red WiFi, independientemente de su nivel de seguridad, gracias a sus potentes algoritmos. Recupera fácilmente cualquier contraseña WiFi de bases de datos de redes, permitiéndote conectarte a internet desde cualquier lugar.

Usarlo es sencillo: solo sigue estos tres pasos fáciles:

Además, al descargar PASS WIFI por primera vez, obtienes una prueba gratuita de 30 días. Al final de este período de prueba, estarás satisfecho —lo cual está prácticamente garantizado— o recibirás un reembolso completo. Así que no hay razón para dudar.

¡Pruébalo ahora desde su sitio web oficial y olvídate de los problemas de conexión: https://www.passwordrevelator.net/es/passwifi

Lo peligroso es que si alguien tiene acceso a tu conexión a Internet, tú eres el responsable. La ley es muy clara al respecto: tú respondes por cualquier actividad ilícita. Si el hacker realiza actividades ilegales, como descargar películas, música o, peor aún, comunicarse con terroristas, tú serás considerado responsable. La policía rastreará la dirección IP de tu conexión y deberás demostrar tu inocencia ante la justicia. Para ello, en tu ordenador, ve a la pestaña «Red» y revisa la lista de dispositivos conectados. Si hay dispositivos conectados sin tu autorización, puedes revocarlos usando su dirección MAC.

Además, veamos un repaso de las técnicas alternativas que usan los ciberdelincuentes para hackear tu WiFi:

El keylogger suele ser clásico cuando alguien pretende hackear una red WiFi.

Cabe señalar simplemente que el keylogger pertenece a la categoría de spyware. Por lo tanto, es un programa malicioso cuyo uso está prohibido por ley. Su funcionamiento depende obviamente de su instalación en un dispositivo informático de la víctima.

Muy sencillamente, mediante rodeos. Si el hacker es alguien cercano a ti, podría intentar instalarlo manualmente accediendo a tu ordenador. Digamos que este es el método más fácil. Pero si se trata de alguien distante, intentará que lo instales tú mismo. Ya sea convenciéndote de instalarlo por cualquier motivo o atrapándote mediante métodos de phishing.

Como su nombre indica, el keylogger es un programa informático que permite a su usuario conocer todo lo que se escribe en el teclado de un dispositivo infectado. En otras palabras, si estás infectado por este tipo de programas, será fácil para el hacker recuperar tus credenciales de acceso y hackear tu WiFi. La única forma de evitar el hackeo mediante un keylogger es usar un teclado virtual. De hecho, tu ratón actuará como teclado; no se presionará ninguna tecla física, por lo que no habrá hackeo.

En el contexto del WiFi, el ataque de hombre en el medio destaca como uno de los métodos más efectivos.

En el ataque de hombre en el medio, el objetivo de los ciberdelincuentes es crear una barrera que adopte la forma de la plataforma objetivo del usuario. En otras palabras, consiste en hacerse pasar por el servidor o el dispositivo con el que el usuario desea comunicarse. Pero no basta con suplantar este terminal. La idea es actuar como puente. Claramente, el delincuente será el intermediario entre la red WiFi de su objetivo y el propio objetivo.

Es muy fácil de adivinar: si el usuario cree que se está conectando a su propio hotspot WiFi, intentará autenticar su conexión. Para ello, debe introducir la contraseña. Sin embargo, al hacerlo, el ciberdelincuente recibe toda esta información. Datos que pueden usarse en un proyecto de hackeo en perjuicio del usuario.

Existen varias formas de recuperar la contraseña de una red WiFi para conectarse sin necesidad de pasar por el propietario del WiFi. El método variará según el tipo de dispositivo, ya sea un ordenador o un smartphone.

Para un ordenador con Windows, sigue este procedimiento:

Para ordenadores con Mac OS, sigue este procedimiento:

En cuanto a los dispositivos Android, la técnica es mucho más sencilla:

Ve a «Configuración», luego a «Conexión». Luego haz clic en WiFi. Verás en la esquina superior derecha un código QR. Haz clic en el código QR y escanéalo. Te permitirá conectarte a la WiFi sin necesidad de conocer la contraseña.

Volvemos a la categoría de software malicioso, como el keylogger mencionado anteriormente. A diferencia del keylogger, el troyano puede ser mucho más fácil de instalar en un dispositivo objetivo. De hecho, tiene la capacidad de ocultarse detrás de una aplicación legítima que puede descargarse tanto de Google Play Store como de App Store. Incluso podría tratarse de una aplicación legítima que oculta su funcionalidad maliciosa. El troyano puede usarse entonces como spyware clásico. Es decir, el hacker puede extraer tus datos de acceso. Y puede ir mucho más allá de simplemente robar datos de inicio de sesión. También puede infectar toda la red WiFi y monitorear todo tu tráfico, así como el de las personas que usen la misma conexión.

Volvemos a una categoría mucho más simple que no requiere necesariamente un gran dominio del hacking.

Aunque la ingeniería social es una técnica antigua, hay que señalar que fue el año pasado cuando su uso aumentó significativamente en popularidad, especialmente con el hackeo de Twitter. La ingeniería social es, por tanto, un método que se basa fundamentalmente en las relaciones sociales, de ahí su nombre. En otras palabras, el hacker detrás de la ingeniería social buscará primero hacerse amigo tuyo. Cuando ya tengan suficiente confianza, intentará obtener información de carácter personal o técnico. Gracias a esta información recopilada, uno tiene la impresión de estar más involucrado en una manipulación que en un hackeo informático real. Sin embargo, está claro que esta técnica funciona realmente y ya ha demostrado su eficacia.

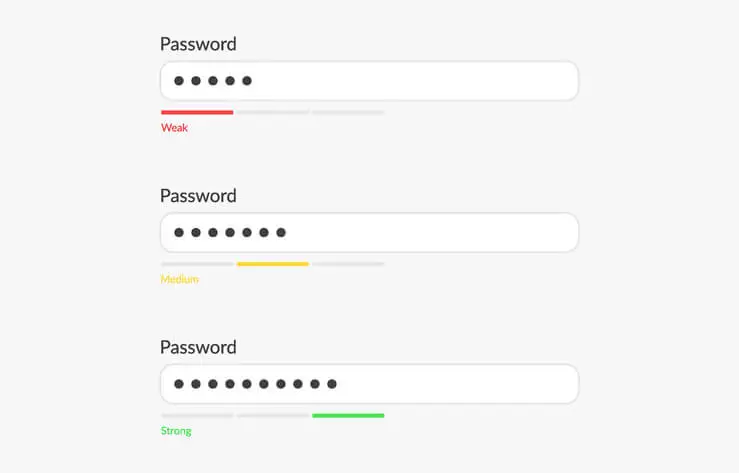

Aquí hablamos de una técnica que se usa mucho contra hotspots WiFi. Algunos hackers no tienen tiempo para realizar muchos procedimientos para descifrar la contraseña de una WiFi. ¿Entonces cómo lo hacen? Es muy sencillo. Usan software lo suficientemente sofisticado como para generar miles o incluso millones de combinaciones posibles de contraseñas. El objetivo es encontrar la contraseña mediante combinaciones aleatorias. Puede tardar 2 segundos, días, meses o años, dependiendo de la complejidad de la contraseña. Existe una variante mucho más organizada y menos aleatoria: el ataque de diccionario. El punto en común entre el ataque de diccionario y el descifrado clásico de contraseñas radica en el hecho de encontrar la contraseña correcta. La diferencia esencial es que el ataque de diccionario se basa en un conjunto de contraseñas o combinaciones recopiladas y almacenadas en un «diccionario». En otras palabras, aquí el hacker no crea nuevas combinaciones, solo prueba combinaciones que ya existen. Las ha recolectado de diferentes maneras: mediante scraping o aprovechando filtraciones de datos para obtener bases de datos expuestas, algo que no es raro en la industria.

Si tú eres quien usa un hotspot y necesitas mejorar tu seguridad, aquí tienes algunos consejos que podrían ayudarte a mantenerte seguro:

Una WiFi fácilmente detectable por todos puede ser atacada muy fácilmente… ¿Quién pensaría en hackear una WiFi que ni siquiera ve o de la que desconoce su existencia? Obviamente, una de las desventajas de esta alternativa será tener que introducir manualmente el nombre de la WiFi para permitir la conexión. Hay un aspecto particular que la necesidad de seguridad puede explicar y justificar: aceptar estas concesiones. Además, una vez conectado a la WiFi, simplemente tendrás que guardar la conexión para no tener que preocuparte demasiado.

La contraseña es la clave de la seguridad de tu WiFi; si está mal elaborada, es obvio que serás fácilmente hackeado. Por lo tanto, debes saber que mantener la contraseña predeterminada de tu hotspot es el peor error posible. Los ciberdelincuentes suelen estar atentos a este tipo de negligencia. Primero, cambia tu contraseña. Luego, no uses información personal para crear dicha contraseña. Sigue las reglas de buenas prácticas para crear una contraseña. Finalmente, si deseas mantener tu hotspot en secreto y seguro, no escribas la contraseña en trozos de papel que puedan quedar tirados en cualquier lugar.

En cuanto a la composición de la contraseña, deben evitarse fechas de nacimiento, cumpleaños o incluso números de teléfono o de cuentas bancarias. ¡Los ciberdelincuentes ya conocen este truco! Además, no uses el nombre de un ser querido o de tu hijo. Ignora tu privacidad, ya que es lo primero que los ciberdelincuentes buscarán para hackearte.

Ya sea un ordenador o un smartphone, debes pensar regularmente en su protección y seguridad. La vulnerabilidad puede provenir de donde menos lo esperas. Para evitar estar expuesto al malware mencionado anteriormente, como el keylogger o el troyano, debes evitar descargar cualquier aplicación. Tampoco debes usar aplicaciones provenientes de tiendas distintas a las oficiales, como Apple App Store y Google Play Store. Además, debes favorecer el uso de software antivirus para aumentar la seguridad de tu dispositivo. Nunca sabes exactamente cuándo estás infectado o no. Tener un programa de protección que se encargue de esto es fundamental y no debe descuidarse. Además, es importante realizar sus actualizaciones. Las actualizaciones te permitirán cerrar vulnerabilidades de seguridad descubiertas ya sea por el fabricante de tu dispositivo o por un editor de software que usas comúnmente. No seas descuidado con las actualizaciones y asegúrate de realizarlas a tiempo y sin demora. Finalmente, la seguridad de tu dispositivo informático no está completa si cualquiera puede acceder a él libremente. De hecho, debes asegurarte de que el acceso a tu smartphone u ordenador esté bloqueado. ¿Por qué? Dado que tendemos a guardar nuestras conexiones WiFi, no es raro que queden rastros de estas conexiones en nuestro dispositivo. Como mencionamos anteriormente, poder acceder fácilmente a tu terminal da ventaja a cualquiera que quiera hackear tu WiFi. Por lo tanto, bloquea el acceso a ellos. Usa una contraseña o un método de seguridad biométrica.

Los ciberdelincuentes usan varios métodos para engañarte y hacer que infectes tus dispositivos. También pueden usar enlaces. Por lo tanto, cuando recibas un mensaje con un enlace que te invita a realizar una acción sin que tú hayas iniciado nada, simplemente evita hacer clic en ese enlace. Si realmente quieres verificar qué hay detrás del enlace, intenta acceder directamente desde tu navegador.

Es importante que cambies la contraseña que te permite conectarte a tu hotspot WiFi con cierta regularidad. Esto se explica por una realidad muy evidente: las filtraciones de datos. No estamos inmunizados contra las filtraciones de datos, especialmente cuando la mayoría de ellas están fuera de nuestro control. Estas filtraciones pueden exponer nuestra información personal sin que ni siquiera lo sepamos. Es en este contexto que los hackers pueden usarla para hackearte. Por lo tanto, el mejor método es cambiar la contraseña regularmente para protegerte, ya que la anterior ya está comprometida.

Acceder a redes WiFi sin autorización es ilegal y punible por la ley en la mayoría de los países. Viola leyes de privacidad y seguridad.

Sí, PASS WIFI está diseñado para ser fácil de usar y puede ser utilizado por cualquier persona, independientemente de su experiencia en hacking. Incluso los principiantes pueden usarlo eficazmente.

PASS WIFI utiliza potentes algoritmos para descifrar automáticamente las contraseñas de redes WiFi. Los usuarios deben descargar e instalar el software, realizar una búsqueda de redes WiFi y seleccionar la red a la que desean conectarse. PASS WIFI proporciona la contraseña en pocos minutos.

Sí, PASS WIFI ofrece un período de prueba de 30 días para que los usuarios prueben el software. Si no están satisfechos, pueden solicitar un reembolso.

Si alguien obtiene acceso no autorizado a tu conexión a Internet, podrías ser considerado responsable de cualquier actividad ilegal realizada a través de ella. Es esencial proteger tu conexión para evitar consecuencias legales.

Para mejorar la seguridad de tu WiFi, considera reducir la visibilidad de tu red, crear contraseñas seguras, cambiarlas regularmente, evitar enlaces sospechosos y proteger tus dispositivos con software de seguridad.