Invadir senhas de WiFi

Aqui você encontrará muitas dicas para invadir senhas de WiFi

Invadir senhas de WiFi

Aqui você encontrará muitas dicas para invadir senhas de WiFi

Os proprietários de roteadores WiFi ou pontos de acesso podem permitir acesso gratuito ao seu WiFi sem código ou qualquer proteção, mas com que finalidade? Por generosidade? É possível, mas também para poder invadir todo o seu conteúdo e espioná-lo!

Assim que um computador ou smartphone está conectado a uma rede, ele fica visível para todos os outros dispositivos conectados. É importante ter um bom firewall para que nenhuma pessoa indesejada entre no seu espaço privado. Mas isso não é tudo: se uma rede é privada e, portanto, protegida por um código de acesso, é possível quebrar essa proteção.

Hackers usam técnicas para invadir um código de WiFi. Eles usam analisadores de pacotes que simulam uma conexão e, em seguida, testam uma infinidade de combinações possíveis e inimagináveis. Apenas 3 minutos para quebrar o WiFi. Útil quando precisam de acesso à internet de emergência para enviar um e-mail.

Como você procede quando deseja acessar um WiFi protegido por uma senha que não possui? Talvez use alguns dos truques que já mencionamos acima?

Se você não é um especialista em hacking, temos algo que pode interessá-lo. De fato, as senhas de WiFi geralmente são longas e difíceis de lembrar — e você nunca está totalmente protegido contra um possível ataque cibernético que possa permitir que um hacker bloqueie seu acesso ao seu hotspot.

O PASS WIFI é um programa de software projetado para que qualquer pessoa possa usar. Com esta ferramenta, você não precisa ser um especialista em informática — até mesmo iniciantes podem operá-la sem esforço.

O PASS WIFI desbloqueia o acesso a qualquer rede WiFi, independentemente do seu nível de segurança, graças aos seus poderosos algoritmos. Ele recupera facilmente qualquer senha de WiFi de bases de dados de redes, permitindo que você se conecte à internet de qualquer lugar.

É importante observar que este software é fácil de usar em qualquer plataforma. De fato, é compatível com todos os sistemas operacionais, então você pode executá-lo no seu smartphone, computador ou tablet.

Usá-lo é simples — basta seguir estas três etapas fáceis:

Além disso, ao baixar o PASS WIFI pela primeira vez, você recebe um teste gratuito de 30 dias. Ao final desse período de teste, você estará satisfeito — o que é praticamente garantido — ou receberá um reembolso integral. Portanto, não há motivo para hesitar.

Experimente agora no site oficial e diga adeus aos problemas de conexão: https://www.passwordrevelator.net/pt/passwifi

O que é perigoso é que, se alguém tiver acesso à sua conexão à internet, você será o responsável por isso. A lei é muito clara quanto a isso: os abusos são de sua responsabilidade. Se o hacker fizer coisas ilegais, como baixar filmes, músicas ou, pior ainda, se comunicar com terroristas, você será responsabilizado. A polícia rastreará o endereço IP da sua conexão e caberá a você provar sua boa-fé perante a justiça, demonstrando que não tem nada a ver com isso. Para isso, no seu computador, vá até a aba "Rede" e verifique a lista de dispositivos conectados. Se houver dispositivos conectados sem seu conhecimento, você pode revogá-los usando o endereço MAC.

Além disso, vamos dar uma olhada nas técnicas alternativas usadas por cibercriminosos para invadir seu WiFi:

O keylogger é normalmente clássico quando alguém pretende invadir uma rede WiFi.

Deve-se notar simplesmente que o keylogger pertence à categoria de spyware. Trata-se, portanto, de um programa malicioso cujo uso é proibido por lei. Seu funcionamento depende obviamente da sua instalação num dispositivo informático da vítima.

Muito simplesmente por meios indiretos. Se o hacker for alguém próximo a você, poderá tentar instalá-lo manualmente ao pegar seu computador. Digamos que este é o método mais fácil. Mas se for alguém à distância, certamente tentará convencê-lo a instalá-lo sozinho. Ou convencendo-o a instalá-lo por qualquer motivo, ou usando métodos de phishing para enganar sua conexão.

Como o próprio nome sugere, o keylogger é um programa de computador que permite ao seu utilizador saber tudo o que é digitado no teclado de um terminal infectado. Por outras palavras, se você estiver contaminado por este tipo de programa, será fácil para o hacker recuperar suas credenciais de login e invadir seu WiFi. A única forma de contornar a invasão por um keylogger é usar um teclado virtual. De fato, o mouse será seu teclado; nenhuma tecla física será pressionada, logo, nenhuma invasão ocorrerá.

No contexto do WiFi, o ataque man-in-the-middle destaca-se como um dos métodos mais eficazes.

No ataque man-in-the-middle, o objetivo dos cibercriminosos é criar uma barreira que assumirá a forma da plataforma alvo do utilizador. Por outras palavras, trata-se de fingir ser o servidor de computador ou o terminal com o qual o utilizador deseja comunicar. Mas não basta fingir ser esse terminal. A ideia é atuar como uma ponte. Claramente, o criminoso será o intermediário entre a rede WiFi do alvo e o próprio alvo.

Isso é muito fácil de adivinhar: se o utilizador acredita que está se conectando ao seu próprio hotspot WiFi, tentará autenticar a conexão. Para isso, deverá inserir a senha. No entanto, ao fazer isso, é o cibercriminoso que recebe todas essas informações. Dados que podem ser usados num projeto de invasão em detrimento do utilizador.

Existem várias formas de recuperar a senha de uma rede WiFi para se conectar sem sequer passar pelo proprietário do WiFi. O método varia conforme o tipo de dispositivo, seja um computador ou um smartphone.

Para um computador com Windows, siga este procedimento:

Para computadores com Mac OS, siga este procedimento:

Quanto aos dispositivos Android, a técnica é muito mais simples:

Vá em "Configurações", depois em "Conexão". Em seguida, clique em WiFi. Você verá, no canto superior direito, um código QR. Clique no código QR e digitalize-o. Isso permitirá que você se conecte ao WiFi sem precisar sequer da senha.

Estamos voltando à categoria de softwares maliciosos, como o keylogger mencionado anteriormente. Ao contrário do keylogger, o cavalo de Troia pode ser muito mais fácil de instalar num dispositivo-alvo. De fato, ele tem a capacidade de se esconder atrás de uma aplicação legítima que pode ser baixada tanto da Google Play Store quanto da App Store. Pode até ser basicamente uma aplicação legítima que esconde funcionalidades maliciosas. O cavalo de Troia pode então ser usado como um spyware clássico. Ou seja, o hacker pode extrair seus dados de login. E pode ir muito além de simplesmente roubar dados de login. Também pode infectar toda a rede WiFi e monitorar todo o seu tráfego e o das pessoas que usarem a internet desse mesmo hotspot.

Estamos voltando a uma categoria muito mais simples, que não exige necessariamente um grande domínio de hacking.

Embora a engenharia social seja uma técnica antiga, deve-se dizer que foi no ano passado que sua popularidade aumentou significativamente, especialmente com o caso de invasão do Twitter. A engenharia social é, portanto, um método que se baseia essencialmente nas relações sociais, daí o seu nome. Por outras palavras, o hacker que está por trás da engenharia social tentará primeiro fazer amizade com você. Quando estiverem próximos o suficiente, ele buscará obter informações de natureza pessoal ou técnica. Graças a essas informações coletadas, tem-se a impressão de estar mais envolvido numa manipulação do que numa invasão informática real. No entanto, é claro que essa técnica funciona muito bem e já provou sua eficácia.

Estamos falando aqui de uma técnica muito usada contra hotspots WiFi. Alguns hackers não têm tempo para realizar muitos procedimentos para invadir a senha de um WiFi. Então, como eles fazem? É muito simples. Usam softwares sofisticados o suficiente para gerar milhares ou até milhões de combinações possíveis de senhas. O objetivo é encontrar a senha através de combinações aleatórias. Pode levar 2 segundos, dias, meses ou anos, dependendo da complexidade da senha. Existe uma variante mais organizada e menos aleatória chamada ataque de dicionário. Os pontos em comum entre o ataque de dicionário e a quebra clássica de senhas residem no fato de ambos buscarem encontrar a senha correta. A diferença é essencialmente que o ataque de dicionário baseia-se num conjunto de senhas ou combinações coletadas e armazenadas num "dicionário". Por outras palavras, aqui o hacker não cria novas combinações; apenas testa combinações que já existem. Ele as coletou de diferentes formas, seja por scraping ou aproveitando vazamentos de dados para coletar bases de dados expostas — o que, obviamente, não é incomum na indústria.

Se você é quem usa um hotspot e precisa melhorar sua segurança, aqui estão algumas dicas que podem ajudá-lo a permanecer seguro:

Um WiFi facilmente detectável por todos pode ser alvo e muito facilmente, aliás... Pois quem pensaria em invadir um WiFi que nem vê ou do qual desconhece a existência? Obviamente, uma das desvantagens dessa alternativa será ter que inserir manualmente o nome do WiFi para permitir a conexão. Há uma coisa bastante particular: a necessidade de segurança pode explicar e justificar que você aceite essas concessões. Além disso, já estando conectado ao WiFi, basta salvar a conexão para não ter muito trabalho.

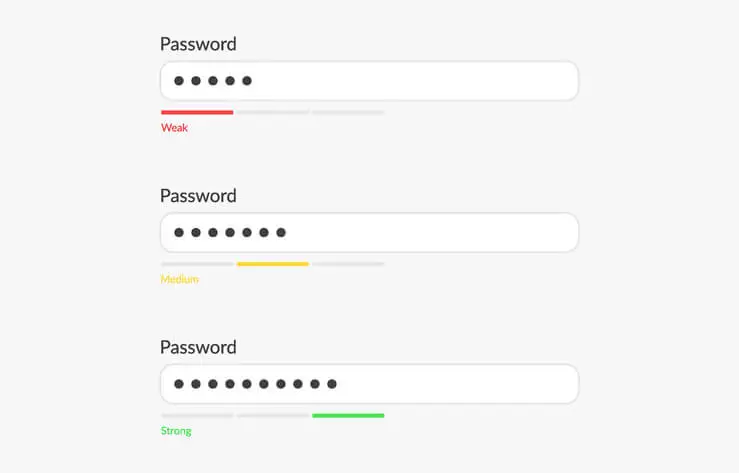

A senha é a chave da segurança do seu WiFi. Se for mal elaborada, é óbvio que você será facilmente invadido. Portanto, saiba que manter a senha padrão do seu hotspot é o pior erro possível. Cibercriminosos costumam estar atentos a esse tipo de negligência. Primeiro, altere sua senha. Depois, não pense em usar suas informações pessoais para compô-la. Siga as boas práticas de criação de senhas. Por fim, se quiser manter seu hotspot secreto e seguro, não escreva a senha em pedaços de papel que possam ficar espalhados por aí.

Quanto à composição da senha, devem ser evitadas datas de nascimento, aniversários ou até números de telefone ou de contas bancárias. Cibercriminosos já conhecem esse truque! Além disso, não use o nome de um ente querido ou do seu filho. Ignore sua privacidade, pois é a primeira coisa que os cibercriminosos procurarão para invadi-lo.

Seja um computador ou um smartphone, você deve pensar regularmente na sua proteção e segurança. A vulnerabilidade pode vir de onde menos se espera. Para evitar ser exposto aos malwares mencionados acima, como keylogger ou cavalo de Troia, evite baixar qualquer aplicação. Também não use aplicações provenientes de lojas diferentes das mais oficiais, ou seja, Apple App Store e Google Play Store. Além disso, dê preferência ao uso de softwares antivírus para aumentar a segurança do seu dispositivo. Afinal, não podemos saber exatamente quando estamos infectados ou não. Ter um programa de proteção que possa garantir isso é essencial e não deve ser negligenciado. Além disso, é importante executar as atualizações. As atualizações permitem fechar vulnerabilidades de segurança descobertas pelo fabricante do seu dispositivo ou por um editor de software que você costuma usar. Não seja descuidado com as atualizações e faça-as pontualmente, sem atrasos. Por fim, a segurança do seu dispositivo informático não está completa se qualquer pessoa puder acessá-lo livremente. De fato, você deve garantir que o acesso ao seu smartphone ou computador esteja bloqueado. Por que razão, você acha? Sabendo que tendemos a salvar nossas conexões WiFi, não é incomum que restos dessas conexões permaneçam no dispositivo. Como mencionamos acima, ter fácil acesso ao seu terminal dá vantagem a qualquer pessoa que queira invadir seu WiFi. Portanto, bloqueie o acesso a eles. Use uma senha ou um método biométrico de segurança.

Existem vários métodos usados por cibercriminosos para enganá-lo e infectar seus dispositivos. Eles também podem usar links. Portanto, quando receber uma mensagem com um link que o convida a realizar uma atividade sem que você tenha iniciado nada, simplesmente evite clicar nesse link. Se realmente quiser verificar o que há por trás do link, tente acessá-lo diretamente pelo seu navegador.

É importante que você altere com alguma frequência a senha que permite conectar-se ao seu hotspot WiFi com segurança. Isso se explica por uma realidade muito óbvia: vazamentos de dados. Não estamos imunes a vazamentos de dados, especialmente quando a maioria desses vazamentos está além do nosso controle. Vazamentos podem expor nossas informações pessoais sem que sequer saibamos. É nesse contexto que hackers podem usá-las para invadi-lo. Portanto, o melhor método é alterar regularmente a senha para se proteger, já que a antiga já está comprometida.

Invadir redes WiFi sem autorização é ilegal e punível por lei na maioria dos países. Viola leis de privacidade e segurança.

Sim, o PASS WIFI foi projetado para ser fácil de usar e pode ser utilizado por qualquer pessoa, independentemente do seu conhecimento em hacking. Até mesmo iniciantes podem usá-lo eficazmente.

O PASS WIFI é compatível com todos os sistemas operacionais, incluindo smartphones, computadores e tablets.

O PASS WIFI usa algoritmos poderosos para decifrar automaticamente senhas de redes WiFi. Os utilizadores precisam baixar e instalar o software, realizar uma pesquisa de redes WiFi e selecionar a rede à qual desejam se conectar. O PASS WIFI fornece então a senha em poucos minutos.

Sim, o PASS WIFI oferece um período de teste de 30 dias para que os utilizadores testem o software. Se não ficarem satisfeitos, podem solicitar um reembolso.

Se alguém obtiver acesso não autorizado à sua conexão à internet, você poderá ser responsabilizado por quaisquer atividades ilegais realizadas através dela. É essencial proteger sua conexão para evitar consequências legais.

Para aumentar a segurança do WiFi, considere reduzir a visibilidade da sua rede, criar senhas fortes, alterar senhas regularmente, evitar links suspeitos e proteger seus dispositivos com softwares de segurança.