¿Hackear la contraseña de GMail?

¡Algunos consejos de los hackers!

¿Hackear la contraseña de GMail?

¡Algunos consejos de los hackers!

GMail es el servicio de correo electrónico más utilizado del mundo. Es importante que sepas por qué los hackers pueden vulnerar la integridad de tu cuenta en cualquier momento.

Resulta muy difícil para todos los usuarios de GMail recordar sus contraseñas. Tienen tantas en distintos sitios que es casi imposible retenerlas todas. Por esta razón, los hackers encuentran mucho más fácil descifrar las contraseñas de cuentas de GMail y acceder a nuestra privacidad.

Todos somos vulnerables. Por cierto, contraseñas como "12345" siguen siendo tan populares como siempre. Nuestra vida actual exige un mínimo de protección; nuestra vida digital debe mantener un mínimo de privacidad.

Cada día, los hackers desarrollan nuevas técnicas de hackeo para eludir la seguridad de GMail. Hay artículos que explican que un hacker puede descifrar fácilmente una contraseña de GMail; esto también puede aplicarse a tu cuenta. Utilizan una gran variedad de pequeños programas, como la fuerza bruta. Realizan múltiples combinaciones y pruebas hasta que logran descifrar la contraseña. Otros métodos, como crear redes WiFi falsas, tienen como único objetivo capturar el tráfico de Internet. Así, la contraseña queda registrada con total seguridad.

Lo que debes saber es que, cuando los hackers atacan sistemas de seguridad, incluso los más complejos como GMail, suelen hacerlo desde un ordenador sencillo. Contrariamente a la creencia popular, no usan un ordenador súper moderno de última generación. Su principal herramienta es Internet, que utilizan únicamente como fuente de información, la cual luego emplean en tu contra. Es una espada de doble filo: Internet es una herramienta magnífica que ayuda a miles de millones de personas en todo el mundo, pero también constituye una reserva extraordinaria para los hackers. Estos disponen de sus propios canales para distribuir software pirateado que intercambian entre sí.

Google afirma ofrecer una buena protección a sus usuarios de GMail. Esto es completamente falso. GMail es un correo electrónico, ¡no una caja fuerte digital!

El cliente de correo de Google es utilizado por millones de personas en todo el mundo. Con la expansión de Android y la facilidad para crear una cuenta de GMail, ha llegado a ser casi obligatorio tener una dirección de correo alojada por el gigante de Mountain View. Esto significa, en particular, que existe una enorme cantidad de datos almacenados en esta plataforma. Al igual que nosotros, los hackers lo saben y pretenden aprovecharse de ello.

Además, el hackeo suele ser iniciado por familiares que desean saber qué hace su contacto al iniciar sesión en el correo. Pueden ser padres vigilando a sus hijos o una pareja controlando a su pareja.

Lo que hace aún más peligroso el hackeo de tu cuenta de GMail son las redes sociales. De hecho, nuestras cuentas en redes sociales están vinculadas a nuestras direcciones de correo electrónico. Esto significa que, si un hacker logra secuestrar tu cuenta de GMail, tus cuentas en línea vinculadas a esa dirección de correo serán vulnerables para él.

Según los objetivos y los medios disponibles, cada persona utiliza técnicas adaptadas a la situación. A continuación, te presentamos algunos métodos que debes conocer y que pueden usarse para hackear una cuenta de GMail:

utilizando PASS BREAKER.

PASS BREAKER es una herramienta potente que descifra fácilmente una contraseña de GMail. Basta con introducir una dirección de correo electrónico y mostrará la contraseña correspondiente. ¿Cómo? Mediante un algoritmo avanzado que accede directamente a las bases de datos internas de contraseñas.

Ahora puedes descargar PASS BREAKER y empezar a descifrar la contraseña de una cuenta de GMail.

Visita el sitio web oficial para acceder a PASS BREAKER.

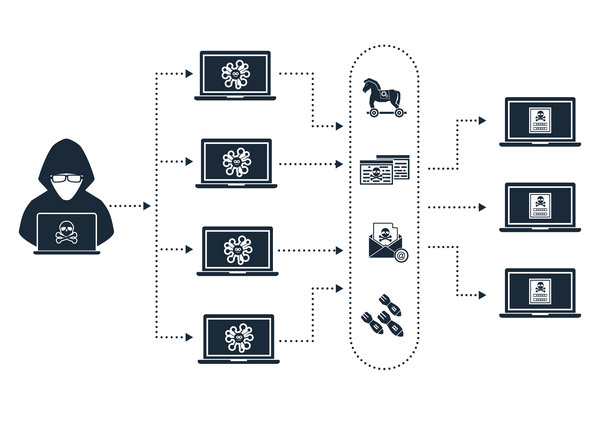

Por lo general, las botnets se utilizan para la minería de criptomonedas o para ataques de piratería a gran escala basados en ransomware, por ejemplo. Sin embargo, no se debe descartar la posibilidad de que se utilicen para robar tus credenciales de GMail. Dado que GMail es un espacio estratégico de comunicación web, todos los medios son válidos para acceder a él. Las botnets son un conjunto de ordenadores y dispositivos informáticos interconectados (smartphones, objetos conectados, etc.). Este tipo de red se configura con el objetivo de generar una gran potencia informática al fusionar cada dispositivo individualmente, y esto, por supuesto, en detrimento de los propietarios de los dispositivos afectados. Cuando el malware que permite esta interconexión se instala en un terminal, puede actuar como un troyano y extraer los datos de ese dispositivo. Por esta razón, las botnets pueden usarse en tu contra en el contexto del hackeo de una cuenta de GMail.

El grabador de pantalla, como su nombre indica en inglés, es un programa malicioso capaz de espiar la pantalla de tu terminal y enviarla a su operador. Tal como sugiere su nombre, registra todo lo que se hace en la pantalla del dispositivo. Imagina que, al iniciar sesión en tu cuenta de GMail, todo lo que haces queda registrado. El hacker podrá entonces conocer qué información utilizas para realizar con éxito esta conexión.

Anteriormente hablamos de este programa informático que graba la pantalla y asegura que todo lo que sucede en el smartphone u ordenador se transmita visualmente al operador malicioso. El keylogger funciona de manera similar, pero este software está más especializado en registrar las pulsaciones de teclas. El keylogger es un programa malicioso que permite a un hacker saber qué escribes desde el teclado de tu terminal. Por lo tanto, si estás infectado con un keylogger, tu contraseña estará a merced de los hackers. Sin embargo, primero debes instalarlo en tu dispositivo. En este contexto, los hackers suelen utilizar:

El ataque por diccionario es una técnica que busca la contraseña probando varias combinaciones posibles almacenadas en una base de datos llamada diccionario. El hacker utilizará software malicioso que analizará automáticamente la base de datos que posee. Este análisis de toda la información almacenada en los diccionarios se aplica de forma automática para encontrar la contraseña correcta y ejecutarla automáticamente al iniciar sesión.

Todas estas combinaciones utilizadas para iniciar el ataque por diccionario suelen tener su origen en:

Este ataque se utiliza ampliamente en redes sociales con el objetivo de desviar la atención de los usuarios. Funciona de manera muy similar al phishing. Sin embargo, en este caso no es necesario hacer clic en un enlace. Puedes ser víctima de clickjacking simplemente al hacer clic en una imagen o incluso en un botón de "me gusta". De hecho, es muy difícil detectar este método de hackeo. El usuario simplemente debe confiar en su intuición cuando se encuentra en este tipo de situaciones.

Los ataques de fuerza bruta forman parte del hacking informático y consisten en que el hacker fuerce la conexión a una cuenta o acceso intentando múltiples combinaciones de credenciales hasta que el sistema valida la propuesta correcta.

El principio de este ataque es sencillo: gracias a un software automatizado, el hacker probará diferentes combinaciones una por una. Estas combinaciones se generan siguiendo algoritmos lógicos bien definidos. Por ejemplo, el sistema utilizado puede realizar análisis en orden alfabético. También puede hacerlo en orden ascendente o descendente según los números contenidos en la contraseña. Asimismo, puede utilizar letras totalmente aleatorias para evitar que las medidas de protección implementadas en ciertos sistemas de conexión, como una barrera, interrumpan el ataque. En ese caso, los hackers pueden optar por combinaciones aleatorias. Para maximizar las posibilidades de éxito de este ciberataque, los hackers suelen combinar el ataque de fuerza bruta con el ataque por diccionario o el ataque con tablas arcoíris, que son variantes del primero.

Es una técnica que forma parte del criptoanálisis puro. Consiste simplemente en convertir los sonidos y vibraciones emitidos por un dispositivo determinado, ya sea informático, analógico o mecánico (criptoprocesador, rotores, teclado de ordenador, etc.). Pero la implementación de esta técnica requiere, por supuesto, que el hacker disponga de un buen equipo. De hecho, debe contar con receptores, analizadores de sonido y cierto software criptográfico.

Debes saber que la criptografía acústica surgió durante la Segunda Guerra Mundial. Se trata de un hackeo que estaba muy adelantado a su tiempo.

No se trata estrictamente de hacking, ya que puede utilizarse fuera del mundo de Internet. La ingeniería social es, ante todo, manipulación. Es un método que permite a alguien en quien confías recopilar información útil para utilizarla en tu contra. No todos en las redes sociales son honestos. Sin embargo, en algunos grupos públicos o privados, las interacciones llevan a forjar vínculos. Si hay algo que debes recordar de estos intercambios en dichos grupos e incluso en redes sociales, es que siempre habrá personas que intentarán aprovecharse de tu descuido para intentar hackearte. A menudo, cuando necesitan información, te presionarán para que se la proporciones. Por lo tanto, sería interesante evitar publicar demasiados datos que tengan una relación directa o incluso indirecta con tu vida privada o profesional. Evita responder a publicaciones que pidan tu edad o fecha de nacimiento. Lo mismo ocurre con el intercambio de mensajes privados con personas que no conoces físicamente.

Cuando olvidas tu contraseña, puedes recuperarla iniciando un procedimiento de restablecimiento. Esto es bastante sencillo y conveniente; sin embargo, también puede utilizarse en tu contra. De hecho, si el hacker inicia la recuperación de la contraseña y dispone de cierta información personal sobre ti, podrá elegir una nueva contraseña que le permitirá tomar el control de tu cuenta de GMail. En este contexto, primero necesitará tener acceso a tu teléfono, ya que al restablecer la contraseña se envía un SMS con un código de restablecimiento que permite al hacker completar el procedimiento. Pero tener tu número de teléfono ya no es un problema. Basta con utilizar la técnica de secuestro de tarjeta SIM, conocida como SIM Swap. Consiste en llamar a la compañía telefónica haciéndose pasar por el propietario del número y solicitar la transferencia del número a otra tarjeta SIM. Cuando el hacker completa este procedimiento, restablecer una contraseña de GMail será pan comido para él.

Existen muchas técnicas utilizadas para hackearte, pero ¿qué hay de los métodos para protegerte? Primero, debes entender una cosa: la seguridad de tu cuenta de Gmail es tu responsabilidad personal. La disciplina es esencial frente al cibercrimen. Ninguna protección es infalible; la seguridad absoluta es imposible. Como dice el refrán: "si es digital, se puede hackear". Por lo tanto, aquí tienes algunos métodos clave que debes considerar seriamente en tu estrategia de seguridad personal:

El hackeo de GMail es, lamentablemente, bastante común debido a los diversos métodos empleados por los hackers, como los ataques de fuerza bruta, la ingeniería social y los keyloggers.

Aunque GMail implementa medidas de seguridad, ningún sistema es completamente infalible. Los usuarios también deben tomar medidas adicionales para proteger sus cuentas.

Las técnicas de hackeo comunes incluyen ataques de fuerza bruta, phishing, keyloggers e ingeniería social.

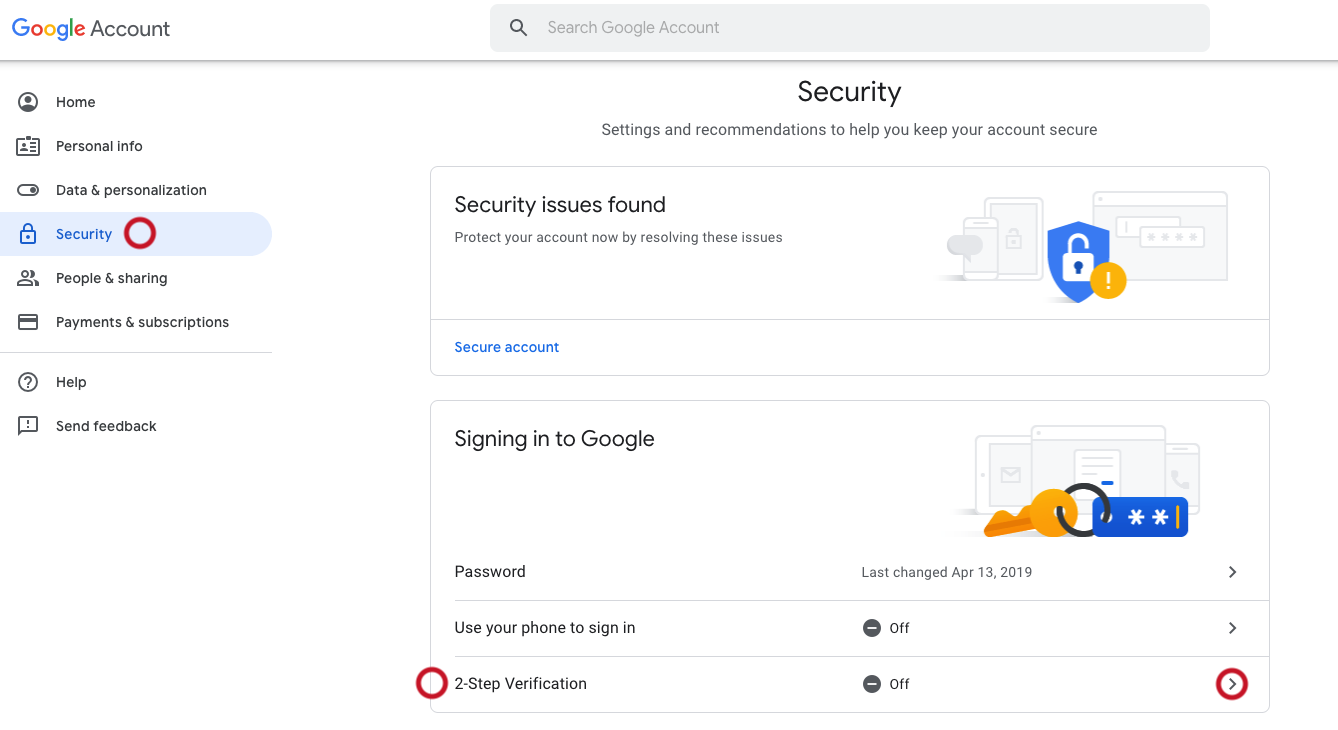

Los usuarios pueden proteger sus cuentas de GMail mediante el uso de contraseñas fuertes y únicas, activando la autenticación en dos pasos, actualizando regularmente el software y teniendo cuidado con los correos o enlaces sospechosos.

Sí, usar una VPN puede mejorar tu seguridad en línea al cifrar tu conexión a Internet y ocultar tu dirección IP, lo que dificulta que los hackers intercepten tus datos.

Si sospechas actividad no autorizada en tu cuenta de GMail, cambia inmediatamente tu contraseña, revisa la configuración de tu cuenta en busca de cambios y denuncia cualquier actividad sospechosa a Google.