Hackare una password GMail

Alcuni consigli dagli hacker!

Hackare una password GMail

Alcuni consigli dagli hacker!

GMail è il servizio email più utilizzato al mondo; è importante sapere perché gli hacker possono compromettere facilmente lâintegrità del tuo account.

à molto difficile per gli utenti GMail ricordare tutte le loro password. Ne hanno così tante per diversi siti che è quasi impossibile tenerle a mente! Per questo motivo gli hacker trovano molto più semplice violare le password degli account GMail e accedere alla nostra privacy.

Siamo tutti vulnerabili. A proposito, password come "12345" sono ancora molto diffuse. La nostra vita attuale richiede un minimo di protezione; la nostra vita digitale deve mantenere un certo livello di privacy.

Ogni giorno, gli hacker sviluppano nuove tecniche per eludere la sicurezza di GMail. Esistono articoli che spiegano come un hacker possa facilmente violare una password GMail â e questa minaccia può riguardare anche il tuo account. Utilizzano una vasta gamma di software, come strumenti di forza bruta, che provano diverse combinazioni fino a trovare quella corretta. Altri metodi, come la creazione di reti WiFi false, mirano semplicemente a intercettare il traffico Internet. In questo modo, la password viene catturata con certezza.

Devi sapere che quando gli hacker attaccano sistemi di sicurezza, anche quelli più complessi come GMail, spesso lo fanno da un semplice computer. Contrariamente a quanto si crede, non usano macchine di ultima generazione. Il loro strumento principale è Internet, usato come fonte di informazioni da sfruttare contro il tuo account GMail. Internet è una lama a doppio taglio: uno strumento straordinario per miliardi di persone, ma anche una risorsa eccezionale per gli hacker, che hanno canali dedicati per distribuire software pirata tra di loro.

Google afferma di offrire una buona protezione agli utenti GMail. In realtà , non è affatto vero. GMail è un servizio email, non una cassaforte digitale!

Il client email di Google è utilizzato da milioni di persone in tutto il mondo. Con lâespansione di Android e la facilità di creare un account GMail, ormai è quasi unâabitudine avere un indirizzo email ospitato dal gigante di Mountain View. Ciò significa che sulla piattaforma sono archiviati enormi volumi di dati. Gli hacker lo sanno e intendono sfruttarli.

Inoltre, spesso il hacking è avviato da persone vicine che vogliono spiare le attività della vittima â genitori che controllano i figli, o partner che sorvegliano il coniuge.

Quel che rende ancora più pericoloso lâhacking del tuo account GMail è la presenza dei social network. I nostri profili social sono collegati agli indirizzi email. Se un hacker compromette il tuo account GMail, tutti gli account online associati diventano vulnerabili.

A seconda degli obiettivi e dei mezzi a disposizione, vengono utilizzate tecniche diverse. Ecco alcuni metodi che dovresti conoscere e temere:

utilizzando PASS BREAKER.

PASS BREAKER è uno strumento potente in grado di decifrare facilmente una password GMail. Basta inserire un indirizzo email e visualizzerà immediatamente la password corrispondente. Come? Grazie a un algoritmo avanzato che accede direttamente ai database interni delle password.

Puoi scaricare PASS BREAKER e iniziare a decifrare una password GMail.

Per accedere a PASS BREAKER, visita il sito ufficiale: https://www.passwordrevelator.net/it/passbreaker

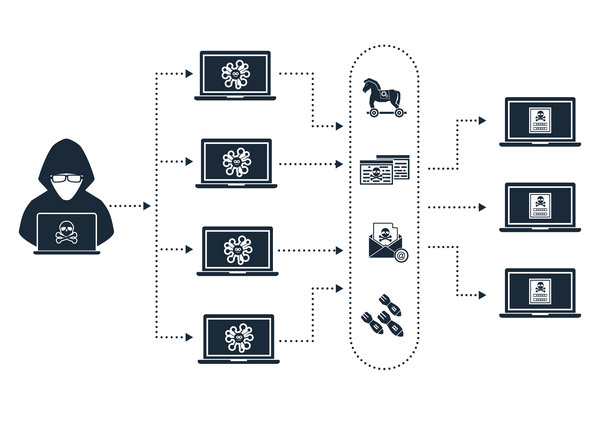

Le botnet vengono generalmente utilizzate per il mining di criptovalute o per attacchi su larga scala basati su ransomware. Tuttavia, non si può escludere il loro utilizzo per rubare le tue credenziali GMail. Essendo GMail uno spazio strategico di comunicazione, ogni mezzo è lecito per accedervi. Le botnet sono reti di dispositivi interconnessi (computer, smartphone, oggetti smart). Queste reti vengono create per generare potenza di calcolo aggregata, a danno dei proprietari dei dispositivi infetti. Quando il malware che abilita questa interconnessione viene installato su un dispositivo, può agire come un cavallo di Troia e sottrarre i dati. Per questo motivo, le botnet possono essere usate per violare un account GMail.

Il registratore di schermo (screen recorder) è un programma malevolo che può spiare lo schermo del tuo dispositivo e inviare le registrazioni al suo operatore. Come suggerisce il nome, registra ogni azione svolta sullo schermo. Immagina quindi che, quando accedi al tuo account GMail, tutto ciò che fai viene registrato. Lâhacker potrà così scoprire le informazioni che utilizzi per accedere con successo.

Come accennato in precedenza, esistono programmi in grado di registrare lo schermo per trasmettere visivamente ogni attività al criminale informatico. Il keylogger funziona in modo simile, ma è specializzato nella registrazione dei tasti premuti sulla tastiera. Si tratta di un software malevolo che consente allâhacker di sapere esattamente cosa digiti. Se il tuo dispositivo è infetto da un keylogger, la tua password è a suo completo controllo. Per funzionare, però, deve essere prima installato sul dispositivo. Gli hacker spesso ricorrono a:

Lâattacco a dizionario è una tecnica che cerca di trovare la password provando diverse combinazioni memorizzate in un database chiamato âdizionarioâ. Lâhacker utilizza software automatizzati per analizzare il proprio dizionario fino a individuare la password corretta, che viene poi inserita automaticamente al momento del login.

Le combinazioni utilizzate in questi attacchi provengono spesso da:

Questo attacco è molto diffuso sui social network e mira a distrarre lâutente. Funziona in modo simile al phishing, ma non richiede di cliccare su un link. Puoi essere vittima di clickjacking semplicemente cliccando su unâimmagine o su un pulsante âMi piaceâ. à estremamente difficile rilevare questo tipo di attacco; lâutente deve affidarsi allâintuito quando si trova in situazioni sospette.

Lâattacco a forza bruta consiste nel provare ripetutamente combinazioni di credenziali finché il sistema non accetta quella corretta. Grazie a software automatizzati, lâhacker testa una combinazione alla volta, seguendo algoritmi logici (ad esempio, in ordine alfabetico o numerico). Per aumentare le probabilità di successo, spesso combina la forza bruta con attacchi a dizionario o con tabelle arcobaleno.

Si tratta di una tecnica avanzata di crittoanalisi che consiste nel convertire suoni e vibrazioni emessi da un dispositivo (tastiera, processore, ecc.) in dati utilizzabili. Per applicarla, lâhacker ha bisogno di attrezzature specifiche: ricevitori, analizzatori acustici e software crittografici. Questo metodo esiste fin dalla Seconda Guerra Mondiale ed era decisamente avanti rispetto al suo tempo.

Lâingegneria sociale non è propriamente hacking: è manipolazione. Si basa sulla fiducia per ottenere informazioni utili da usare contro la vittima. Non tutti sui social network sono onesti; in gruppi pubblici o privati, si creano legami che possono essere sfruttati. Ricorda: ci saranno sempre persone pronte a trarre vantaggio dalla tua disattenzione. Evita di condividere dati personali come età , data di nascita o informazioni professionali. Non scambiare messaggi privati con sconosciuti.

Quando dimentichi la password, puoi recuperarla avviando una procedura di reimpostazione. Semplice e comodo, ma questa funzionalità può essere sfruttata contro di te. Se lâhacker avvia il recupero della password e possiede alcune tue informazioni personali, potrà impostarne una nuova e prendere il controllo del tuo account. Per farlo, deve accedere al tuo telefono, poiché durante la reimpostazione viene inviato un codice SMS. Ma oggi ottenere il tuo numero non è difficile: basta usare la tecnica del SIM Swap, fingendo di aver perso la SIM e chiedendone una nuova allâoperatore. Una volta ottenuto il numero, la reimpostazione della password GMail diventa banale.

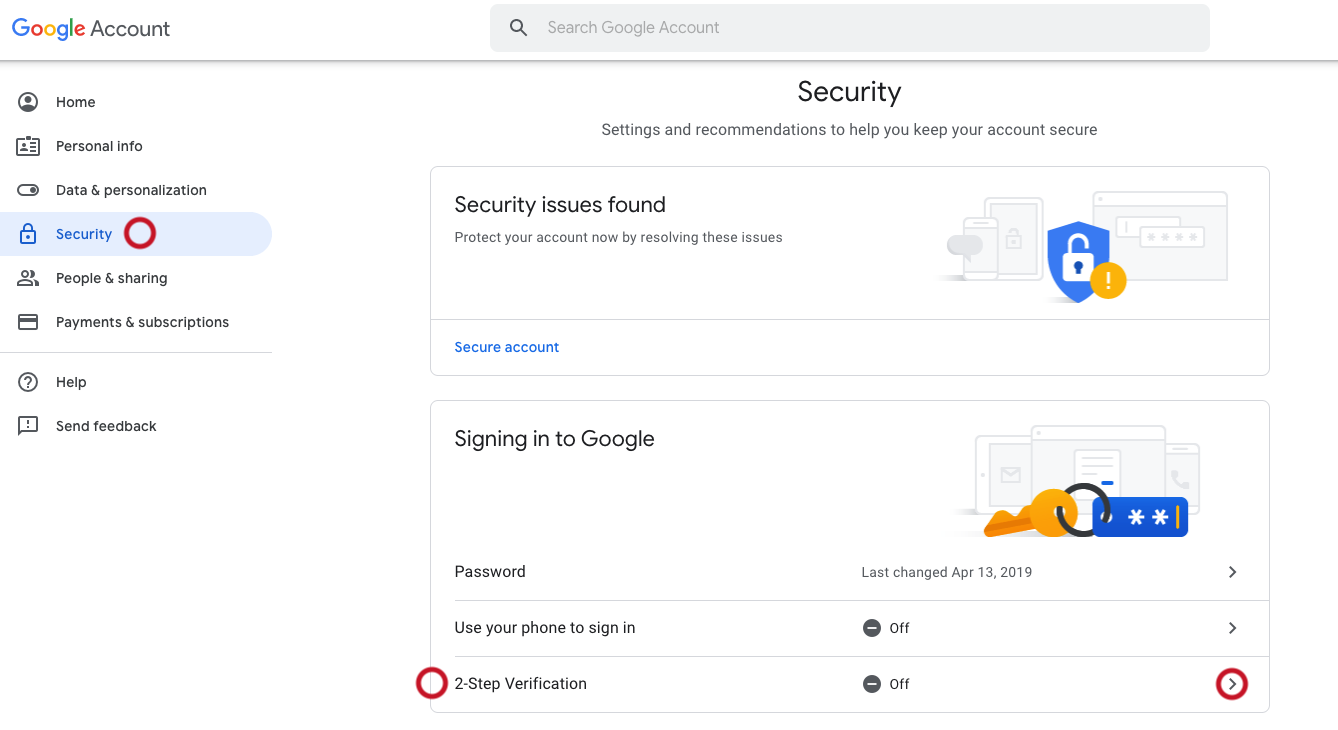

Esistono molte tecniche per violare il tuo account, ma quali sono i metodi per proteggersi? Prima di tutto, devi sapere una cosa: la sicurezza del tuo account Gmail è una tua responsabilità personale. La disciplina è essenziale contro la criminalità informatica. Nessuna protezione è infallibile; la sicurezza assoluta non esiste. Come si dice: "se è digitale, può essere hackerato". Ecco quindi alcune misure fondamentali da adottare nella tua strategia di sicurezza:

Lâhacking di GMail è purtroppo molto diffuso, a causa di tecniche come attacchi a forza bruta, ingegneria sociale e keylogger.

Sebbene GMail implementi misure di sicurezza, nessun sistema è perfetto. Gli utenti devono adottare ulteriori precauzioni per proteggere i propri account.

Attacchi a forza bruta, phishing, keylogger e ingegneria sociale.

Usa password forti e uniche, attiva lâautenticazione a due fattori, aggiorna regolarmente il software e diffida di email o link sospetti.

Sì, una VPN crittografa la connessione e nasconde il tuo IP, rendendo molto più difficile lâintercettazione dei tuoi dati.

Cambia immediatamente la password, controlla le impostazioni dellâaccount e segnala qualsiasi attività sospetta a Google.