GMail-Passwort hacken

Einige Tipps von Hackern!

GMail-Passwort hacken

Einige Tipps von Hackern!

GMail ist der weltweit am häufigsten genutzte E-Mail-Dienst. Es ist wichtig, dass Sie wissen, warum Hacker Ihre Kontointegrität leicht angreifen können.

Für GMail-Nutzer ist es sehr schwierig, sich ihr Passwort zu merken. Sie haben so viele Passwörter für verschiedene Websites, dass es fast unmöglich ist, sie alle im Kopf zu behalten! Aus diesem Grund finden Hacker es viel einfacher, GMail-Kontopasswörter zu hacken und Zugriff auf unsere Privatsphäre zu erhalten.

Wir sind alle verwundbar. Übrigens sind Passwörter wie „12345“ nach wie vor äußerst beliebt. Unser aktuelles Leben erfordert ein Mindestmaß an Schutz – unser digitales Leben muss ein Mindestmaß an Privatsphäre bewahren.

Hacker entwickeln täglich neue Hacking-Techniken, um die GMail-Sicherheit zu umgehen. Es gibt Artikel, die erklären, dass ein Hacker problemlos ein GMail-Passwort knacken kann – und das könnte auch auf Ihr Konto zutreffen. Sie verwenden eine Vielzahl kleiner Programme wie Brute-Force-Tools. Sie probieren mehrere Kombinationen aus, bis das Passwort geknackt ist. Andere Methoden wie das Erstellen gefälschter WLAN-Netzwerke dienen ausschließlich dazu, Internetverkehr abzufangen. So ist das Passwort sicher gespeichert.

Was Sie wissen müssen: Wenn Hacker in Sicherheitssysteme eindringen – selbst in so komplexe wie GMail –, tun sie dies meist von einem einfachen Computer aus. Entgegen der landläufigen Meinung verwenden sie keinen supermodernen Computer der neuesten Generation. Ihr Hauptwerkzeug ist das Internet, das sie lediglich als Informationsquelle nutzen, um diese dann gegen Ihr GMail-Konto einzusetzen. Das Internet ist ein zweischneidiges Schwert: Es ist ein hervorragendes Werkzeug, das Milliarden Menschen weltweit hilft, bietet aber auch eine außergewöhnliche Ressource für Hacker. Diese verfügen über eigene Kanäle, über die sie Raubkopien austauschen.

Google behauptet, seinen GMail-Nutzern guten Schutz zu bieten. Das ist völlig falsch. GMail ist eine E-Mail, kein digitales Tresor!

Der E-Mail-Client von Google wird von Millionen Menschen weltweit genutzt. Durch die Verbreitung von Android und die einfache Erstellung eines GMail-Kontos ist es fast zur Selbstverständlichkeit geworden, eine E-Mail-Adresse beim Giganten aus Mountain View zu haben. Das bedeutet insbesondere, dass auf dieser Plattform eine riesige Menge an Daten gespeichert wird. Genau wie wir wissen auch Hacker das und beabsichtigen, dies auszunutzen.

Zusätzlich wird das Hacken oft von Verwandten initiiert, die wissen möchten, was ihr Kontakt beim E-Mail-Zugriff tut. Es können Eltern sein, die ihre Kinder überwachen, oder ein Ehepartner, der seinen Partner im Auge behält.

Was das Hacken Ihres GMail-Kontos noch gefährlicher macht, sind soziale Netzwerke. Tatsächlich sind unsere Social-Media-Konten mit unseren E-Mail-Adressen verknüpft. Das bedeutet: Wenn ein Hacker Ihr GMail-Konto übernimmt, sind alle damit verknüpften Online-Konten für ihn verwundbar.

Je nach Zielen und Mitteln verwendet jeder Techniken, die zur jeweiligen Situation passen. Im Folgenden finden Sie einige Methoden, die zum Hacken eines GMail-Kontos verwendet werden können:

mithilfe von PASS BREAKER.

PASS BREAKER ist ein leistungsstarkes Tool, das ein GMail-Passwort problemlos entschlüsselt. Geben Sie einfach eine E-Mail-Adresse ein, und das zugehörige Passwort wird angezeigt. Wie? Durch einen fortschrittlichen Algorithmus, der direkt auf interne Passwortdatenbanken zugreift.

Sie können PASS BREAKER jetzt herunterladen und mit der Entschlüsselung eines GMail-Kontopassworts beginnen.

Besuchen Sie die offizielle Website, um auf PASS BREAKER zuzugreifen: https://www.passwordrevelator.net/de/passbreaker

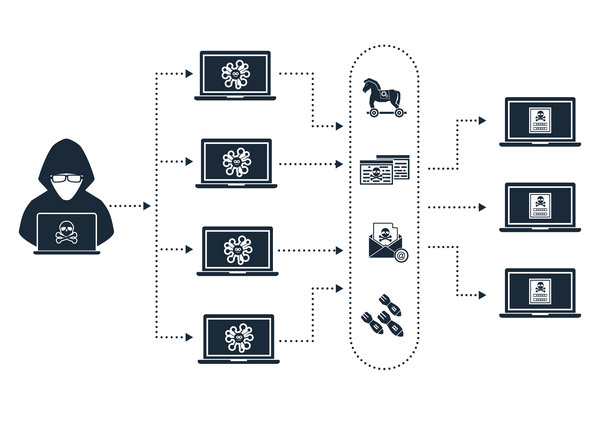

Grundsätzlich werden Botnetze für Kryptowährungs-Mining oder groß angelegte Piraterie basierend auf Ransomware verwendet. Allerdings sollte man die Möglichkeit nicht ausschließen, dass sie auch zur Entwendung Ihrer GMail-Zugangsdaten genutzt werden. Da GMail ein strategischer Kommunikationsraum im Web ist, sind alle Mittel recht, um Zugriff zu erhalten. Botnetze bestehen aus einer Vielzahl miteinander verbundener Computer und Geräte (Smartphones, vernetzte Objekte). Solche Netzwerke werden eingerichtet, um durch Zusammenlegung der einzelnen Geräte immense Rechenleistung zu erzeugen – natürlich zum Nachteil der Besitzer der betroffenen Geräte. Sobald die Malware, die diese Vernetzung ermöglicht, auf einem Gerät installiert ist, kann sie als Trojaner fungieren und Daten aus diesem Gerät abziehen. Aus diesem Grund können Botnetze im Rahmen des Hackens eines GMail-Kontos gegen Sie eingesetzt werden.

Der sogenannte „Screen Recorder“ ist ein Schadprogramm, das in der Lage ist, den Bildschirm Ihres Endgeräts auszuspionieren und die Aufzeichnungen an seinen Betreiber zu senden. Wie der Name schon sagt, erfasst es alles, was auf dem Bildschirm des Geräts passiert. Stellen Sie sich vor, dass beim Login in Ihr GMail-Konto alles protokolliert wird. Der Hacker kann dann genau sehen, welche Informationen Sie zur erfolgreichen Anmeldung verwenden.

Wir haben bereits oben über dieses Computerprogramm gesprochen, das den Bildschirm aufzeichnet und alles, was auf Smartphone oder Computer passiert, visuell an den Angreifer überträgt. Der Keylogger funktioniert ähnlich, ist aber speziell auf die Aufzeichnung von Tastatureingaben spezialisiert. Es handelt sich um ein Schadprogramm, das es einem Hacker ermöglicht, zu sehen, was Sie über die Tastatur Ihres Geräts eingeben. Wenn Sie also mit einem Keylogger infiziert sind, ist Ihr Passwort den Hackern ausgeliefert. Allerdings muss die Software zuvor auf Ihrem Gerät installiert werden. In diesem Zusammenhang verwenden Hacker häufig:

Beim Wörterbuchangriff handelt es sich um eine Technik, bei der das Passwort durch Ausprobieren mehrerer möglicher Kombinationen gefunden wird, die in einer sogenannten Wörterbuch-Datenbank gespeichert sind. Der Hacker verwendet Schadsoftware, die automatisch die von ihm geführte Datenbank durchsucht. Diese automatische Analyse aller in den Wörterbüchern gespeicherten Informationen führt dazu, dass das richtige Passwort gefunden und beim Login automatisch ausgeführt wird.

All diese Kombinationen, die für den Wörterbuchangriff verwendet werden, stammen oft aus:

Dieser Angriff wird häufig in sozialen Netzwerken eingesetzt, um die Aufmerksamkeit der Nutzer abzulenken. Er funktioniert ähnlich wie Phishing. Im Unterschied dazu ist es hier jedoch nicht nötig, auf einen Link zu klicken. Sie können bereits durch das Anklicken eines Bildes oder eines „Gefällt mir“-Buttons Opfer von Clickjacking werden. Diese Hacking-Methode ist äußerst schwer zu erkennen. Der Nutzer sollte in solchen Situationen auf sein Bauchgefühl vertrauen.

Brute-Force-Angriffe gehören zum Computer-Hacking und bestehen darin, dass der Hacker den Zugang zu einem Konto erzwingt, indem er zahlreiche Kombinationen von Anmeldedaten ausprobiert, bis das System die richtige akzeptiert.

Das Prinzip dieses Angriffs ist einfach: Mithilfe automatisierter Software testet der Hacker nacheinander verschiedene Kombinationen. Diese werden nach festgelegten logischen Algorithmen generiert – etwa alphabetisch, aufsteigend/absteigend nach Zahlen oder völlig zufällig, um Schutzmaßnahmen wie Sperrfunktionen zu umgehen. Um die Erfolgschancen zu maximieren, kombinieren Hacker den Brute-Force-Angriff oft mit dem Wörterbuchangriff oder Rainbow-Table-Angriffen.

Diese Technik gehört zur reinen Kryptoanalyse. Sie besteht darin, Geräusche und Vibrationen eines Geräts (Computer, Analog- oder mechanische Systeme wie Kryptoprozessoren, Rotoren oder Tastaturen) in Daten umzuwandeln. Die Umsetzung erfordert jedoch eine gute Ausrüstung: Empfänger, Schallanalysatoren und kryptografische Software.

Akustische Kryptografie existiert seit dem Zweiten Weltkrieg. Es handelt sich um einen Hack, der seiner Zeit weit voraus war.

Streng genommen ist dies kein Hacking, da es auch außerhalb des Internets eingesetzt werden kann. Social Engineering ist in erster Linie Manipulation. Es ist eine Methode, bei der jemand, dem Sie vertrauen, nützliche Informationen sammelt, um diese letztendlich gegen Sie zu verwenden. Nicht jeder in sozialen Medien ist ehrlich. In öffentlichen oder privaten Gruppen entstehen oft Vertrauensbeziehungen. Wichtig ist zu wissen: Es wird immer Menschen geben, die Ihre Unaufmerksamkeit ausnutzen wollen. Vermeiden Sie es daher, zu viele private oder berufliche Details online zu veröffentlichen. Reagieren Sie nicht auf Posts, die nach Ihrem Alter oder Geburtsdatum fragen, und tauschen Sie keine privaten Nachrichten mit Personen aus, die Sie physisch nicht kennen.

Wenn Sie Ihr Passwort vergessen, können Sie es über ein Zurücksetzungsverfahren wiederherstellen. Dies ist einfach und praktisch, kann aber auch gegen Sie verwendet werden. Wenn ein Hacker die Passwortwiederherstellung startet und über persönliche Informationen verfügt, kann er ein neues Passwort festlegen und so die Kontrolle über Ihr GMail-Konto übernehmen. Dazu benötigt er zunächst Zugriff auf Ihr Telefon, da bei der Zurücksetzung ein SMS-Code versendet wird. Doch Ihre Telefonnummer zu besitzen, ist heutzutage kein Problem mehr: Der Hacker nutzt einfach die SIM-Swap-Methode – er ruft beim Mobilfunkanbieter an, gibt sich als Sie aus und bittet um die Übertragung der Nummer auf eine neue SIM-Karte. Sobald dies gelingt, ist das Zurücksetzen Ihres GMail-Passworts ein Kinderspiel.

Es gibt viele Techniken, mit denen man Sie hacken kann – doch wie schützen Sie sich? Zunächst müssen Sie eines verstehen: Die Sicherheit Ihres Gmail-Kontos liegt in Ihrer eigenen Verantwortung. Disziplin ist im Kampf gegen Cyberkriminalität unerlässlich. Kein Schutz ist perfekt; absolute Sicherheit existiert nicht. Wie man sagt: „Was digital ist, kann gehackt werden.“ Daher sollten Sie folgende Methoden ernsthaft in Ihre persönliche Sicherheitsstrategie einbeziehen:

Das Hacken von GMail ist leider recht verbreitet, da Hacker verschiedene Methoden wie Brute-Force-Angriffe, Social Engineering und Keylogger einsetzen.

Obwohl GMail Sicherheitsmaßnahmen implementiert, ist kein System absolut sicher. Nutzer sollten zusätzliche Schritte ergreifen, um ihre Konten zu schützen.

Zu den gängigen Hacking-Techniken gehören Brute-Force-Angriffe, Phishing, Keylogger und Social Engineering.

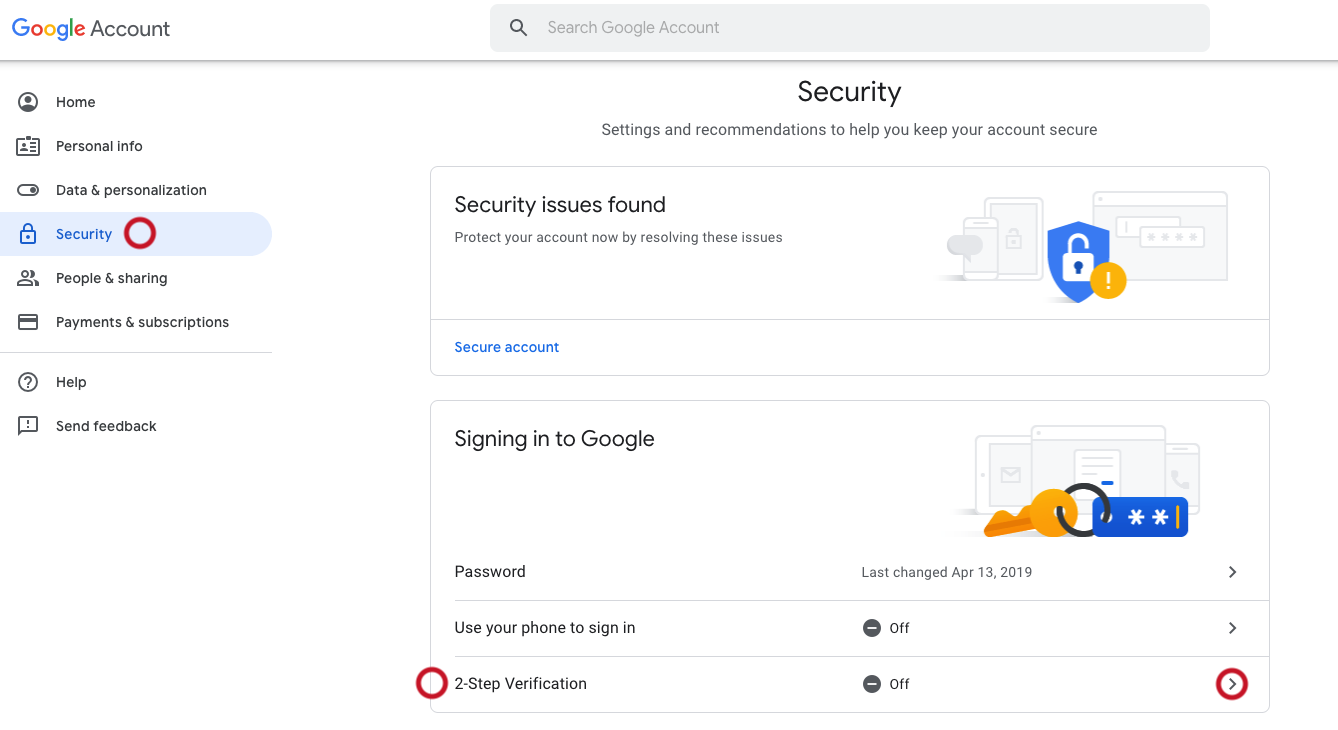

Nutzer können ihr GMail-Konto schützen, indem sie starke, einzigartige Passwörter verwenden, die Zwei-Faktor-Authentifizierung aktivieren, ihre Software regelmäßig aktualisieren und vorsichtig mit verdächtigen E-Mails oder Links umgehen.

Ja, ein VPN verbessert Ihre Onlinesicherheit, indem es Ihre Internetverbindung verschlüsselt und Ihre IP-Adresse verbirgt, was es Hackern erschwert, Ihre Daten abzufangen.

Wenn Sie verdächtige Aktivitäten in Ihrem GMail-Konto bemerken, ändern Sie sofort Ihr Passwort, überprüfen Sie Ihre Kontoeinstellungen auf Änderungen und melden Sie verdächtige Aktivitäten an Google.