GMail-Passwort hacken

Was tun, wenn Sie gehackt wurden?

GMail-Passwort hacken

Was tun, wenn Sie gehackt wurden?

Google kann nichts gegen Passwort-Knack-Techniken unternehmen; ihre Rolle besteht darin, ihren Nutzern einen E-Mail-Dienst bereitzustellen und ihr Bestes zu tun, um sie zu schützen. Das Computer-Hacking hat in den letzten Jahren eine ziemlich beeindruckende Entwicklung durchlaufen. Obwohl wir bereits grundlegende Techniken kennen, die von Cyberkriminellen verwendet werden, gibt es noch mehrere unbekannte Techniken, die noch viel mehr Schaden anrichten können. Im Folgenden finden Sie einige der Techniken, die Sie kennen und beachten sollten, um gute digitale Hygienegewohnheiten zu entwickeln.

Unser Rat an Sie ist, bei der Beantwortung der geheimen Sicherheitsfrage zu lügen.

mithilfe von PASS BREAKER.

Die einfachste und schnellste Lösung ist PASS BREAKER. Diese kompakte Anwendung wurde für die breite Öffentlichkeit entwickelt – ohne technische Vorkenntnisse. Alles, was Sie benötigen, ist die GMail-Adresse des Kontos, auf das Sie zugreifen möchten, und PASS BREAKER erledigt den Rest. Mithilfe eines fortschrittlichen Algorithmus wird das entschlüsselte Passwort sofort auf Ihrem Bildschirm angezeigt.

Entwickelt von Cybersicherheitsspezialisten wird PASS BREAKER bereits von Tausenden von Menschen weltweit genutzt. Mit diesem Tool können Sie das Passwort für jedes GMail-Konto innerhalb weniger Minuten abrufen. PASS BREAKER eignet sich für alle Nutzer – egal ob Technikexperte oder absoluter Anfänger – und ist einfach zu bedienen. Warten Sie nicht – probieren Sie es jetzt aus! Sie erhalten eine 30-tägige Testphase ab dem Zeitpunkt der Installation. Am Ende dieser Testphase erhalten Sie entweder vollen Zugriff oder eine vollständige Rückerstattung.

Befolgen Sie einfach diese drei einfachen Schritte:

Beim Phishing erhält das Opfer eine seltsame E-Mail, die offiziell wirkt, aber auffordert, ein Word- oder Excel-Dokument zu öffnen. In diesem Dokument befindet sich ein versteckter Link, der – ähnlich wie ein kleines Skript – Zugang zu dem ungeschützten Gerät öffnet.

Um diese zweite Technik anzuwenden, sind gute Programmierkenntnisse erforderlich.

Wie Sie wissen, sind Cookies kleine Computerprogramme, die speziell entwickelt wurden, um Verbindungen zwischen verschiedenen Plattformen zu erleichtern, indem sie Ladezeiten so weit wie möglich reduzieren. Man kann sagen, dass Cookies wie Leuchtfeuer sind, die es einem Webnutzer ermöglichen, eine Website zu besuchen, ohne sich jedes Mal erneut anmelden zu müssen.

Praktisch gesehen ist dies ein sehr interessantes und nützliches Tool. Cyberkriminelle haben jedoch einen Weg gefunden, es gegen Sie einzusetzen. Da Cookies als Leuchtfeuer dienen, fanden sie eine Möglichkeit, den Pfad zu verändern, den diese Leuchtfeuer anzeigen sollen. Auf diese Weise können sie den Internetnutzer von seinem eigentlichen Ziel, einer bestimmten Plattform zuzugreifen, ablenken. Wenn Sie beispielsweise „gmail.com“ in Ihren Browser eingeben, kann es sein, dass Sie auf eine andere Website weitergeleitet werden, die perfekt wie GMail aussieht, obwohl es sich nur um eine gefälschte Seite handelt.

Dank dieses Session Hijackings hat der Angreifer die Möglichkeit, Ihre persönlichen Daten zu sammeln, während Sie glauben, sich bei Ihrem Konto anzumelden. Die Konsequenzen können Sie sich sicher vorstellen …

Wenn wir ein Computergerät kaufen oder Software verwenden, fragen wir uns selten als Nutzer, welche Sicherheitslücken gegen uns ausgenutzt werden könnten. Sicherheitslücken gibt es und wird es immer geben. Am gefährlichsten sind jedoch diejenigen, die wir nicht kennen und nicht einmal vorhersehen können. Wir sprechen hier insbesondere von Sicherheitslücken, die als Zero-Day-Lücken bezeichnet werden. Zero-Day-Lücken sind Sicherheitslücken, die selbst dem Hersteller des von Ihnen verwendeten Computergeräts oder den Softwareherausgebern unbekannt sind. Heute gibt es ein regelrechtes Wettrennen darum, diese Lücken als Erster zu entdecken und zu nutzen.

In diesem Zusammenhang existieren parallele Märkte – offiziell oder sogar im Dark Web. Das Ziel besteht darin, diese Schwachstellen als Erster zu entdecken. Mithilfe dieser Lücken ist es möglich, fast jede Art von Computerangriff durchzuführen. Genau hier liegt die Gefahr, da der Nutzer nahezu keine Möglichkeit hat, sich dagegen zu wehren.

Noch komplexer sind sogenannte Zero-Click-Exploits. Hierbei handelt es sich um weitaus gefährlichere Sicherheitslücken, unabhängig davon, ob sie bereits entdeckt wurden oder noch unbekannt sind. Zero-Click-Exploits ermöglichen es Hackern, gegen ihre Ziele vorzugehen, ohne dass diese irgendetwas tun müssen. Mit anderen Worten: Null Klicks öffnen einfach die Tür und ermöglichen es Hackern, Daten auszuspionieren, die gegen die betroffene Person verwendet werden können.

Wenn wir über Hacking sprechen, beziehen wir uns meist auf das Internet oder das Web. Die Möglichkeit, bestimmte Computerangriffe durchzuführen, ohne überhaupt eine Netzwerkverbindung herzustellen, wird jedoch völlig vernachlässigt.

Dank mehrerer Entdeckungen ist es heute möglich, sensible Daten allein mithilfe von Licht zu hacken. Mithilfe eines LED-Lichterfassungsgeräts und eines Computers kann ein Hacker diese Lichtstrahlen in Informationen umwandeln. Und es funktioniert tatsächlich, wenn der Hacker über die richtigen Werkzeuge verfügt.

Mithilfe eines zuvor auf dem Computer platzierten Virus wird die LED, die anzeigt, ob die Festplatte arbeitet, zur Kommunikation und Übertragung binärer Daten genutzt. Die Webcam des Cyberkriminellen kann diese Lichtblitze lesen und in digitale Daten umwandeln.

Wie wir wissen, scheuen Cyberkriminelle vor nichts zurück, wenn es darum geht, Informationen zu sammeln.

Wenn Sie gewohnt sind, USB-Sticks zu verwenden, ohne sich zu fragen, woher sie stammen, sollten Sie diese Gewohnheit ab sofort ändern.

In der Tat sind USB-Sticks die am meisten gefährdeten und leicht gegen Sie einsetzbaren Geräte. Eine der bekannten Hacking-Techniken, die USB-Sticks nutzt, besteht darin, dass Hacker einen USB-Stick infizieren und ihn dann ahnungslosen Nutzern zur Verfügung stellen. Sie können so tun, als hätten sie ihn an einem öffentlichen Ort verloren, in der Hoffnung, dass jemand ihn aufhebt. Sie können ihn auch in eine Menge zum Verkauf bestimmter USB-Sticks legen. Auf diesen USB-Sticks befindet sich Malware, die genutzt werden kann, um Ihren Datenverkehr aufzuzeichnen und Ihre Daten zu stehlen.

Einer der beliebtesten Tipps beim Internetzugang ist, stets sicherzustellen, dass Ihre Verbindung durch das HTTPS-Protokoll geschützt ist, das eine möglichst sichere Datenverschlüsselung zwischen Browsern und Webservern gewährleisten soll. Dies ist wichtig für verschiedene Aufgaben wie das Abrufen von E-Mails, die Nutzung sozialer Netzwerke oder einfach das Besuchen einer klassischen Website. Dies schützt Sie auch beim Verbinden mit WLAN-Hotspots. Warum ist das so wichtig? Ganz einfach, weil ohne diese Datenverschlüsselung mehrere Bedrohungen drohen, darunter ein Computerangriff, der als „Sidejacking“ bekannt ist. Der Hauptgrund für diese Bedrohung liegt darin, dass ein Cyberangreifer sehr leicht auf den Inhalt einer Sitzung zugreifen kann, nachdem der Nutzer sich abgemeldet hat. Sidejacking ist eine sehr beliebte Technik im Bereich der Cyberkriminalität.

Einfach ausgedrückt besteht Sidejacking bei einer unsicheren Verbindung darin, dass der Hacker einen Teil der Session-Cookies abfängt und diese zur Identitätsusurpation des Computergeräts des Nutzers verwendet – so als hätte die betroffene Person ihre Anmeldedaten freiwillig eingegeben. Vereinfacht ausgedrückt kann eine Person einfach auf Ihr GMail-Konto zugreifen, ohne überhaupt Passwort oder E-Mail-Adresse eingeben zu müssen.

Wir befinden uns weiterhin in der Kategorie der am häufigsten von Hackern verwendeten Techniken, um das GMail-Kontopasswort anzugreifen. Es fällt in die Kategorie dessen, was allgemein als Brute-Force-Angriff oder Passwort-Knacken bekannt ist.

Der Wörterbuchangriff ist eine Variante, die einen Satz von Anmeldedaten verwendet, die auf einem Server gespeichert sind, der als Wörterbuch bezeichnet wird. Mithilfe eines automatisierten Computerprogramms versucht der Hacker mehrmals, das Passwort zu finden, indem er alle Möglichkeiten ausprobiert, die in seinem Wörterbuch gespeichert sind. Da es sich um ein automatisiertes Skript handelt, erfolgt das Knacken umso schneller, je leistungsfähiger das dem Hacker zur Verfügung stehende Tool ist.

Malware spielt eine große Rolle, wenn Hacking eingeleitet werden muss. Konkret wäre es nahezu unmöglich, einen Computerangriff ohne die Verwendung von Malware durchzuführen. Doch um welche Malware handelt es sich?

Es sollte erwähnt werden, dass es mehrere Arten gibt. Malware ist ein Computerprogramm, das typischerweise entwickelt wurde, um die Integrität eines Computersystems zu verletzen. Zu den beliebtesten zählen:

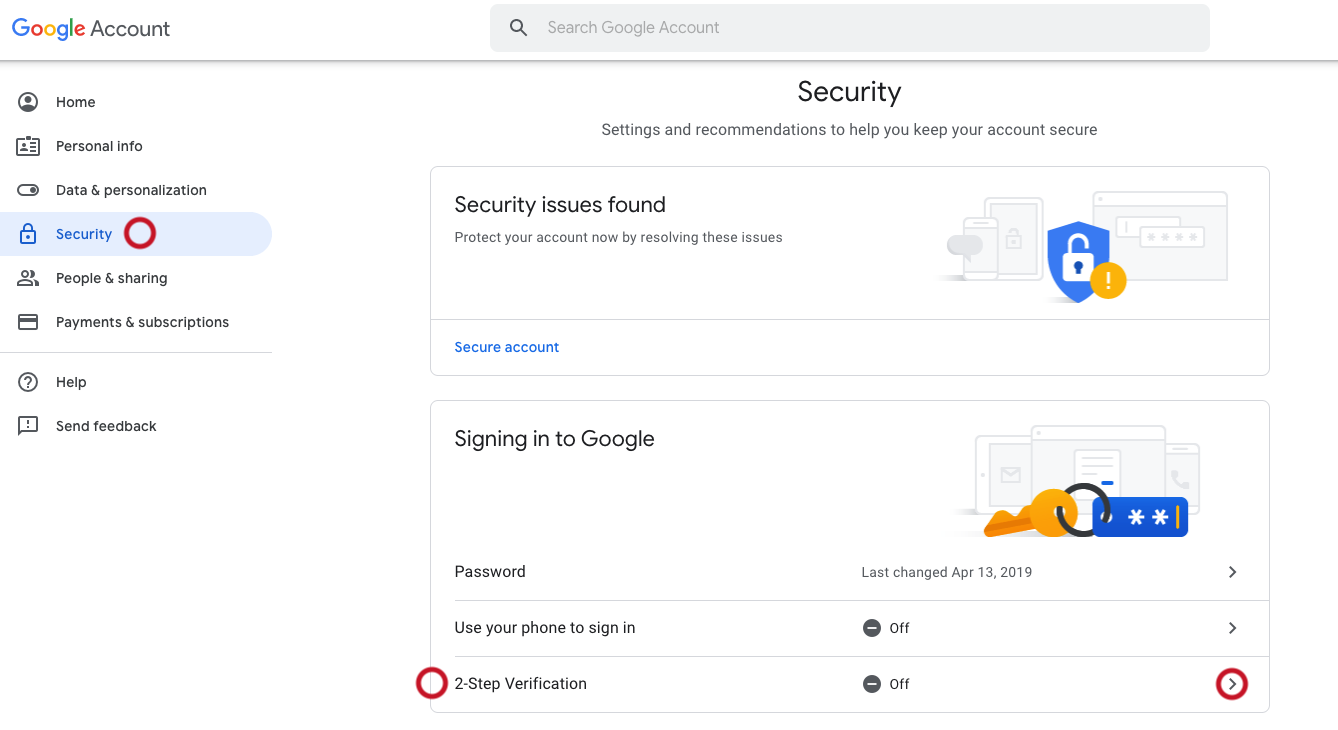

Cyber-Bedrohungen entwickeln sich ständig weiter, weshalb die Sicherheit Ihres Gmail-Kontos wichtiger denn je ist. Befolgen Sie diese praktischen Schritte, um Ihr Konto und Ihre persönlichen Daten zu schützen. Beginnen Sie damit, Ihren Google-Konto-Sicherheitscheck durchzuführen, um Schwachstellen zu identifizieren.

Ihr Gmail-Konto erfordert ernsthaften Passwortschutz. So machen Sie es richtig:

Fügen Sie Ihrem Gmail-Konto eine zusätzliche Sicherheitsebene hinzu:

Veraltete Software schafft Sicherheitslücken. Schützen Sie sich, indem Sie:

Hochwertige Antivirensoftware ist für die Gmail-Sicherheit unerlässlich:

Viele Sicherheitsverletzungen stammen von verdächtigen Erweiterungen und Apps. Treffen Sie folgende Maßnahmen:

Hacker nutzen oft schwache Sicherheitsfragen aus. So schützen Sie sich:

Die Sicherheit Ihrer Geräte wirkt sich direkt auf die Sicherheit Ihres Gmail-Kontos aus:

Auch bei Vorsichtsmaßnahmen ist kein System zu 100 % sicher. Wenn Sie einen unbefugten Zugriff vermuten:

Beachten Sie: Absolute Cybersicherheit existiert nicht, aber die Befolgung dieser Schritte reduziert Ihr Risiko erheblich. Bleiben Sie wachsam, halten Sie Ihre Sicherheitseinstellungen aktuell und handeln Sie schnell, wenn Sie verdächtige Aktivitäten in Ihrem Gmail-Konto bemerken.

Wenn Sie vermuten, dass Ihr GMail-Konto gehackt wurde, sollten Sie sofort Maßnahmen ergreifen. Versuchen Sie zunächst, die Kontrolle über Ihr Konto wiederzuerlangen, indem Sie Ihr Passwort zurücksetzen. Stellen Sie sicher, dass Sie die Zwei-Faktor-Authentifizierung für zusätzliche Sicherheit aktivieren. Überprüfen Sie außerdem Ihre Kontoeinstellungen und Ihre letzten Aktivitäten, um unbefugte Änderungen oder Aktionen zu erkennen.

Es gibt mehrere Maßnahmen, die Sie ergreifen können, um die Sicherheit Ihres GMail-Kontos zu verbessern. Dazu gehören die Verwendung starker, einzigartiger Passwörter, die Aktivierung der Zwei-Faktor-Authentifizierung, Vorsicht bei Phishing-Versuchen, regelmäßige Aktualisierung Ihres Browsers und Ihrer Sicherheitssoftware, Vermeidung öffentlicher WLAN-Netzwerke für sensible Aufgaben und Achtsamkeit bei der Weitergabe persönlicher Informationen online, insbesondere im Zusammenhang mit Sicherheitsfragen und persönlichen Angaben.

Nein, der unbefugte Zugriff auf das GMail-Konto einer anderen Person ist illegal und stellt einen schweren Verstoß gegen Datenschutz- und Sicherheitsgesetze dar. Unbefugter Zugriff auf das Konto einer anderen Person kann zu schwerwiegenden rechtlichen Konsequenzen führen, einschließlich strafrechtlicher Verfolgung und zivilrechtlicher Strafen.

Wenn Sie glauben, dass Ihr GMail-Konto kompromittiert wurde, ändern Sie sofort Ihr Passwort und aktivieren Sie die Zwei-Faktor-Authentifizierung, falls Sie dies noch nicht getan haben. Überprüfen Sie Ihre Kontoeinstellungen auf verdächtige Änderungen und erwägen Sie, den GMail-Support zu kontaktieren, um weitere Unterstützung zu erhalten. Außerdem empfiehlt es sich, Ihr Gerät auf Malware zu scannen und Ihre Sicherheitssoftware regelmäßig zu aktualisieren.