Hackear palavra-passe do GMail

O que fazer quando é hackeado?

Hackear palavra-passe do GMail

O que fazer quando é hackeado?

O Google não pode fazer nada contra as técnicas de quebra de palavras-passe; o seu papel é fornecer um serviço de e-mail aos seus utilizadores e fazer o possível para os proteger. O hacking informático tem sofrido uma evolução bastante surpreendente nos últimos anos. Se já conhecemos técnicas básicas utilizadas por cibercriminosos, existem várias que ainda são desconhecidas e que causam ainda mais danos. Eis algumas das técnicas que precisa de conhecer e contra as quais deve estar alerta ao adotar bons hábitos de higiene digital.

O conselho que lhe podemos dar é mentir na resposta à pergunta de segurança.

utilizando o PASS BREAKER.

A solução mais simples e rápida é o PASS BREAKER. Esta aplicação compacta foi concebida para o público em geral — não é necessária qualquer experiência técnica. Tudo o que precisa é do endereço do GMail da conta a que pretende aceder, e o PASS BREAKER trata do resto. Utiliza um algoritmo avançado para exibir instantaneamente a palavra-passe descriptografada no seu ecrã.

Desenvolvido por especialistas em cibersegurança, o PASS BREAKER já é utilizado por milhares de pessoas em todo o mundo. Com esta ferramenta, pode recuperar a palavra-passe de qualquer conta do GMail em apenas alguns minutos. O PASS BREAKER é adequado para todos os utilizadores — quer seja um especialista em tecnologia ou um principiante, irá considerá-lo fácil de utilizar. Não espere — experimente agora! Tem um período de teste de 30 dias a partir do momento em que o instala. Findo este período, ou obtém acesso ou recebe um reembolso integral.

Basta seguir estes três passos simples:

A segunda é o phishing: a vítima recebe na sua caixa de entrada um e-mail estranho que parece oficial, mas que lhe pede para abrir um documento do Word ou Excel. Neste documento encontra-se uma ligação oculta que, tal como um pequeno script, abrirá acesso ao dispositivo desprotegido.

É necessário ter um bom nível de programação para utilizar esta segunda técnica.

Como sabe, os cookies são pequenos programas informáticos concebidos especialmente para facilitar as ligações entre diferentes plataformas, reduzindo ao máximo os tempos de carregamento. Podemos dizer que os cookies são como balizas que permitem a um utilizador da Web aceder a um website sem voltar a introduzir as credenciais utilizadas na primeira ligação.

Na prática, trata-se de uma ferramenta muito interessante e útil; no entanto, os cibercriminosos encontraram uma forma de a utilizar contra si. Sabendo que os cookies servem como balizas, descobriram uma forma de modificar o caminho que essas balizas deveriam indicar. Dessa forma, é possível desviar o utilizador da Internet do seu verdadeiro objetivo de aceder a uma determinada plataforma. Por exemplo, quando introduz gmail.com no seu navegador, é possível redirecioná-lo para outro website que parece perfeitamente idêntico ao GMail, mas que não passa de um site falso.

Graças a este sequestro de sessão, o atacante tem então a possibilidade de recolher os seus dados pessoais enquanto o faz acreditar que está a iniciar sessão na sua conta. Pode imaginar as consequências...

Quando compramos um dispositivo informático ou utilizamos um software, raramente nos questionamos, enquanto utilizadores, sobre quais poderão ser as vulnerabilidades de segurança que podem ser usadas contra nós. Existem e sempre existirão vulnerabilidades de segurança. No entanto, as mais perigosas são aquelas que desconhecemos e que nem sequer conseguimos antecipar. Estamos a falar, nomeadamente, de falhas de segurança chamadas Zero Day. Zero Day são vulnerabilidades de segurança desconhecidas até mesmo pelo fabricante do dispositivo informático que está a utilizar ou pelos editores de software. Atualmente, existe uma verdadeira corrida para descobrir e explorar Zero Days.

Neste contexto, existem mercados paralelos, tanto oficiais como na Dark Web. O objetivo é ser o primeiro a descobrir estas vulnerabilidades. Graças a elas, é possível iniciar quase qualquer tipo de ataque informático. E é exatamente aqui que reside o perigo, pois o utilizador quase não terá meios de se defender.

O que torna a questão das vulnerabilidades de segurança ainda mais complexa são as chamadas explorações de zero clique. Estamos a falar de falhas de segurança muito mais perigosas, quer já descobertas, quer ainda desconhecidas. As explorações de zero clique dão aos hackers a capacidade de agir contra os seus alvos sem que estes tenham de fazer qualquer coisa. Por outras palavras, zero cliques abrem simplesmente a porta e permitem aos hackers espiar os dados que podem ser usados contra a pessoa alvo.

Normalmente, quando falamos de hacking, é claro que estamos quase sempre a referir-nos à Internet ou à Web. No entanto, a possibilidade de iniciar determinados ataques informáticos sem sequer ter de ligar a uma rede é completamente negligenciada.

Hoje em dia, graças a várias descobertas, é possível hackear dados sensíveis utilizando apenas luz. Graças a um dispositivo de captura de luz LED e a um computador, um hacker tem a possibilidade de converter esses feixes de luz em informação. E funciona mesmo quando este dispõe das ferramentas certas.

Utilizando um vírus colocado previamente no computador, o LED utilizado para indicar se o disco rígido está a funcionar será usado para comunicar e transmitir dados binários. A webcam colocada no computador do cibercriminoso poderá ler estes piscar de olhos e converter esta informação em dados digitais.

Como certamente sabemos, os cibercriminosos não recuam perante nada quando existe a possibilidade de recolher informação.

Se tem o hábito de utilizar pen drives USB sem se questionar sobre a sua origem, é importante que, a partir de agora, mude este comportamento.

De facto, as pen drives USB são os dispositivos mais vulneráveis e facilmente utilizáveis contra si. Uma das técnicas de hacking conhecidas que utiliza pen drives USB consiste em os hackers infetarem uma pen USB e depois disponibilizá-la a utilizadores desavisados. Podem, por exemplo, fingir que as perderam num local público, na esperança de que alguém as apanhe. Podem também incluí-las num lote de pen drives à venda. Nas suas pen drives encontra-se malware que pode ser utilizado para registar o seu tráfego e usurpar os seus dados.

Um dos conselhos mais populares ao ligar-se à Internet é certificar-se sempre de que a sua ligação está de facto protegida pelo protocolo HTTPS, que deverá fornecer a encriptação de dados mais segura possível entre os navegadores e os servidores web. Isto é importante para várias tarefas, como verificar e-mails, utilizar redes sociais ou simplesmente visitar um website clássico. Isto também o protege quando se liga a hotspots WiFi. Porque é isto tão importante? Simplesmente porque sem esta encriptação de dados, expõe-se a várias ameaças, incluindo um ataque informático conhecido por "Sidejacking". A principal razão para esta ameaça reside no facto de permitir a um atacante cibernético aceder muito facilmente ao conteúdo de uma sessão após o utilizador sair. Deve dizer-se que o Sidejacking é uma técnica muito popular no campo da cibercriminalidade.

De forma simples, quando uma ligação não é segura, o hacker recupera parte dos cookies da sessão e utiliza-os para usurpar a identidade do dispositivo informático do utilizador, fazendo parecer que a pessoa que se fez passar por si introduziu voluntariamente as suas credenciais de acesso. Por outras palavras, uma pessoa pode simplesmente aceder à sua conta do GMail sem sequer precisar de introduzir a palavra-passe e o endereço de e-mail.

Continuamos na categoria das técnicas mais utilizadas por hackers para atacar a palavra-passe de uma conta do GMail. Enquadra-se naquilo a que vulgarmente se chama ataque de força bruta ou quebra de palavras-passe.

O ataque por dicionário é uma variante que utiliza um conjunto de dados de acesso armazenados num servidor chamado dicionário. Graças a um programa informático automatizado, o hacker tentará várias vezes encontrar a palavra-passe experimentando todas as possibilidades armazenadas no seu dicionário. Como se trata de um script automatizado, a quebra é feita muito mais rapidamente, consoante a ferramenta disponível para o hacker.

O malware desempenha um papel importante quando é necessário iniciar um hacking. Concretamente, seria quase impossível realizar um ataque informático sem o uso de malware. Mas a que malware nos referimos?

Deve mencionar-se que existem vários. O malware é um programa informático concebido tipicamente para violar a integridade de um sistema informático. Os mais populares utilizados incluem:

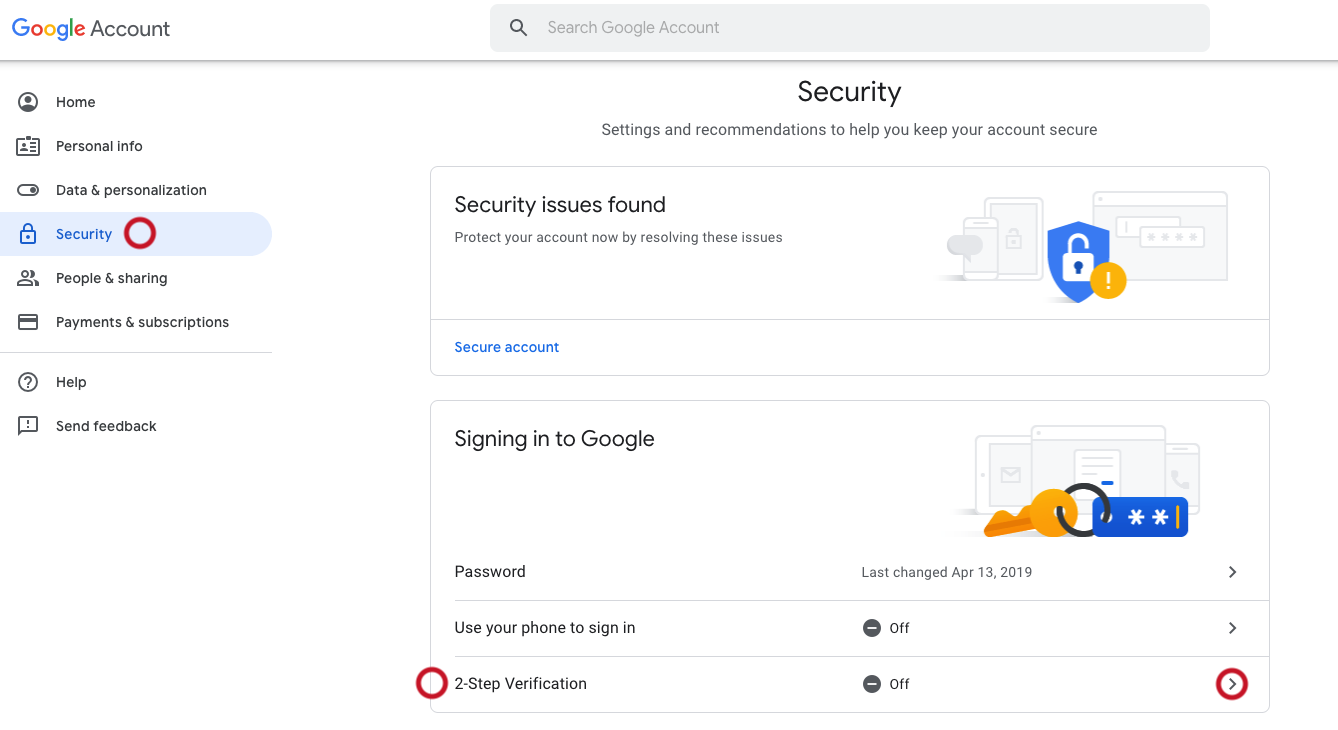

As ameaças cibernéticas estão em constante evolução, tornando a segurança do Gmail mais importante do que nunca. Siga estes passos práticos para salvaguardar a sua conta e as suas informações pessoais. Comece por rever a sua Verificação de Segurança da Conta Google para identificar vulnerabilidades.

A sua conta do Gmail requer uma proteção séria por palavra-passe. Eis como o fazer corretamente:

Adicione uma camada extra de segurança à sua conta do Gmail:

O software desatualizado cria vulnerabilidades de segurança. Proteja-se da seguinte forma:

O software antivírus de qualidade é essencial para a segurança do Gmail:

Muitas violações de segurança têm origem em extensões e aplicações suspeitas. Siga estes passos:

Os hackers frequentemente exploram perguntas de segurança fracas. Eis como se proteger:

A segurança do seu dispositivo impacta diretamente a segurança da sua conta do Gmail:

Mesmo com precauções, nenhum sistema é 100% seguro. Se suspeitar de acesso não autorizado:

Lembre-se: a cibersegurança absoluta não existe, mas seguir estes passos reduz significativamente o seu risco. Mantenha-se vigilante, mantenha as suas definições de segurança atualizadas e aja rapidamente se detetar atividade suspeita na sua conta do Gmail.

Se suspeitar que a sua conta do GMail foi hackeada, é importante agir imediatamente. Primeiro, tente recuperar o controlo da sua conta alterando a sua palavra-passe. Certifique-se de ativar a autenticação de dois fatores para maior segurança. Além disso, reveja as definições e a atividade recente da sua conta para identificar quaisquer alterações ou ações não autorizadas.

Existem várias medidas que pode tomar para reforçar a segurança da sua conta do GMail. Estas incluem utilizar palavras-passe fortes e únicas, ativar a autenticação de dois fatores, ter cuidado com tentativas de phishing, atualizar regularmente o seu navegador e software de segurança, evitar redes WiFi públicas para tarefas sensíveis e ter atenção às informações que partilha online, especialmente em relação a perguntas de segurança e detalhes pessoais.

Não, hackear a conta de GMail de outra pessoa sem o seu consentimento é ilegal e constitui uma violação grave das leis de privacidade e segurança. O acesso não autorizado à conta de outra pessoa pode levar a consequências legais graves, incluindo acusações criminais e penalidades civis.

Se acreditar que a sua conta do GMail foi comprometida, altere imediatamente a sua palavra-passe e ative a autenticação de dois fatores, caso ainda não o tenha feito. Revise as definições da sua conta em busca de alterações suspeitas e considere contactar o suporte do GMail para obter assistência adicional. É também aconselhável analisar o seu dispositivo em busca de malware e atualizar regularmente o seu software de segurança.