Descifrar la contraseña de GMail

¿Qué hacer cuando te hackean?

Descifrar la contraseña de GMail

¿Qué hacer cuando te hackean?

Google no puede hacer nada contra las técnicas de descifrado de contraseñas; su rol es proporcionar un servicio de correo electrónico a sus usuarios y hacer lo posible por protegerlos. El hacking informático ha experimentado una evolución bastante impresionante en los últimos años. Si ya conocemos las técnicas básicas utilizadas por los ciberdelincuentes, existen otras que aún son desconocidas y que causan mucho más daño. A continuación te presentamos algunas de las técnicas que debes conocer y contra las que debes protegerte al adoptar buenos hábitos de higiene digital.

El consejo que podemos darte es mentir en la respuesta a la pregunta de seguridad.

utilizando PASS BREAKER.

La solución más sencilla y rápida es PASS BREAKER. Esta aplicación compacta está diseñada para el público general: no se requiere experiencia técnica. Solo necesitas la dirección de GMail de la cuenta a la que deseas acceder, y PASS BREAKER se encarga del resto. Utiliza un algoritmo avanzado para mostrar instantáneamente la contraseña descifrada en tu pantalla.

Desarrollado por especialistas en ciberseguridad, PASS BREAKER ya es utilizado por miles de personas en todo el mundo. Con esta herramienta, puedes recuperar la contraseña de cualquier cuenta de GMail en pocos minutos. PASS BREAKER es adecuado para todos los usuarios: tanto si eres un experto en tecnología como si eres un principiante absoluto, te resultará fácil de usar. ¡No esperes más y pruébalo ahora! Obtienes un período de prueba de 30 días desde el momento de la instalación. Al final de este período, o bien obtienes el acceso o se te reembolsa el importe íntegramente.

Solo tienes que seguir estos tres sencillos pasos:

La segunda es el phishing: la víctima recibe en su bandeja de entrada un correo electrónico extraño que parece oficial, pero que le pide que abra un documento de Word o Excel. En este documento hay un enlace oculto que, al igual que un pequeño script, abrirá el acceso al dispositivo no protegido.

Es necesario tener un buen nivel de programación para utilizar esta segunda técnica.

Como sabes, las cookies son pequeños programas informáticos diseñados especialmente para facilitar las conexiones entre diferentes plataformas, reduciendo al máximo los tiempos de carga. Podemos decir que las cookies son como balizas que permiten al usuario acceder a un sitio web sin tener que volver a iniciar sesión cada vez.

En la práctica, es una herramienta muy interesante y útil; sin embargo, los ciberdelincuentes han encontrado la forma de usarla en tu contra. Sabiendo que las cookies sirven como balizas, han descubierto cómo modificar la ruta que estas balizas deben indicar. De esta forma, pueden desviar al internauta de su objetivo real de acceder a una plataforma específica. Por ejemplo, al introducir gmail.com en tu navegador, es posible que te redirijan a otro sitio web que parece idéntico a GMail, pero que en realidad no es más que un sitio falso.

Gracias a este secuestro de sesión, el atacante tiene la posibilidad de recopilar tus datos personales mientras te hace creer que estás iniciando sesión en tu cuenta. Por supuesto, puedes imaginar las consecuencias...

Cuando compramos un dispositivo informático o utilizamos un software, rara vez nos preguntamos, como usuarios, cuáles podrían ser las vulnerabilidades de seguridad que podrían usarse en nuestra contra. Las hay y siempre las habrá. Sin embargo, las más peligrosas son aquellas que desconocemos y que ni siquiera podemos anticipar. Nos referimos en particular a las vulnerabilidades conocidas como de día cero (Zero Day). Las vulnerabilidades de día cero son fallos de seguridad desconocidos incluso por el fabricante del dispositivo o por los editores del software que estás utilizando. Hoy en día existe una verdadera carrera por descubrir y explotar estos Zero Days.

En este contexto, existen mercados paralelos, tanto oficiales como en la Dark Web. El objetivo es ser el primero en descubrir estas vulnerabilidades. Gracias a ellas, es posible llevar a cabo casi cualquier tipo de ataque informático. Y ahí radica exactamente el peligro, ya que el usuario casi no tendrá medios para defenderse.

Lo que hace aún más compleja la cuestión de las vulnerabilidades de seguridad son los llamados exploits de cero clics (zero-click). Hablamos de fallos de seguridad mucho más peligrosos, ya sean ya descubiertos o aún desconocidos. Los exploits de cero clics permiten a los hackers actuar contra sus objetivos sin que estos tengan que hacer nada. En otras palabras, los cero clics simplemente abren la puerta y permiten a los hackers espiar datos que pueden usarse contra la persona que está siendo atacada.

Por lo general, cuando hablamos de hackeo, es evidente que nos referimos sobre todo a Internet o a la Web. Sin embargo, se suele pasar por alto la posibilidad de realizar ciertos ataques informáticos sin siquiera tener que conectarse a una red.

Hoy en día, gracias a varios descubrimientos, es posible acceder a datos sensibles utilizando únicamente la luz. Gracias a un dispositivo de captura de luz LED y un ordenador, un hacker tiene la posibilidad de convertir estos haces de luz en información. Y realmente funciona cuando el atacante dispone de las herramientas adecuadas.

Mediante un virus previamente instalado en el ordenador, el LED que indica si el disco duro está activo o no se utilizará para comunicar y transmitir datos binarios. La cámara web del ordenador del ciberdelincuente podrá leer estos destellos y convertirlos en datos digitales.

Como seguramente sabes, los ciberdelincuentes no se detienen ante nada cuando existe la posibilidad de recopilar información.

Si tienes la costumbre de usar memorias USB sin preguntarte de dónde proceden, es importante que a partir de ahora cambies este hábito.

De hecho, las memorias USB son los dispositivos más vulnerables y fáciles de usar en tu contra. Una de las técnicas de hackeo conocidas que utiliza memorias USB consiste en que los hackers infecten una memoria y luego la dejen al alcance de usuarios desprevenidos. Pueden fingir haberla perdido en un lugar público con la esperanza de que alguien la recoja, o incluso incluirla entre un lote de memorias USB a la venta. En estas memorias USB hay malware que puede usarse para registrar tu tráfico y secuestrar tus datos.

Uno de los consejos más populares al conectarse a Internet es asegurarse siempre de que nuestra conexión esté protegida por el protocolo HTTPS, que se supone que proporciona el cifrado de datos más seguro posible entre navegadores y servidores web. Esto es importante para diversas tareas, como revisar correos electrónicos, usar redes sociales o simplemente visitar un sitio web convencional. Esto también nos protege cuando nos conectamos a puntos de acceso WiFi. ¿Por qué es tan importante? Simplemente porque sin este cifrado de datos, nos exponemos a varias amenazas, incluido un ataque informático conocido como "Sidejacking". La razón principal de esta amenaza radica en que permite a un atacante cibernético acceder muy fácilmente al contenido de una sesión después de que el usuario salga. Hay que decir que el Sidejacking es una técnica muy popular en el ámbito del cibercrimen.

De forma sencilla, cuando una conexión no es segura, el hacker puede recuperar parte de las cookies de sesión y usarlas para suplantar la identidad del dispositivo del usuario, haciendo creer que la persona que se hizo pasar por él introdujo voluntariamente sus credenciales de inicio de sesión. Para simplificarlo, una persona puede acceder a tu cuenta de GMail sin necesidad siquiera de introducir la contraseña ni la dirección de correo.

Seguimos en la categoría de las técnicas más utilizadas por los hackers para atacar la contraseña de una cuenta de GMail. Se incluye en la categoría de lo que comúnmente se conoce como ataque de fuerza bruta o descifrado de contraseñas.

El ataque por diccionario es una variante que utiliza un conjunto de datos de conexión almacenados en un servidor llamado diccionario. Gracias a un programa informático automatizado, el hacker intentará varias veces encontrar la contraseña probando todas las posibilidades almacenadas en su diccionario. Dado que se trata de un script automatizado, el descifrado se realiza mucho más rápido dependiendo de la herramienta disponible para el hacker.

El malware desempeña un papel fundamental cuando se necesita iniciar un hackeo. Concretamente, sería casi imposible llevar a cabo un ataque informático sin el uso de malware. Pero, ¿de qué malware estamos hablando?

Hay que mencionar que existen varios tipos. El malware es un programa informático diseñado típicamente para violar la integridad de un sistema informático. Los más populares utilizados incluyen:

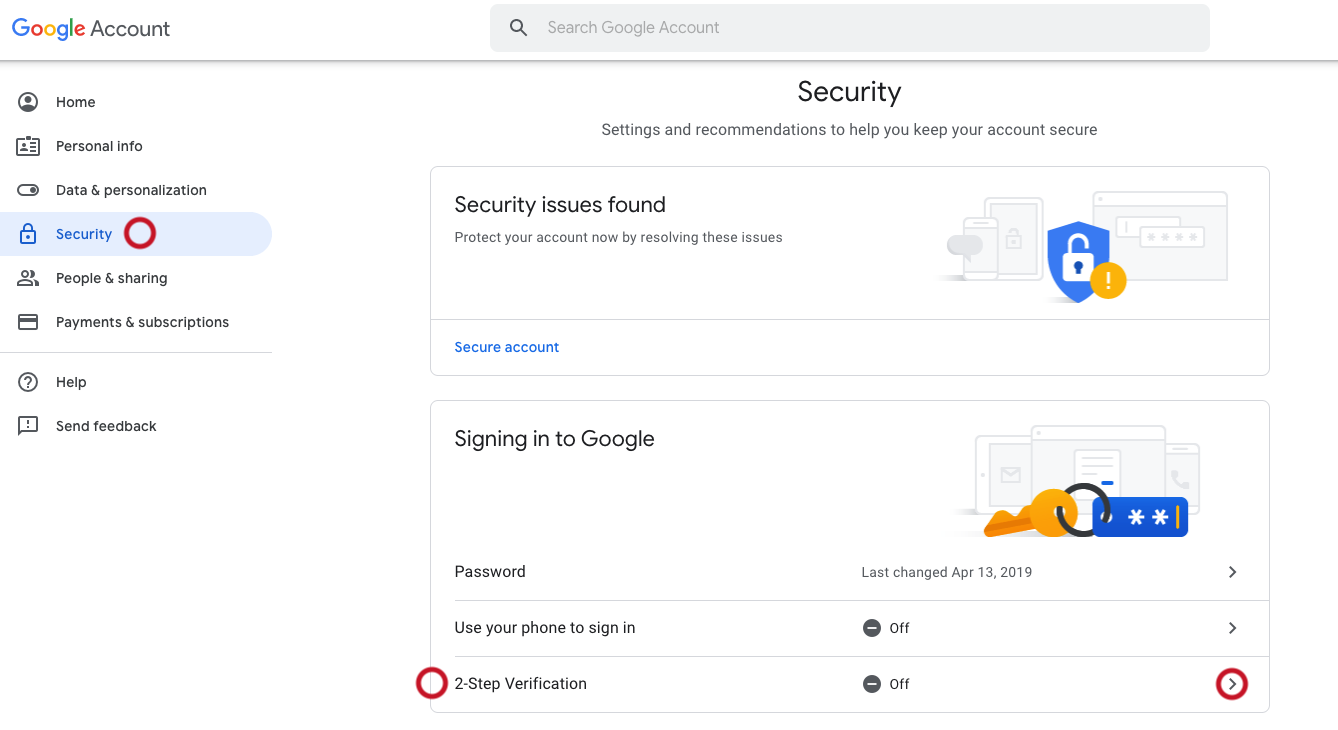

Las amenazas cibernéticas evolucionan constantemente, lo que hace que la seguridad de Gmail sea más importante que nunca. Sigue estos pasos prácticos para salvaguardar tu cuenta y tu información personal. Comienza revisando tu Revisión de seguridad de tu Cuenta de Google para identificar vulnerabilidades.

Tu cuenta de Gmail requiere una protección seria con contraseñas. Así es como debes hacerlo:

Añade una capa adicional de seguridad a tu cuenta de Gmail:

El software desactualizado crea vulnerabilidades de seguridad. Protégete haciendo lo siguiente:

Un software antivirus de calidad es esencial para la seguridad de Gmail:

Muchas brechas de seguridad se originan en extensiones y aplicaciones sospechosas. Toma estas medidas:

Los hackers suelen explotar preguntas de seguridad débiles. Así es como puedes protegerte:

La seguridad de tus dispositivos afecta directamente a la seguridad de tu cuenta de Gmail:

Incluso con precauciones, ningún sistema es 100 % seguro. Si sospechas de un acceso no autorizado:

Recuerda: La ciberseguridad absoluta no existe, pero seguir estos pasos reduce significativamente tu riesgo. Mantén la vigilancia, actualiza regularmente tu configuración de seguridad y actúa rápidamente si notas actividad sospechosa en tu cuenta de Gmail.

Si sospechas que tu cuenta de GMail ha sido hackeada, es importante actuar inmediatamente. Primero, intenta recuperar el control de tu cuenta restableciendo tu contraseña. Asegúrate de activar la autenticación en dos pasos para mayor seguridad. Además, revisa la configuración de tu cuenta y la actividad reciente para identificar cualquier cambio o acción no autorizada.

Hay varias medidas que puedes tomar para reforzar la seguridad de tu cuenta de GMail. Entre ellas se incluyen usar contraseñas fuertes y únicas, activar la autenticación en dos pasos, tener cuidado con los intentos de phishing, actualizar regularmente tu navegador y software de seguridad, evitar redes WiFi públicas para tareas sensibles y ser prudente con la información que compartes en línea, especialmente en relación con preguntas de seguridad y datos personales.

No, acceder sin autorización a la cuenta de GMail de otra persona es ilegal y constituye una grave violación de las leyes de privacidad y seguridad. Participar en el acceso no autorizado a la cuenta de otra persona puede conllevar graves consecuencias legales, incluyendo cargos penales y sanciones civiles.

Si crees que tu cuenta de GMail ha sido comprometida, cambia inmediatamente tu contraseña y activa la autenticación en dos pasos si aún no lo has hecho. Revisa la configuración de tu cuenta en busca de cambios sospechosos y considera notificar al soporte de GMail para obtener más ayuda. También es recomendable escanear tu dispositivo en busca de malware y actualizar regularmente tu software de seguridad.