जीमेल पासवर्ड हैक करें

अगर आपका अकाउंट हैक हो जाए तो क्या करें?

जीमेल पासवर्ड हैक करें

अगर आपका अकाउंट हैक हो जाए तो क्या करें?

गूगल पासवर्ड क्रैकिंग तकनीकों के खिलाफ कुछ भी नहीं कर सकता, उनकी भूमिका अपने उपयोगकर्ताओं को एक ईमेल सेवा प्रदान करना और उनकी रक्षा के लिए अपना सर्वश्रेष्ठ प्रयास करना है। कंप्यूटर हैकिंग ने हाल के वर्षों में काफी चमकदार विकास किया है। यद्यपि हम पहले से ही साइबर अपराधियों द्वारा उपयोग की जाने वाली बुनियादी तकनीकों को जानते हैं, कई ऐसी तकनीकें हैं जो अभी भी अज्ञात हैं और जो कहीं अधिक नुकसान पहुंचाती हैं। यहां कुछ ऐसी तकनीकें दी गई हैं जिनके बारे में आपको जानना आवश्यक है और अच्छी डिजिटल स्वच्छता की आदतें अपनाते समय सावधान रहना चाहिए।

हम आपको जो सलाह दे सकते हैं, वह यह है कि गुप्त प्रश्न के उत्तर में झूठ बोलें।

सबसे सरल और सबसे तेज़ समाधान पास ब्रेकर है। यह कॉम्पैक्ट एप्लिकेशन आम जनता के लिए डिज़ाइन किया गया है—तकनीकी विशेषज्ञता की आवश्यकता नहीं है। आपको केवल उस जीमेल पते की आवश्यकता है जिस अकाउंट तक आप पहुंचना चाहते हैं, और पास ब्रेकर शेष काम संभाल लेता है। यह आपकी स्क्रीन पर तुरंत डिक्रिप्टेड पासवर्ड प्रदर्शित करने के लिए एक उन्नत एल्गोरिदम का उपयोग करता है।

साइबर सुरक्षा विशेषज्ञों द्वारा विकसित, पास ब्रेकर का उपयोग दुनिया भर में हजारों लोग पहले से कर रहे हैं। इस उपकरण के साथ, आप किसी भी जीमेल अकाउंट का पासवर्ड कुछ ही मिनटों में पुनर्प्राप्त कर सकते हैं। पास ब्रेकर सभी उपयोगकर्ताओं के लिए उपयुक्त है—चाहे आप एक तकनीकी विशेषज्ञ हों या पूर्ण शुरुआती, आपको इसका उपयोग करना आसान लगेगा। अभी इंतज़ार न करें—इसे आजमाएं! आपको इंस्टॉल करते ही 30 दिनों का परीक्षण अवधि मिलता है। इस परीक्षण अवधि के अंत में, या तो आपको पहुंच मिल जाएगी या आपको पूर्ण रिफंड मिलेगा।

बस इन तीन सरल चरणों का पालन करें:

दूसरी तकनीक फ़िशिंग है, जिसमें पीड़ित को अपने ईमेल में एक अजीब सा मेल प्राप्त होता है जो आधिकारिक लगता है लेकिन उसे वर्ड या एक्सेल दस्तावेज़ खोलने के लिए कहता है। इस दस्तावेज़ में एक छिपा हुआ लिंक होता है जो, छोटे स्क्रिप्ट की तरह, असुरक्षित डिवाइस तक पहुंच खोल देता है।

इस दूसरी तकनीक का उपयोग करने के लिए प्रोग्रामिंग में अच्छा स्तर होना आवश्यक है।

जैसा कि आप जानते हैं, कुकीज़ छोटे कंप्यूटर प्रोग्राम होते हैं जो विभिन्न प्लेटफॉर्मों के बीच कनेक्शन को सुविधाजनक बनाने के लिए विशेष रूप से डिज़ाइन किए जाते हैं, जितना संभव हो उतना लोडिंग समय कम करते हुए। हम कह सकते हैं कि कुकीज़ बीकन की तरह होती हैं जो वेब उपयोगकर्ता को बिना लॉग इन किए वेबसाइट तक पहुंचने की अनुमति देती हैं, जैसा कि उसने अपने पहले कनेक्शन के दौरान अवलोकन किया था।

व्यावहारिक रूप से, यह एक बहुत ही दिलचस्प और उपयोगी उपकरण है, हालांकि साइबर अपराधियों ने इसे आपके खिलाफ उपयोग करने का तरीका खोज लिया है। यह जानते हुए कि कुकीज़ बीकन के रूप में काम करती हैं, उन्होंने उन बीकन द्वारा इंगित किए जाने वाले पथ को संशोधित करने का तरीका खोज लिया। इस तरह, वे इंटरनेट उपयोगकर्ता को किसी विशेष प्लेटफॉर्म तक पहुंचने के उनके वास्तविक उद्देश्य से विचलित कर सकते हैं। उदाहरण के लिए, जब आप अपने ब्राउज़र में gmail.com दर्ज करते हैं, तो उन्हें आपको एक अन्य वेबसाइट पर निर्देशित करना संभव होगा जो पूरी तरह से जीमेल जैसी दिखती है, जबकि वास्तव में यह एक नकली साइट है।

इस सत्र हाईजैकिंग के लिए धन्यवाद, वह आपका व्यक्तिगत डेटा एकत्र करने की संभावना रखता है, जबकि आपको यह विश्वास दिलाता है कि आप अपने अकाउंट में लॉग इन कर रहे हैं। निश्चित रूप से आप परिणामों की कल्पना कर सकते हैं...

जब हम कोई कंप्यूटर डिवाइस खरीदते हैं या कोई सॉफ़्टवेयर उपयोग करते हैं, तो उपयोगकर्ता के रूप में हम शायद ही कभी यह सवाल पूछते हैं कि हमारे खिलाफ उपयोग की जा सकने वाली सुरक्षा कमज़ोरियाँ क्या हो सकती हैं। सुरक्षा कमज़ोरियाँ हैं और हमेशा रहेंगी। हालांकि, सबसे खतरनाक वे हैं जो हमें नहीं पता हैं और जिनकी हम भविष्यवाणी भी नहीं कर सकते। हम विशेष रूप से ज़ीरो डे नामक सुरक्षा दोषों की बात कर रहे हैं। ज़ीरो डे वे सुरक्षा कमज़ोरियाँ हैं जो आपके द्वारा उपयोग किए जा रहे कंप्यूटर डिवाइस के निर्माता या सॉफ़्टवेयर प्रकाशकों को भी अज्ञात होती हैं। आज इन्हें खोजने और काम करने की एक वास्तविक प्रतिस्पर्धा है।

इस संदर्भ में समानांतर बाजार मौजूद हैं, चाहे वे आधिकारिक रूप से हों या डार्क वेब में। लक्ष्य इन कमज़ोरियों की खोज करने वाला पहला व्यक्ति बनना है। इनके लिए धन्यवाद, लगभग किसी भी प्रकार के कंप्यूटर हमले को शुरू करना संभव है। और यहीं खतरा निहित है क्योंकि उपयोगकर्ता के पास इसके खिलाफ लगभग कोई साधन नहीं होगा।

सुरक्षा कमज़ोरियों के मुद्दे को और भी जटिल बनाने वाले ज़ीरो-क्लिक एक्सप्लॉइट्स हैं। हम बहुत अधिक खतरनाक सुरक्षा दोषों की बात कर रहे हैं, चाहे वे पहले से खोजे जा चुके हों या अभी भी अज्ञात हों। ज़ीरो-क्लिक एक्सप्लॉइट्स हैकर्स को अपने लक्ष्यों के खिलाफ कार्रवाई करने की क्षमता देते हैं, भले ही उन्हें कुछ भी करने की आवश्यकता न हो। दूसरे शब्दों में, ज़ीरो क्लिक सिर्फ दरवाज़ा खोल देते हैं और हैकर्स को उस डेटा की निगरानी करने की अनुमति देते हैं जिसका उपयोग लक्षित व्यक्ति के खिलाफ किया जा सकता है।

आमतौर पर, जब हम हैकिंग के बारे में बात करने का फैसला करते हैं, तो स्पष्ट है कि हम अक्सर इंटरनेट या वेब का उल्लेख कर रहे होते हैं। हालांकि, किसी भी नेटवर्क से जुड़े बिना कुछ कंप्यूटर हमले शुरू करने की संभावना पूरी तरह से उपेक्षित है।

आज कई खोजों के लिए धन्यवाद, केवल प्रकाश का उपयोग करके संवेदनशील डेटा में घुसना संभव है। एक एलईडी प्रकाश कैप्चर डिवाइस के लिए धन्यवाद और एक कंप्यूटर विशेष रूप से, एक हैकर के पास इन प्रकाश किरणों को जानकारी में परिवर्तित करने की संभावना है। और यह वास्तव में काम करता है जब उसके पास सही उपकरण होते हैं।

कंप्यूटर में पहले से रखे गए वायरस का उपयोग करके, हार्ड डिस्क के काम करने या न करने का संकेत देने वाले एलईडी का उपयोग बाइनरी डेटा संचारित करने के लिए किया जाएगा। साइबर अपराधी के कंप्यूटर पर रखा गया वेबकैम इन चमकों को पढ़ सकेगा और इसे डिजिटल डेटा में परिवर्तित कर सकेगा।

जैसा कि हम निश्चित रूप से जानते हैं, साइबर अपराधी जानकारी एकत्र करने की संभावना होने पर कुछ भी नहीं छोड़ते।

यदि आप बिना सोचे-समझे यूएसबी ड्राइव का उपयोग करने के आदी हैं, तो यह महत्वपूर्ण है कि आप अब इस आदत को बदल दें।

वास्तव में, यूएसबी ड्राइव आपके खिलाफ सबसे भेद्य और आसानी से उपयोग किए जाने वाले उपकरण हैं। यूएसबी ड्राइव का उपयोग करने वाली ज्ञात हैकिंग तकनीकों में से एक यह है कि हैकर्स एक यूएसबी ड्राइव को संक्रमित करते हैं और फिर इसे अनजान उपयोगकर्ताओं के लिए उपलब्ध कराते हैं। वे सिर्फ इसे किसी सार्वजनिक स्थान पर खो देने का नाटक कर सकते हैं, यह आशा करते हुए कि कोई इसे उठा लेगा। वे इसे बिक्री के लिए बहुत सारे यूएसबी ड्राइव में भी रख सकते हैं। इनमें मैलवेयर होता है जिसका उपयोग आपके ट्रैफ़िक को लॉग करने और आपके डेटा को हाईजैक करने के लिए किया जा सकता है।

इंटरनेट से कनेक्ट होते समय सबसे लोकप्रिय सुझावों में से एक यह सुनिश्चित करना है कि हमारा कनेक्शन वास्तव में HTTPS प्रोटोकॉल द्वारा संरक्षित है, जो हमें ब्राउज़र और वेब सर्वर के बीच यथासंभव सुरक्षित डेटा एन्क्रिप्शन प्रदान करने का दावा करता है। यह ईमेल जांचने, सोशल नेटवर्क का उपयोग करने या सिर्फ किसी क्लासिक वेबसाइट पर जाने जैसे विभिन्न कार्यों के लिए महत्वपूर्ण है। यह तब भी हमें सुरक्षा प्रदान करता है जब हम वाई-फ़ाई हॉटस्पॉट से कनेक्ट करते हैं। यह इतना महत्वपूर्ण क्यों है? बस इसलिए कि बिना इस डेटा एन्क्रिप्शन के, हम कई खतरों के सामने खुद को उजागर करते हैं, जिनमें ""साइडजैकिंग"" नामक एक कंप्यूटर हमला शामिल है। इस खतरे का मुख्य कारण यह है कि यह साइबर हमलावर को उपयोगकर्ता के बाहर निकलने के बाद सत्र की सामग्री तक बहुत आसानी से पहुंचने की अनुमति दे सकता है। यह कहा जा सकता है कि साइडजैकिंग साइबर अपराध के क्षेत्र में एक बहुत लोकप्रिय तकनीक है।

सरल शब्दों में, जब कनेक्शन सुरक्षित नहीं होता है, तो हैकर सत्र कुकीज़ का एक हिस्सा पुनर्प्राप्त करेगा और उपयोगकर्ता के आईटी उपकरण की पहचान के उपयोग के ढांचे के भीतर उनका उपयोग करेगा। इस तरह कि यह लगे कि जिस व्यक्ति ने पहचान बदली है, उसने वास्तव में अपने लॉगिन क्रेडेंशियल्स सहमति से दर्ज किए हैं। इसे और सरल बनाने के लिए, कोई व्यक्ति बिना पासवर्ड और आईडी पता दर्ज किए ही आपके जीमेल अकाउंट तक पहुंच सकता है।

हम अभी भी हैकर्स द्वारा जीमेल अकाउंट पासवर्ड पर हमला करने के लिए उपयोग की जाने वाली सबसे अधिक उपयोग की जाने वाली तकनीकों की श्रेणी में हैं। यह ब्रूट फोर्स अटैक या पासवर्ड क्रैकिंग के रूप में जाने जाने वाले श्रेणी में आता है।

डिक्शनरी अटैक एक ऐसा विकल्प है जो कनेक्शन डेटा के एक सेट का उपयोग करता है जो डिक्शनरी नामक सर्वर में संग्रहीत होता है। एक स्वचालित कंप्यूटर प्रोग्राम के लिए धन्यवाद, हैकर कई बार पासवर्ड खोजने का प्रयास करेगा, अपने डिक्शनरी में संग्रहीत सभी संभावनाओं को आज़माकर। चूंकि यह एक स्वचालित स्क्रिप्ट है, क्रैकिंग हैकर के पास उपलब्ध उपकरण के आधार पर बहुत तेज़ी से की जाती है।

हैकिंग शुरू करने की आवश्यकता होने पर मैलवेयर एक बड़ी भूमिका निभाता है। वास्तव में, मैलवेयर के उपयोग के बिना कंप्यूटर हमला करना लगभग असंभव होगा। लेकिन हम किस मैलवेयर की बात कर रहे हैं?

यह उल्लेख किया जाना चाहिए कि कई प्रकार हैं। मैलवेयर एक कंप्यूटर प्रोग्राम है जिसे आमतौर पर कंप्यूटर सिस्टम की अखंडता का उल्लंघन करने के लिए डिज़ाइन किया जाता है। सबसे लोकप्रिय मैलवेयर में शामिल हैं:

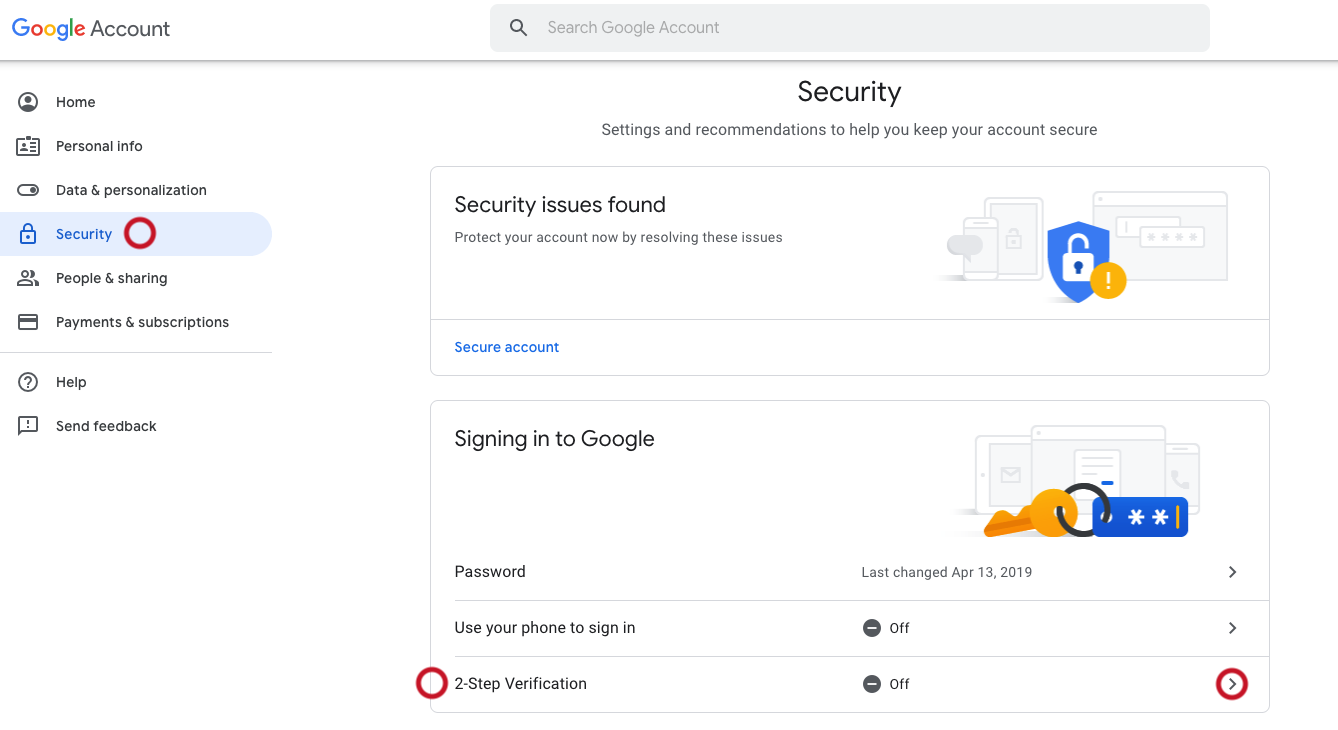

साइबर खतरे लगातार विकसित हो रहे हैं, जिससे जीमेल सुरक्षा अधिक महत्वपूर्ण हो गई है। अपने अकाउंट और व्यक्तिगत जानकारी की सुरक्षा के लिए इन व्यावहारिक कदमों का पालन करें। अपनी गूगल अकाउंट सुरक्षा जांच की समीक्षा करके कमजोरियों की पहचान करना शुरू करें।

आपके जीमेल अकाउंट को गंभीर पासवर्ड सुरक्षा की आवश्यकता है। इसे सही तरीके से करने के लिए यहां बताया गया है:

अपने जीमेल अकाउंट पर सुरक्षा की एक अतिरिक्त परत जोड़ें:

पुराना सॉफ़्टवेयर सुरक्षा कमजोरियां पैदा करता है। खुद की सुरक्षा करें:

गुणवत्तापूर्ण एंटीवायरस सॉफ़्टवेयर जीमेल सुरक्षा के लिए आवश्यक है:

कई सुरक्षा उल्लंघन संदिग्ध एक्सटेंशन और ऐप्स से उत्पन्न होते हैं। इन कदमों का पालन करें:

हैकर्स अक्सर कमजोर सुरक्षा प्रश्नों का लाभ उठाते हैं। खुद की सुरक्षा करने के लिए यहां बताया गया है:

आपके डिवाइस की सुरक्षा सीधे आपके जीमेल अकाउंट की सुरक्षा को प्रभावित करती है:

सावधानियों के बावजूद, कोई भी प्रणाली 100% सुरक्षित नहीं है। यदि आप अनधिकृत पहुंच का संदेह करते हैं:

याद रखें: पूर्ण साइबर सुरक्षा मौजूद नहीं है, लेकिन इन चरणों का पालन करने से आपका जोखिम काफी कम हो जाता है। सतर्क रहें, अपनी सुरक्षा सेटिंग्स को अपडेट रखें और अपने जीमेल अकाउंट पर संदिग्ध गतिविधि देखने पर तुरंत कार्रवाई करें।

यदि आपको संदेह है कि आपका जीमेल अकाउंट हैक हो गया है, तो तुरंत कार्रवाई करना महत्वपूर्ण है। सबसे पहले, अपने पासवर्ड को रीसेट करके अपने अकाउंट पर नियंत्रण वापस प्राप्त करने का प्रयास करें। अतिरिक्त सुरक्षा के लिए दो-कारक प्रमाणीकरण सक्षम करना सुनिश्चित करें। इसके अलावा, किसी भी अनधिकृत परिवर्तनों या क्रियाओं की पहचान करने के लिए अपनी अकाउंट सेटिंग्स और हाल की गतिविधि की समीक्षा करें।

आप अपने जीमेल अकाउंट की सुरक्षा को बढ़ाने के लिए कई कदम उठा सकते हैं। इनमें मजबूत, अद्वितीय पासवर्ड का उपयोग करना, दो-कारक प्रमाणीकरण सक्षम करना, फ़िशिंग प्रयासों से सावधान रहना, अपने ब्राउज़र और सुरक्षा सॉफ़्टवेयर को नियमित रूप से अपडेट करना, संवेदनशील कार्यों के लिए सार्वजनिक वाई-फ़ाई नेटवर्क से बचना और गुप्त प्रश्नों और व्यक्तिगत विवरणों से संबंधित ऑनलाइन साझा की जाने वाली जानकारी के प्रति सावधान रहना शामिल है।

नहीं, किसी के जीमेल अकाउंट में उसकी सहमति के बिना घुसना अवैध है और यह गोपनीयता और सुरक्षा कानूनों का गंभीर उल्लंघन माना जाता है। दूसरे व्यक्ति के अकाउंट तक अनधिकृत पहुंच बनाने में शामिल होने से गंभीर कानूनी परिणाम हो सकते हैं, जिनमें आपराधिक आरोप और नागरिक जुर्माने शामिल हैं।

यदि आपको लगता है कि आपका जीमेल अकाउंट संकट में है, तो तुरंत अपना पासवर्ड बदल दें और यदि आपने पहले से नहीं किया है तो दो-कारक प्रमाणीकरण सक्षम कर दें। किसी भी संदिग्ध परिवर्तनों के लिए अपनी अकाउंट सेटिंग्स की समीक्षा करें और आगे की सहायता के लिए जीमेल समर्थन को सूचित करने पर विचार करें। अपने डिवाइस को मैलवेयर के लिए स्कैन करना और अपने सुरक्षा सॉफ़्टवेयर को नियमित रूप से अपडेट करना भी सलाह दिया जाता है।