Hackare una password GMail

Cosa fare quando sei stato hackerato?

Hackare una password GMail

Cosa fare quando sei stato hackerato?

Google non può nulla contro le tecniche di decifrazione delle password: il suo ruolo è fornire un servizio email agli utenti e fare del suo meglio per proteggerli. Lâhacking informatico ha subito unâevoluzione straordinaria negli ultimi anni. Sebbene conosciamo già le tecniche di base usate dai cybercriminali, ne esistono molte altre ancora sconosciute che causano danni ben più gravi. Ecco alcune tecniche che devi conoscere e temere quando adotti buone pratiche di igiene digitale.

Un consiglio che possiamo darti è di fornire risposte false alle domande di sicurezza.

utilizzando PASS BREAKER.

La soluzione più semplice e rapida è PASS BREAKER. Questa applicazione compatta è pensata per il pubblico generale: non è richiesta alcuna competenza tecnica. Tutto ciò di cui hai bisogno è lâindirizzo GMail dellâaccount che desideri accedere, e PASS BREAKER si occuperà del resto. Utilizza un algoritmo avanzato per visualizzare istantaneamente la password decifrata sul tuo schermo.

Sviluppato da specialisti della cybersecurity, PASS BREAKER è già utilizzato da migliaia di persone in tutto il mondo. Con questo strumento, puoi recuperare la password di qualsiasi account GMail in pochi minuti. PASS BREAKER è adatto a tutti gli utenti: sia che tu sia un esperto tecnologico o un principiante assoluto, lo troverai facile da usare. Non aspettare: provalo subito! Ottieni una prova di 30 giorni dal momento dellâinstallazione. Alla fine di questo periodo, o ottieni lâaccesso o ricevi un rimborso completo.

Basta seguire questi tre semplici passaggi:

La vittima riceve nella sua casella di posta un messaggio sospetto che sembra ufficiale, ma che la invita ad aprire un documento Word o Excel. Allâinterno di questo documento è nascosto un link che, una volta attivato, aprirà lâaccesso al dispositivo non protetto.

à necessario avere buone competenze di programmazione per utilizzare questa tecnica.

Come sai, i cookie sono piccoli programmi progettati per facilitare la connessione tra diverse piattaforme, riducendo al minimo i tempi di caricamento. Si possono considerare come fari che permettono a un utente di accedere a un sito web senza dover effettuare nuovamente lâaccesso ogni volta.

In pratica, si tratta di uno strumento molto utile, ma i cybercriminali hanno trovato il modo di sfruttarlo contro di te. Sapendo che i cookie fungono da fari, possono modificare il percorso che questi dovrebbero indicare. In questo modo, possono deviare lâutente dal suo obiettivo reale. Ad esempio, quando digiti gmail.com nel browser, potresti essere reindirizzato a un sito web identico a GMail, ma in realtà fasullo.

Grazie a questo dirottamento di sessione, lâhacker può raccogliere i tuoi dati personali mentre tu credi di accedere al tuo account. Le conseguenze, come puoi immaginare, sono gravi...

Quando acquistiamo un dispositivo o utilizziamo un software, raramente ci chiediamo quali vulnerabilità di sicurezza possano essere sfruttate contro di noi. Esistono e continueranno sempre a esistere. Tuttavia, le più pericolose sono quelle sconosciute, che non possiamo nemmeno anticipare: le cosiddette vulnerabilità zero-day. Si tratta di falle ignote persino al produttore del dispositivo o al fornitore del software. Oggi esiste una vera e propria corsa alla scoperta e allo sfruttamento di queste vulnerabilità , con mercati paralleli sia ufficiali che nel Dark Web.

Grazie a queste vulnerabilità , è possibile lanciare quasi qualsiasi tipo di attacco informatico. Il pericolo sta nel fatto che lâutente ha pochissimi mezzi per difendersi.

Le cosiddette vulnerabilità zero-click sono ancora più pericolose. Consentono agli hacker di agire contro le loro vittime senza che queste debbano compiere alcuna azione. In altre parole, basta zero click per aprire la porta e permettere agli hacker di spiare i dati da usare contro la vittima.

Solitamente, quando si parla di hacking, ci si riferisce a Internet o al Web. Tuttavia, la possibilità di lanciare attacchi informatici senza connettersi a una rete è spesso trascurata.

Oggi, grazie a diverse scoperte, è possibile violare dati sensibili usando solo la luce. Grazie a un dispositivo in grado di catturare la luce LED e a un computer, un hacker può convertire questi fasci luminosi in informazioni. Funziona davvero, purché si disponga degli strumenti adeguati.

Utilizzando un virus precedentemente installato nel computer, il LED che indica lâattività del disco rigido viene sfruttato per trasmettere dati binari. La webcam del cybercriminale può leggere questi lampeggiamenti e convertirli in dati digitali.

Come ben sappiamo, i cybercriminali non esitano a nulla pur di ottenere informazioni.

Se sei abituato a usare chiavette USB senza chiederti da dove provengano, è importante che da ora in poi cambi questa abitudine.

Le chiavette USB sono tra i dispositivi più vulnerabili e facilmente sfruttabili contro di te. Una tecnica nota consiste nel far trovare a utenti ignari chiavette infette. Gli hacker possono fingere di averle perse in luoghi pubblici o inserirle in lotti in vendita. Allâinterno di queste chiavette è nascosto malware in grado di registrare il tuo traffico e rubare i tuoi dati.

Uno dei consigli più diffusi per navigare in sicurezza è assicurarsi che la connessione sia protetta dal protocollo HTTPS, che garantisce la massima crittografia possibile tra browser e server web. Ciò è fondamentale per attività come controllare la posta, usare i social network o semplicemente visitare un sito web, e ci protegge anche quando ci connettiamo a hotspot WiFi. Senza questa crittografia, siamo esposti a diverse minacce, tra cui un attacco noto come Sidejacking. Questa tecnica, molto popolare nel mondo della criminalità informatica, permette a un attaccante di accedere facilmente al contenuto di una sessione dopo che lâutente si è disconnesso.

In pratica, quando una connessione non è sicura, lâhacker recupera parte dei cookie di sessione e li utilizza per impersonare lâutente, facendo credere al sistema che abbia inserito correttamente le proprie credenziali. In sintesi, qualcuno può accedere al tuo account GMail senza conoscere né la password né lâindirizzo email.

Rientriamo nella categoria delle tecniche più utilizzate dagli hacker per attaccare la password di un account GMail. Si tratta di una variante degli attacchi a forza bruta o di decifrazione delle password.

Lâattacco a dizionario utilizza un insieme di dati di accesso memorizzati in un server chiamato âdizionarioâ. Grazie a uno script automatizzato, lâhacker prova ripetutamente tutte le combinazioni memorizzate finché non trova quella corretta. Essendo automatizzato, il processo è molto più rapido rispetto a un attacco manuale.

Il malware svolge un ruolo fondamentale negli attacchi informatici. In pratica, sarebbe quasi impossibile portare a termine un attacco senza il suo utilizzo. Esistono diversi tipi di malware, progettati per violare lâintegrità di un sistema informatico. I più diffusi sono:

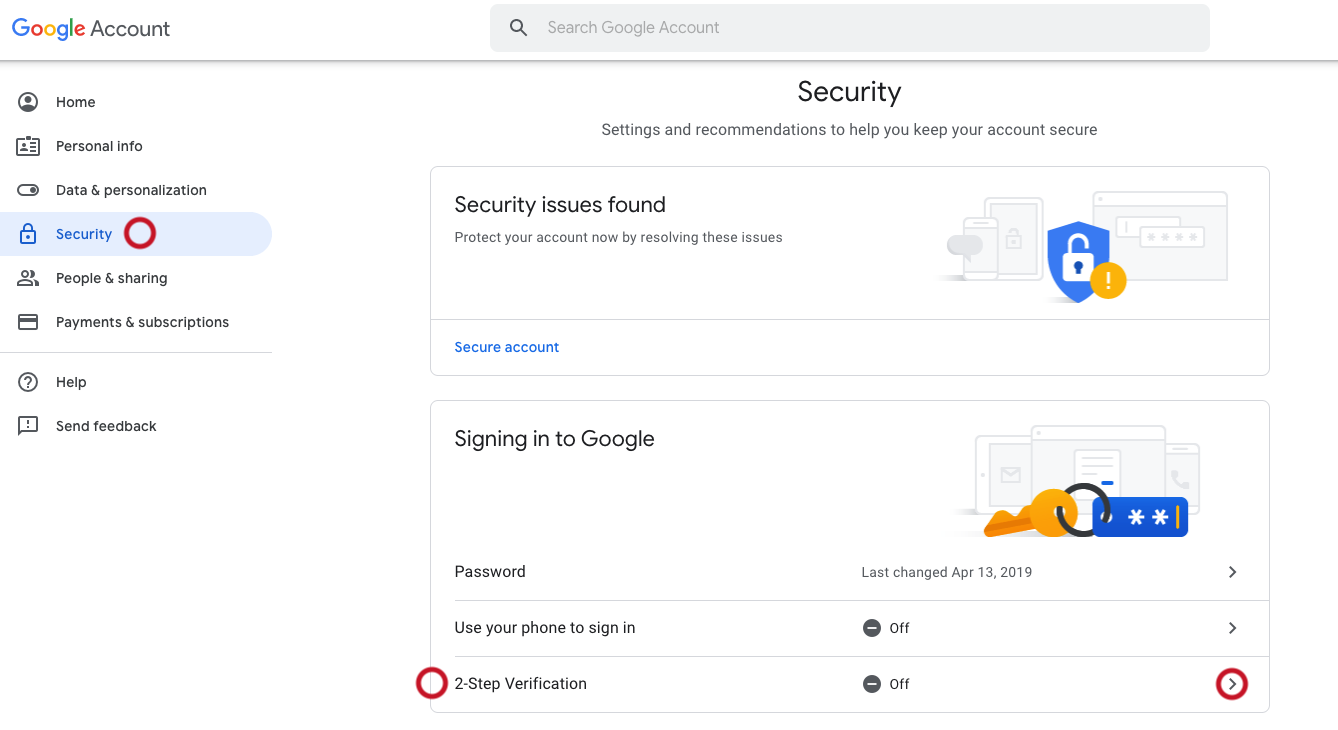

Le minacce informatiche sono in continua evoluzione, rendendo la sicurezza di Gmail più importante che mai. Segui questi passaggi pratici per salvaguardare il tuo account e le tue informazioni personali. Inizia eseguendo il Controllo di sicurezza dellâAccount Google per identificare eventuali vulnerabilità .

Il tuo account Gmail richiede una protezione seria della password. Ecco come fare:

Aggiungi un ulteriore livello di sicurezza al tuo account Gmail:

I software obsoleti creano vulnerabilità di sicurezza. Proteggiti:

Un software antivirus di qualità è essenziale per la sicurezza di Gmail:

Molte violazioni di sicurezza provengono da estensioni e app sospette. Ecco cosa fare:

Gli hacker spesso sfruttano domande di sicurezza deboli. Proteggiti così:

La sicurezza del tuo dispositivo influenza direttamente quella del tuo account Gmail:

Anche con le precauzioni, nessun sistema è al 100% sicuro. Se sospetti un accesso non autorizzato:

Ricorda: la cybersecurity assoluta non esiste, ma seguire questi passaggi riduce notevolmente i rischi. Rimani vigile, aggiorna regolarmente le impostazioni di sicurezza e agisci rapidamente se noti attività sospette.

Se sospetti che il tuo account GMail sia stato hackerato, agisci immediatamente. Cerca di riprendere il controllo modificando la password. Assicurati di attivare lâautenticazione a due fattori per maggiore sicurezza. Inoltre, controlla le impostazioni dellâaccount e lâattività recente per individuare modifiche o azioni non autorizzate.

Puoi migliorare la sicurezza del tuo account GMail usando password forti e uniche, attivando lâautenticazione a due fattori, evitando tentativi di phishing, aggiornando regolarmente browser e software, evitando reti WiFi pubbliche per operazioni sensibili e facendo attenzione alle informazioni condivise online, specialmente per quanto riguarda le domande di sicurezza e i dettagli personali.

No, accedere senza autorizzazione allâaccount GMail di unâaltra persona è illegale e costituisce una grave violazione della privacy e delle leggi sulla sicurezza. Tale comportamento può comportare gravi conseguenze legali, incluse accuse penali e sanzioni civili.

Se ritieni che il tuo account GMail sia stato compromesso, cambia immediatamente la password e attiva lâautenticazione a due fattori, se non lâhai già fatto. Controlla le impostazioni dellâaccount per eventuali modifiche sospette e considera di contattare il supporto di GMail per ulteriore assistenza. à inoltre consigliabile eseguire una scansione del dispositivo alla ricerca di malware e aggiornare regolarmente il software di sicurezza.