Pirater un compte Yahoo!

Aucun mot de passe n'est infaillible

Pirater un compte Yahoo!

Aucun mot de passe n'est infaillible

Il est important de comprendre les méthodes des hackers pour s’en protéger.

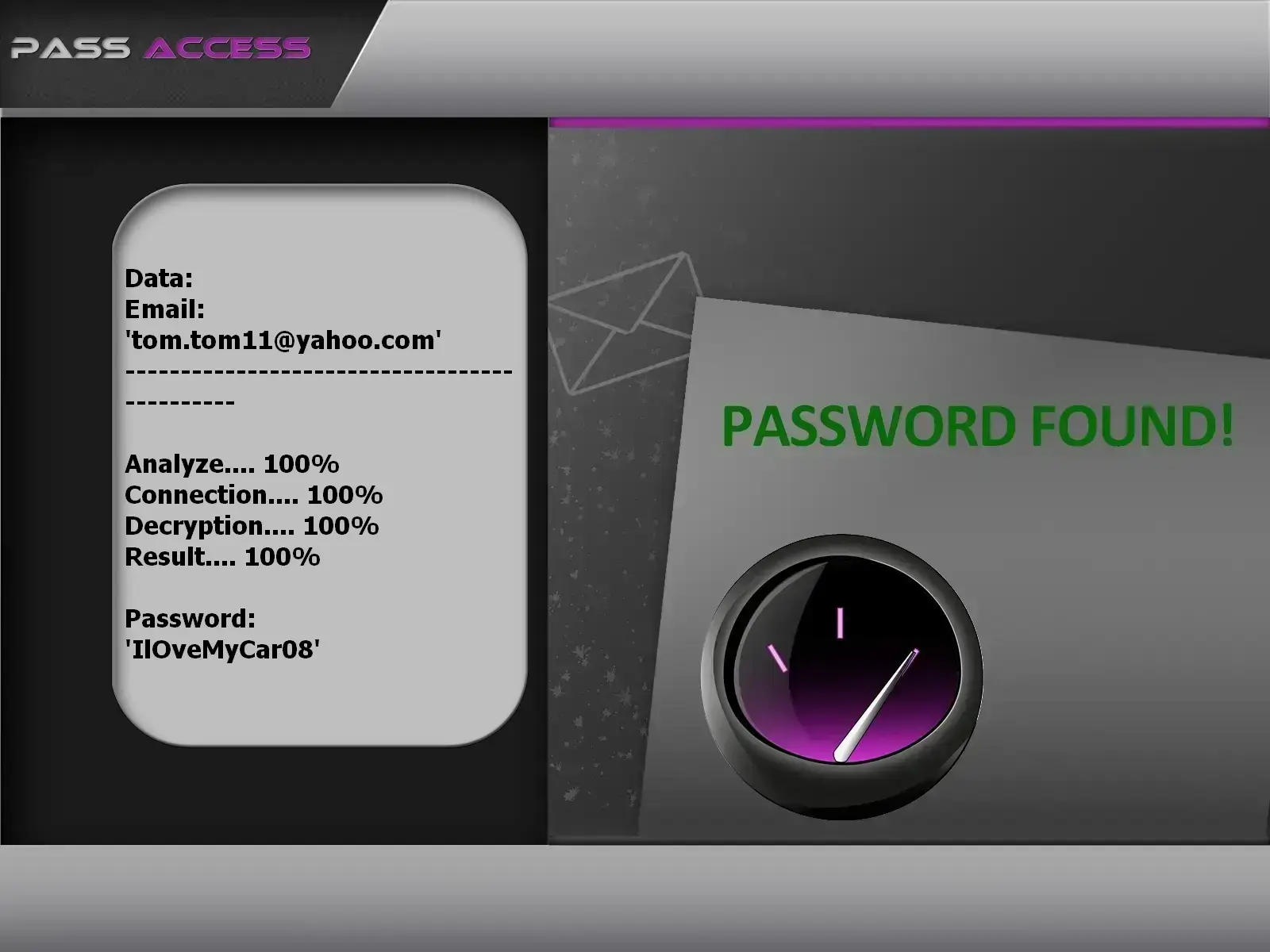

Découvrez les méthodes permettant de piratage de compte Yahoo! :

grâce à PASS ACCESS.

Ce logiciel permet de décrypte un mot de passe Yahoo! à partir d'un email tout simplement. Il suffit d'inscrire l'identifiant de connexion dans la case prévue à cet effet pour que PASS ACCESS décode le mot de passe associé au compte. Il retrouve le mot de passe et déchiffre l'accès en quelques minutes seulement.

Vous pouvez télécharger PASS ACCESS depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passaccess

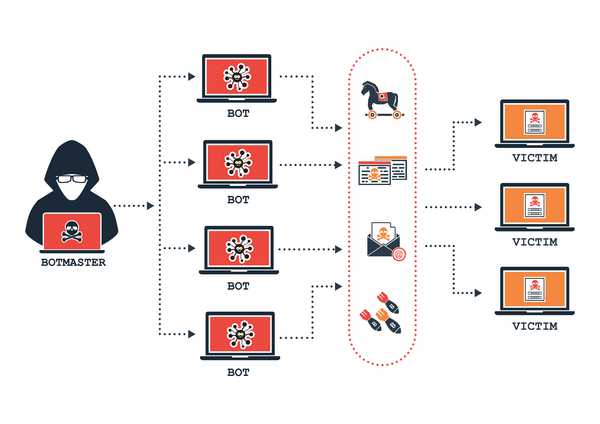

Un botnet est un réseau d'ordinateurs qui fournit des puissances de calculs synchros dans le but de réaliser des actions avec une puissance énorme. On les appelle aussi les « Zombies ». Ce réseau d'ordinateurs permet aux hackers de lancer plusieurs attaques à la fois. Leurs puissances étant accrue par la fusion de plusieurs ordinateurs, il s’agit de milliers d’ordinateurs dans la plupart du temps. Les botnets fonctionnent par infection d'un système informatique qui réussissent leurs actions la majorité du temps. Les hackers utilisent donc un logiciel malveillant pour relier les ordinateurs ou les smartphones entre eux. Cela affaiblit les défenses de l'utilisateur qui voit les performances de son appareil informatique réduire drastiquement.

Cette attaque consiste à puiser les mots de passe emmagasinés dans des bases de données locales souvent gérées par les navigateurs ou les applications. Quand vous accédez à un réseau social, ou à votre compte Yahoo!, les mots de passe sont stockés et protégés avec une mesure de chiffrement empêchant n'importe qui d'y accéder. On dit alors que les mots de passe sont hachés. Le système de hachage peut être contourné avec cette technique. En effet, les hackers disposent d'algorithmes qui leurs permettent de décoder le hachage et de découvrir le contenu du mot de passe en clair. Il y a une condition : le hacker doit accéder à la base de données contenant les données hachées. Mais ce n'est pas vraiment une chose difficile à faire. Aujourd'hui, ils y arrivent en exploitant des failles de données ou en se les procurant tout simplement sur le Dark Web.

Il existe des logiciels malveillants qui donnent l'accès aux hackers de pouvoir enregistrer l'écran de l'appareil informatique infecté. Ce qui signifie que tout ce que vous faites sur votre ordinateur ou sur votre smartphone, peut être surveillé à distance. Cela inclut bien évidemment l'utilisation de mots de passe lors de vos connexions. Grâce à leurs outils, ils savent exactement comment faire pour récolter vos données personnelles. Pour l'installer sur un appareil, il utilise généralement le système des phishing ou trouvent moyen de pouvoir y accéder physiquement. Il faut juste savoir que c'est un programme malveillant qui permet la surveillance. Ce genre de méthode ressemble au même mode opératoire que les logiciels espions ou encore les enregistreurs de frappe. Ce sont généralement des programmes informatiques qui sont très discrets et qui savent exactement exploiter les mauvaises pratiques des utilisateurs contre eux.

À l'instar de l'application précédente, il permet aussi d'extraire des informations de l'activité de la victime. Lui se concentre principalement sur ce qui est saisi sur un clavier. Ce que signifie que si un smartphone ou un ordinateur est corrompu par un enregistreur de frappe, le pirate informatique derrière ce programme malveillant pourra alors savoir ce que la victime va saisir sur le clavier de terminal. Et bien évidemment, nous savons tous que nous saisissons couramment nos mots de passe. Votre compte Yahoo! devient vulnérable si vous êtes pris dans ce genre de cybermalveillance.

Il arrive souvent que nous enregistrions l’identifiant de connexion à chaque fois que nous nous connectons sur nos comptes en ligne. C'est une fonctionnalité très pratique qui nous permet notamment de gagner beaucoup plus de temps.

Il s’agit d’une simple option à activer sur le navigateur web utilisé. Il peut s'agir par exemple de Google Chrome. En accédant aux paramètres, vous pouvez voir certainement un onglet dédié au formulaire et au mot de passe. Vous verrez un ensemble d'identifiants enregistrés. Vous pouvez rechercher le mot de passe qui vous intéresse à partir de l'adresse mail appropriée. Cependant, il est possible pour les pirates informatiques de pousser l’exploitation de cette solution qui à la base est faite pour faciliter l’usager.

En effet, les cookies des navigateurs peuvent aussi servir aux pirates. Les cookies conservent toutes nos données personnelles quand nous naviguons sur Internet. Quand un utilisateur écrit son identifiant et son mot de passe, les cookies enregistrent tout malgré nous. Une fois que le pirate a eu accès aux cookies, il peut simuler votre présence et se connecter comme si c’était vous sur un navigateur.

Il s’agit d’une méthode très simple qui ne nécessite pas de déployer suffisamment de ressources. Cependant, cela nécessite que le hacker accède physiquement à l'appareil informatique de la victime. S'il réussit à pouvoir accéder à celui-ci, il peut récupérer l'identifiant qui l'intéresse en moins d’une minute.

Il peut arriver qu'un utilisateur oublie par exemple son mot de passe. Pour cela, il y a une fonction dédiée qui lui permet de le récupérer facilement. Il doit cliquer sur l'onglet qui mentionne « mot de passe oublié ». Ensuite il sera reconduit vers une page de récupération. Grâce à cela, il lui sera alors demandé d'entrer des informations personnelles qui permettent de l'identifier. Une fois l'identification confirmée, l'utilisateur peut alors changer le mot de passe qu'il a oublié.

Dans la mesure où le hacker connait les informations d'identification nécessaires, il peut tout simplement lancer la récupération de mot de passe et se faire passer pour vous en confirmant correctement votre identité. Bien sur la condition pour que le hacker exploite cette méthode doit être d'abord d'accéder à votre boîte mail. Ce qui n'est pas véritablement compliqué dans la mesure où il peut user du phishing ou de l'ingénierie sociale.

Ils utilisent une technique appelée « clickjacking » qui consiste à placer un virus caché derrière une image. Son fonctionnement est vraiment très simple. Le pirate va créer un site Internet avec un bouton indiquant « gagner un cadeau » par exemple. Malheureusement, il s’agit d’un piège. En effet, le hacker a chargé une iframe sur votre compte de messagerie Yahoo! aligné exactement au même endroit que le bouton « changer le mot de passe ».

La victime ne se doute de rien et clique sur ce fameux bouton qui en l'occurrence va changer et enregistrer le nouveau mot de passe du compte Yahoo!.

Il existe certaines méthodes de piratage informatique qui n'ont pas besoin de passer par Internet. Ce qui signifie que lorsque vous êtes hors connexion ne vous croyez pas à l'abri, le piratage de compte Yahoo! est toujours possible. En effet il existe des techniques qui peuvent varier selon le contexte mais qui réussissent à pirater sans être reliée à Internet. Voici quelques-unes :

Le vol de données avec la lumière LED : Savez-vous que le rayonnement LED de vos écrans peut être utilisé afin de dérober vos mots de passe ? Effectivement certains chercheurs ont découvert que lorsque vous utilisez un appareil informatique, en utilisant un logiciel spécial de traitement de lumière, il est possible de pouvoir convertir les rayonnements lumineux de l’écran en codes binaires. Le hacker muni d’une webcam dirige en direction de votre écran pour intercepter ces rayons et les convertir en code lisible afin de savoir votre mot de passe Yahoo!.

Le piratage de câble Ethernet RJ45 : les réseaux Ethernet sont conçus pour être isolés. L'objectif du développement d'un tel réseau réside essentiellement dans le fait qu'ils veulent éviter toute intrusion venant d'acteurs malveillants extérieurs. Cependant aucune intrusion n’est impossible, en effet, il existe des techniques qui permettent aux hackers de pouvoir se connecter aux données malgré cela. Il s’agit de la technique appelée « LANtenna Attak ». Elle consiste essentiellement à capter les vibrations émises par les câbles RJ45 qui pourront être convertis en information intelligible. Cependant il faudra d'abord que le pirate informatique ait préalablement installé un logiciel spécial sur les appareils connectés au réseau Ethernet dans le but de pousser l'infrastructure à émettre des ultrasons. Ces ultrasons sont alors captés grâce à une antenne qui seront les récepteurs qui permettront le traitement l'information.

Piratage par le Bluetooth : le Bluetooth est un réseau sans fil qui permet aussi la communication entre plusieurs appareils informatiques. À l'instar d’Internet, les cybercriminels ont développé une méthode qui leur permet d'utiliser des failles de sécurité présentes dans le fonctionnement même du Bluetooth pour pirater les personnes ciblées. L'objectif est bien évidemment que vos données personnelles tel que votre identifiant de connexion Yahoo! soit compromis. Ils vont faire en sorte que vous acceptiez l'appareillage entre leurs appareils et le vôtre.

Piratage par le câble USB : il existe plusieurs techniques qui permettent d'utiliser le câble USB. Ces fils qui permettent généralement de charger votre téléphone sont aussi des moyens de vous piéger et de récolter des informations sensibles. Lorsque vous êtes dans un endroit publique, il existe souvent des bornes de rechargement USB. Cela peut permettre à des personnes qui sont dans une salle d’attente de pouvoir recharger leur smartphone. L’astuce est que les hackers installent sur ces bornes de rechargement des extracteurs de fichiers. Bien évidemment vous n'avez pratiquement aucune protection contre ce genre de problème. Les iPhones sont particulièrement vulnérables à cette technique de piratage à cause des généralités présentes dans le câble lightning.

Le piratage grâce au réseau GSM : avant la démocratisation du réseau Internet, le réseau GSM était littéralement le moyen de communication. On peut dire sans se tromper que c'est aujourd'hui le réseau le plus utilisé au monde. Il sert essentiellement à transmettre des appels téléphoniques. Des professionnels du piratage informatique ont découvert une technique qui permet de pirater un ordinateur grâce à ce réseau qui à la base ne sert qu'à transmettre des appels cellulaires. La technique va reposer sur le développement d'un logiciel qui est capable d'utiliser les ondes électromagnétiques et de forcer le bus informatique de la mémoire de l'ordinateur ciblé à réagir comme une antenne téléphonique. Toute cette mise en place vise à pousser l'ordinateur à émettre comme un téléphone sur réseau cellulaire. Pour fonctionner correctement, il va s'appuyer sur le fait que la mémoire de l'ordinateur fonctionne grâce à une architecture multicanale. Ce qui permet d'amplifier le signal. Ce n'est pas tout, il faut utiliser un rootkit pour appareils mobiles. Il doit être embarqué dans la puce radio du téléphone portable à utiliser pour les transmissions. Une procédure complexe mais qui de manière certaine peut arriver à de bons résultats lorsque tout se passe comme il faut.

Notons simplement que le piratage informatique de compte Yahoo! répond à un besoin de cumulation de données. D'abord, s'ils réussissent à accéder au vôtre, il sera facilement possible d'usurper votre identité. De plus, il ne faut pas oublier que votre compte mail est toujours associé à vos comptes de réseaux sociaux. Un pirate informatique qui peut détourner votre compte mail aura la possibilité de détourner tous vos comptes de réseaux sociaux affiliés à ce compte mail. Ce qui démontre à quel point il est dangereux de négliger la sécurité de votre messagerie électronique.

Le piratage de compte Yahoo! permet aussi d'usurper l'identité de la cible. Cela peut avoir un impact professionnel si le compte est utilisé dans ce sens. Il peut aussi s'agir de l'utilisation du compte piraté pour réaliser d'autres cyberattaques comme vider votre compte bancaire ou arnaquer vos proches.

Pour finir, il y a aussi le piratage informatique réalisé par des proches dans le but de pouvoir surveiller la personne dans le but de découvrir des informations secrètes. Un parent peut décider par exemple de contrôler l'activité de son enfant, il peut aussi s’agir d’un conjoint jaloux.

Bien évidemment les raisons diffèrent. Mais il est important de souligner que pirater le compte Yahoo! d'une personne sans son consentement est une infraction. Cela est puni par la loi. C'est pour cette raison que peu importe la raison que vous évoquez, si vous souhaitez un jour initier une attaque, veillez à rester à respecter la loi.

L'idée est de savoir quelles sont les bonnes pratiques à adopter dans le but de réduire au maximum les risques de piratages. On parle de réduction de risques de piratages car il est impossible d'être sécurisé à 100 %. Cependant vous pouvez faire en sorte que le hacker qui décide de s'en prendre à vous ne puisse pas le faire aussi facilement. Voici pour vous quelques consignes :

Le piratage de compte Yahoo! répond à un besoin de cumulation de données. D'abord, s'ils réussissent à accéder à votre compte, il sera facilement possible d'usurper votre identité. De plus, votre compte mail est souvent associé à vos comptes de réseaux sociaux, ce qui permettrait au pirate d'accéder à ces comptes également. En outre, le piratage de compte Yahoo! peut permettre d'usurper l'identité de la cible à des fins professionnelles ou personnelles, voire de réaliser d'autres cyberattaques. Il est important de souligner que le piratage informatique d'un compte sans consentement est une infraction punie par la loi.

Pour réduire les risques de piratage de votre compte Yahoo!, voici quelques bonnes pratiques à adopter :

Les méthodes de piratage de compte Yahoo! incluent, entre autres, l'attaque au botnet, l'utilisation de rainbow tables, l'enregistreur d'écran, le keylogger, le piratage via les mots de passe enregistrés dans le navigateur, l'utilisation de l'option de récupération de mot de passe, le clickjacking, ainsi que des méthodes qui n'utilisent pas de connexion Internet telles que le vol de données avec la lumière LED, le piratage de câble Ethernet RJ45, le piratage par le Bluetooth, le piratage par le câble USB, et le piratage grâce au réseau GSM.

PASS ACCESS est un logiciel permettant de retrouver un mot de passe Yahoo! à partir d'un email. Il suffit d'inscrire l'identifiant de connexion dans la case prévue à cet effet pour que PASS ACCESS récupère le mot de passe associé au compte en quelques minutes.

L'attaque au botnet consiste à utiliser un réseau d'ordinateurs infectés pour lancer plusieurs attaques simultanées, augmentant ainsi la puissance de l'attaque.

Les rainbow tables sont utilisées pour décoder les mots de passe hachés stockés dans des bases de données locales, permettant aux hackers d'accéder au contenu du mot de passe en clair.

Les logiciels malveillants d'enregistrement d'écran permettent aux hackers de surveiller et d'enregistrer l'écran de l'appareil infecté, y compris les mots de passe saisis lors de connexions à un compte Yahoo!.

Un keylogger enregistre les touches tapées sur un clavier, permettant aux hackers de capturer les mots de passe saisis par la victime sur son ordinateur ou son smartphone, y compris ceux utilisés pour un compte Yahoo!.

Les pirates peuvent accéder aux mots de passe enregistrés dans le navigateur d'une victime pour usurper son identité et se connecter à son compte Yahoo! sans son autorisation.

Le clickjacking consiste à cacher un lien malveillant derrière une image ou un bouton légitime, incitant la victime à cliquer dessus et à changer involontairement le mot de passe de son compte Yahoo!.

Il existe des techniques telles que le vol de données avec la lumière LED, le piratage de câble Ethernet RJ45, le piratage par le Bluetooth, le piratage par le câble USB et le piratage via le réseau GSM qui ne nécessitent pas de connexion Internet pour compromettre un compte Yahoo!.

Les risques liés au piratage de compte Yahoo! incluent l'usurpation d'identité, l'accès aux comptes de réseaux sociaux associés, la réalisation d'autres cyberattaques, et la violation de la vie privée de la victime.