Cracker un mot de passe Yahoo!

1 milliard de personnes sont concernées

Cracker un mot de passe Yahoo!

1 milliard de personnes sont concernées

A en croire les hackers, cracker un mot de passe Yahoo! est très facile. On compte pas moins de 1 milliard de comptes Yahoo! crackés. C’est énorme quand on y pense, surtout quand cela a été fait par une seule personne. Yahoo! fait partie des plateformes web les plus visitées au monde. À un certain moment de l'histoire de l'Internet, presque tous les utilisateurs avaient au moins un compte Yahoo!. Si aujourd'hui GMail est largement passé devant, on ne peut pas nier aussi qu'il existe beaucoup d'utilisateurs qui continuent d’utiliser Yahoo! et cela presque tous les jours. Par conséquent, abordons la question de la sécurité d'un compte Yahoo!.

Il est évident qu’avant de parler de tout type de piratage informatique, le plus important est de savoir comment faire pour contourner le mot de passe. Pourquoi le mot de passe ?

Tout simplement parce que c'est le premier identifiant qui sert de barrière lorsqu'on essaie de pirater une personne. C'est pour cette raison qu'il faut d'abord penser à le cracker. Les méthodes de craquage de mots de passe sont nombreuses. Si certains font appel à des logiciels pour réussir à contourner cette sécurité, il existe des pratiques directes qui nécessitent juste une certaine maîtrise.

Voici donc quelques méthodes qui peuvent être utilisées pour contourner la sécurité de votre mot de passe Yahoo! :

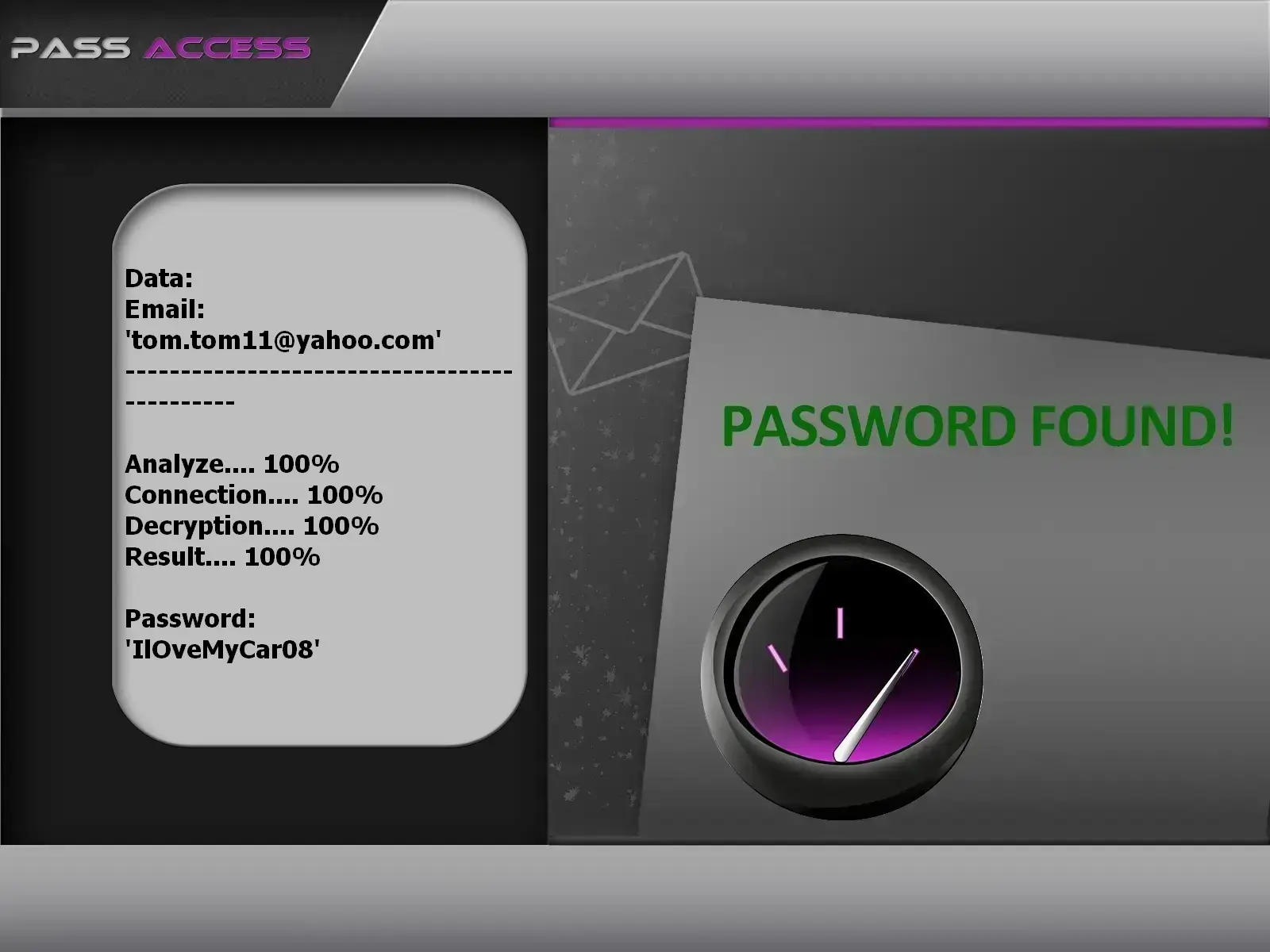

grâce à PASS ACCESS.

PASS ACCESS est un logiciel permettant d'accéder à son compte Yahoo! rapidement. Il passe outre les protections à double authentifaction et affiche le mot de passe en clair sur votre écran en seulement quelques minutes. Que le mot de passe soit crypé ou non, PASS ACCESS va pouvoir le récupérer. Il s'agit d'un programme conçu spécialement pour vous aider à décrypter le mot de passe de n'importe quel compte Yahoo!. Il est essentiellement utile pour les personnes qui ont oublié leur mot de passe ou cherchent à tester la sécurité de leur compte.

Conçu par des spécialistes de la cybersécurité, il permet en quelques minutes de pouvoir décoder le mot de passe et faciliter la connexion en seulement quelques clics.

Contrairement à la majorité des applications qui sont censées vous aider à déchiffrer les mots de passe Yahoo!, celui-ci n'exige pas véritablement d'informations ou de connaissances particulières. En d'autres termes, toute personne ayant une base en informatique peut l'utiliser sans craindre.

Pour cela il vous suffit juste de suivre les trois étapes mentionnées ci-dessous :

Il faut mentionner la facilité de l'utilisation de cette application. De plus, vous disposez d’un mois d'essai et à la fin de cette période d'essai, soit cela a fonctionné, soit vous êtes remboursé.

Essayez donc PASS ACCESS maintenant en le téléchargeant depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passaccess

Le plus souvent, on ne parle pas beaucoup de cette technique de cybercriminalité qui est l'interception du trafic réseau. Par conséquent, vous trouverez difficilement de la documentation vous permettant de vous renseigner sur le sujet. Le plus important c'est que c'est une pratique qui est organisée dans le but de voler des données sensibles, d'espionner et de peut-être saboter.

Tout d'abord, le pirate informatique qui veut initier une interception de trafic doit d'abord chercher à collecter des informations sur le réseau ciblé. C'est généralement quelque chose qui se fait assez facilement en passant par le WiFi par exemple ou en surveillant un utilisateur par rapport à ses faits et gestes ainsi que ses pratiques informatiques. Certains cybercriminels utilisent des logiciels de reniflage dans le but d'étudier un réseau à distance. Grâce aux informations récoltées, la prochaine étape va consister à collecter les adresses IP qui sont présentes dans le réseau LAN. Il ne s’agit pas uniquement d’adresses IP mais aussi d’informations relatives aux équipements utilisés ainsi que les serveurs utilisés si cela est possible. Grâce à l'ensemble de ces données, les cybercriminels peuvent procéder au détournement de trafics vers des appareils à qui ils vont usurper les signatures. Dans ce vol de data, les données personnelles comme les mots de passe et autres identifiants de connexion sont concernés.

On peut l'appeler aussi reniflement de paquets en français. C'est une pratique qui consiste à surveiller et à capturer l'ensemble des paquets de données qui transitent sur un réseau grâce à des programmes informatiques et matériels conçus spécialement à cet effet. Cette méthode permet à un pirate informatique de pouvoir espionner et même d’accéder à un réseau informatique dans son ensemble depuis son emplacement. Bien évidemment de telles possibilités peuvent avoir pour conséquence immédiate le vol de données sensibles, à savoir des mots de passe. Il ne s’agit pas uniquement de mot de passe. En plus de vos identifiants de connexion, l'activité de vos appareils informatiques pourra être espionnée et vos communications détournées.

Il faut procéder par plusieurs étapes. Au commencement, le hacker doit connecter son terminal informatique à un port de commutation. La deuxième étape consistera à utiliser des outils de découvertes qui lui permettront de savoir quel type de réseau il compte cibler. Une fois l'analyse terminée, il essaie de trouver un moyen d'attaquer directement sa victime. Pour cela il va empoisonner, grâce à un programme malveillant, le terminal informatique de sa cible. Particulièrement à travers l'usurpation du ARP. S'il réussit cette étape, l'ensemble du trafic qui est en principe destiné à la machine de sa cible sera détourné par lui. Le hacker n’aura plus qu’à simplement collecter les données qui l'intéressent.

De façon terre à terre, c'est une manière de surveiller la conversation téléphonique d'une autre personne à travers les différents outils qu'utilisent les victimes. Cela peut être à la fois une communication téléphonique ou bien une communication par Internet. Dans le contexte de piratage informatique, les cybermalveillants vont utiliser des appareils d'écoutes ou des logiciels espions qui seront directement connectés au circuit du réseau ciblé. Dans le but d'intercepter des données, il doit enregistrer toutes les informations qu'il va intercepter et enregistrer tout ce flux de données entre la cible et son hôte. Il faut noter que la technique de l'écoute téléphonique peut avoir deux variantes :

Une bonne technique de malveillance qui consiste à créer un compte Yahoo! similaire au vôtre. Le pirate informatique va collecter des informations sur vous pour que son compte ait l'air véritablement légitime. Son compte sera équivalent au vôtre à quelques modifications orthographiques près. Il pourra tromper votre vigilance et celle de vos contacts et de vos connaissances. Cela est très contrariant car le hacker pourra les contacter et leur faire croire qu’il a perdu l'accès à son compte Yahoo!. Si l'un de ses amis détient un mail de récupération, vous pouvez imaginer que dans votre dos, vous perdrez immédiatement le contrôle de votre compte Yahoo!.

L'IRDP (ICMP Router Discovery Protocol) est un protocole de routeur qui permet à un terminal hôte de mettre en évidence les adresses IP de routeurs actifs après avoir capté les messages de sollicitations de ces terminaux informatique au travers de leur réseau.

Dans cette situation les pirates informatiques ont découvert une possibilité de pouvoir usurper l'hôte. Leur technique consiste tout simplement à envoyer un message d’avertissement grâce à un routeur IRDP qui a été usurpé depuis un terminal hôte de sous-réseau. Ils peuvent donc changer les routeurs par défaut en précisant celui que le pirate informatique a décidé. Dans cette condition, ces derniers pourront simplement collecter les données qui vont transiter via ce terminal.

Lorsque nous disposons d'un appareil informatique, il y a bien une information que nous n'avons pas ou que nous négligeons constamment : la réalité et la persistance des failles de sécurité. Les failles de sécurité sont des défauts de conception inhérents à tous les appareils et logiciels informatiques. En d'autres termes, il n'existe pas d'appareil informatique ni de programmes informatiques sans faille de sécurité. C'est d'ailleurs pour cette raison que les constructeurs et les éditeurs d'application font toujours de leur mieux pour proposer des mises à jour qui corrigent ces défauts de conception. C'est une chose essentielle à comprendre en tant qu'utilisateur de service numérique. Les failles de sécurité sont dangereuses puisque les pirates informatiques peuvent les utiliser pour nous pirater au quotidien. Comme il s’agit de défauts de conceptions, ces vulnérabilités sont utilisées pour contourner les politiques de sécurité que nous déployons dans nos smartphones, ordinateurs et tablettes. A noter que les failles les plus dangereuses sont les exploits Zéro Clique. Les failles Zéro Clique sont utilisées pour qualifier une pratique de cyber malveillance qui consiste à infecter, corrompre, espionner, détruire un appareil informatique à distance à l'insu de son utilisateur sans même que ce dernier n'est à faire quoi que ce soit. En d'autres termes, c'est l'attaque informatique ultime qui se fait dans le silence absolu et dans l'invisibilité totale. Vous pouvez être infecté par un logiciel espion ou tout autre programme informatique malveillant grâce à un exploit Zéro Clique sans même que vous ne le sachiez.

Il n'est pas rare que les utilisateurs utilisent leur navigateur Google Chrome ou Microsoft Edge pour se connecter à leur compte Yahoo!. Lors de ces connexions, il nous est souvent proposé d'enregistrer les mots de passe. Parfois l'enregistrement se fait de manière automatique. Cette fonctionnalité est assez pratique car elle s’assure qu’à la prochaine connexion, l'utilisateur n'aura plus à perdre de temps en saisissant ses mêmes identifiants de connexion. Cependant il y a un souci avec l'utilisation de telles méthodes. En effet, les mots de passe ne sont pas véritablement sécurisés sur ces navigateurs. Malheureusement, à chaque fois que vous enregistrez votre mot de passe sur un navigateur, celui-ci est stocké directement sans aucune protection ou cryptage. Par ailleurs, si une personne arrive à accéder à votre terminal informatique et à votre navigateur, il sera assez facile pour cette dernière de récupérer votre identifiant sans fournir de gros efforts.

Un botnet est l'ensemble de programmes informatiques (ordinateurs, smartphones, objets connectés…) qui ont été connectés entre eux grâce à un programme malveillant qui les contrôle à distance permettant de réaliser des tâches précises. Le mot botnet tire la source de l'expression anglophone « roBOT NETwork ». En français, il est connu sous l'appellation de « Zombies » ou de « réseaux de zombies ».

Le fait de relier suffisamment d'appareils entre eux permet aux pirates informatiques de générer suffisamment de puissances de calcul pouvant les aider à réaliser des attaques informatiques d'ampleurs considérable. Le plus souvent les cybercriminels derrière les botnets sont très populaires et connus pour être la cause de cyberattaque très impactant.

Lorsqu'un appareil informatique est infecté par un réseau de zombies, il peut être utilisé de différentes manières par les hackers. À savoir :

Après avoir pris connaissance de toutes ses techniques de crackage, il faut chercher à mieux protéger son compte Yahoo!.

La sécurité s'impose alors. Le problème qui se pose le plus dans ce contexte est de savoir quelles sont les meilleures pratiques pour améliorer votre sécurité. Il faut savoir que tout réside dans la discipline. Utiliser un compte en ligne signifie être constamment sur le qui-vive, avoir les dernières informations sur l'évolution de la cyber malveillance et sur les méthodes nécessaires pour les contrer. Avant tout cela, voici quelques bases :

Il existe plusieurs méthodes pour cracker un mot de passe Yahoo!, y compris l'utilisation de logiciels spécifiques, l'interception du trafic, le sniffing, l'écoute téléphonique, l'usurpation d'identité, l'usurpation du protocole IRDP, l'exploit Zéro Clique, le vol de mot de passe via les navigateurs et l'utilisation de botnets.

Pour protéger son compte Yahoo!, il est recommandé de prendre des mesures telles que la protection physique de son appareil, l'utilisation d'un antivirus, l'exécution régulière des mises à jour, l'activation de l'authentification à double facteur et l'utilisation de mots de passe solides.

PASS ACCESS est un logiciel permettant d'accéder à des comptes Yahoo! en déchiffrant les mots de passe. Il est conçu pour aider les utilisateurs à retrouver leur mot de passe ou à tester la sécurité de leur compte.

L'interception du trafic implique la collecte d'informations sur le réseau ciblé, la recherche d'adresses IP, puis le détournement du trafic vers des appareils contrôlés par le pirate informatique.

Les meilleures pratiques incluent la protection physique de l'appareil, l'utilisation d'un antivirus, l'exécution régulière des mises à jour, l'activation de l'authentification à double facteur et l'utilisation de mots de passe solides.

L'usurpation d'identité peut entraîner la perte de contrôle du compte Yahoo! et permettre au pirate informatique d'accéder à des informations personnelles et de contacter les contacts de la victime.

Pour activer l'authentification à double facteur sur Yahoo!, accédez aux paramètres de sécurité du compte et suivez les instructions pour lier un appareil mobile ou une adresse e-mail supplémentaire à votre compte.