Comment contourner l’authentification à deux facteurs (2FA) ?

L’authentification à deux facteurs en abrégé « 2FA » est aujourd’hui l’une des pratiques de connexion les plus sécuritaires du moment.

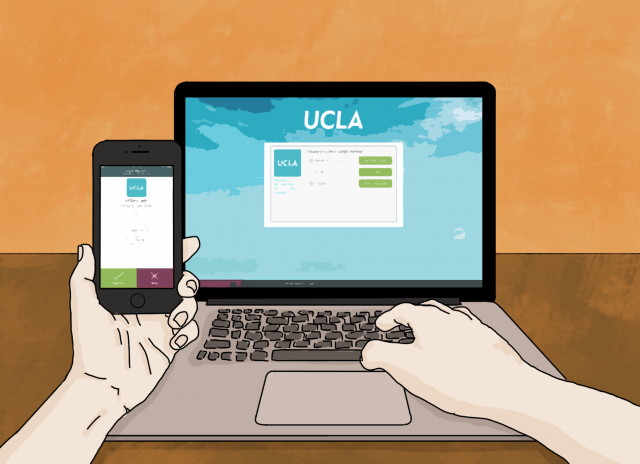

Avec la technologie biométrique. Elle consiste à exiger un second code en plus de votre mot de passe, lorsque l’on se connecte à partir d’un autre appareil que celui utilisé habituellement. Le second code est une syntaxe fournie par le site qui héberge le compte. Ce code nous est envoyé soit pas mail, soit par texto ou via une clé de sécurité physique. Cette seconde mesure de sécurité a dès sa sortie conforté ses utilisateurs quant à la protection supplémentaire qu’elle apportait a leurs accès a leurs plateforme.

Cet article va aussi vous intéresser : Mots de passe contre sécurité biométrique

Cependant, selon une récente étude, l’authentification à double facteur n’est pas si infaillible que ça en a l’air. Dans un rapport sur la sécurité des usagers des services numériques, Amnesty International a annoncé que cette mesure de protection pouvait être contournée par les pirates.

Amnesty International nous explique que la stratégie qui arrive à contourné ce système est celui du phishing.

En effet le pirate procède de la sorte :

– Il créé un site factice comprenant les éléments du compte qu’il veut pirater.

– Quand la victime se connecte, elle y saisie toutes ses identifiants de connexion (nom d’utilisateur et son mot de passe).

– Le pirate s’en sert pour se connecter sur le vrai site.

– Le site va réclamer le code de validation qui sera envoyé à la victime.

– La victime saisie le code sur le faux site permettant ainsi au pirate de le récupérer.

– Avec le code récupérer, il a ainsi accès au compte de sa victime.

Cela monte à quel point l’hameçonnage est si dangereux. Alors Amnesty International recommande d’essayer de réaménager ce format d’accès par une autre technique plus sûre. Par exemple l’usage de ces monnaies numérique (les tokens) via Google authentificator.

Le piratage grâce aux cookies

Cette stratégie a été découverte par le chercheur en sécurité informatique, Kevin Mitnick.

Quand on veut se connecter à notre compte. Nous utilisons nos identifiants de connexion (nom d’utilisateur et mot de passe) et le code de sécurité qui augmente la sécurité.

Voici comment il faut procéder :

Notre chercheur utilise l’hameçonnage pour récupérer les identifiants de connexion de sa victime ainsi que les cookies de la session. Il se sert de ces références pour se connecter au vrai compte sans passer par l’authentification à double facteur.

Mais il précise que cette faille de sécurité n’est pas une faille du système de sécurité à double facteur, mais du système même d’ensemble, surtout l’utilisateur. En clair on reconnaîtra que dans ce cas comme dans bien d’autres, la faille de sécurité est l’usager lui-même au lieu du système. Car pour que l’authentification à double facteur fonctionne correctement, il faut bien être sûr. Par conséquent il faudrait que les utilisateurs fassent attention au site qu’ils visitent. Qu’ils s’assurent que le lien visité est le bon lien.

Accédez maintenant à un nombre illimité de mot de passe !