Pirater un compte Facebook

Avoir accès à n'importe

quel profil Facebook

Pirater un compte Facebook

Avoir accès à n'importe

quel profil Facebook

Vous devez être informé des intentions de ces hackers, leurs buts et surtout leurs techniques !

Nous allons vous expliquer les différentes méthodes sur le piratage Facebook. La sécurité est la priorité des utilisateurs, Facebook fait assez de communication là-dessus. Protégez votre profil et vos amis qui pourraient être contaminés par la suite par un hacker. Vous devez lire très attentivement les techniques, faire attention aux attaques et protéger votre compte Facebook des pirates.

Encore une fois, tout ce que nous allons dévoiler ici n’est qu’à utiliser pour apprendre à se protéger et à s’instruire. N’utilisez pas ces méthodes pour faire des choses illégales. Ne faites pas aux autres ce que vous n’aimerez pas que l’on vous fasse !

Pour pirater un compte Facebook, certains pirates poussent très loin les limites de leur imagination. Connaissez-vous les méthodes utilisées par les hackers pour pirater un Facebook ? Il faut savoir tout d'abord, que les techniques de piratage informatique évoluent selon le contexte. Effectivement, la méthode qui va peut-être convenir à un hacker va dépendre de la sécurité que vous avez déployée autour de votre compte. Voici quelques techniques que vous devez absolument maîtriser si vous espérez vous protéger contre cette cybermalveillance.

grâce à PASS FINDER et un @nomdutilisateur

(fonctionne aussi avec un numéro de téléphone ou un email).

Récupérer l'accès d'un compte Facebook facilement avec PASS FINDER. Cette applications a été conçue par des spécialistes en sécurité informatique pour que tout le monde soit en mesure de pouvoir l'utiliser. Son interface simple et intuitive vous permet de retrouver un mot de passe à partir d'un email, d'un @nomdutilisateur ou d'un numéro de téléphone.

Une fois votre compte inscrit dans la case appropriée, cliquez sur le bouton "OK" et laissez l'appli rechercher pour vous le mot de passe du compte Facebook.

Profitez de cette solution ! Vous pouvez l’essayer dès maintenant en le téléchargeant depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passfinder

Avec l'offre de 30 jours d'essai, vous pouvez demander le remboursement.

L'usurpation d'identité peut constituer une violation de l'intégrité de son compte Facebook. En parlant d'usurpation d'identité, nous faisons plutôt allusion à une usurpation de compte lorsque le cybercriminel crée un autre compte avec votre photo et peut-être même votre nom en essayant de se faire passer pour vous. Cela peut bien évidemment tromper vos proches et toute personne avec qui vous n'avez pas véritablement de contact immédiat pour qu'elles vérifient votre identité.

Qu'est-ce que le détournement de session et de quelle façon cette pratique peut affecter la sécurité de compte Facebook. Détourner une session consiste à diriger un utilisateur du réseau Internet ou d'un service web vers une autre plateforme que celle à laquelle il souhaiterait accéder à la base. Bien évidemment, le détournement est fait en sorte que la cible de cette attaque ne se rende pas compte du subterfuge. Pour réussir cela, les cybercriminels peuvent user de plusieurs méthodes :

Le DNS (pour « Domain Name System ») est un service informatique qui sert essentiellement à la redirection des noms de domaine internet, des adresses IP ou tout type d'enregistrement permettant d'identifier une plate-forme officielle. En d'autres termes, ce service est plus qu'essentiel pour le bon fonctionnement du web ainsi que toutes les plateformes affiliées. Cependant, son utilité est telle que si des cybercriminels arrivent à y accéder, ils peuvent créer des chemins détournés qui sont susceptibles de tromper les utilisateurs qui souhaitent se rendre à leur plate-forme habituelle. Par exemple, si un ou plusieurs des DNS qui permettent la communication entre une plateforme (navigateur) et Facebook ont été empoisonnés (c'est-à-dire que les cybercriminels ont réussi à injecter un code malveillant dans les cookies enregistrés par ces DNS), lorsque l'utilisateur ira sur son navigateur et saisira par exemple « facebook.com », ce n'est pas vers le site web officiel de Facebook qu’il sera dirigé mais plutôt sur une autre plate-forme factice qui reprend les couleurs et les codes de Facebook. L'utilisateur qui ne se sera rendu compte de rien, saisira ses identifiants de connexion et se fera pirater. Les hackers récupèreront ces identifiants pour ensuite les utiliser. Il est vrai que cette technique ressemble fortement à du phishing. Cependant une différence très importante doit être exposée : dans le détournement des sessions par empoisonnement DNS, la victime n'a pas besoin de cliquer sur un quelconque lien. Tout se passe depuis la base, depuis son navigateur. Et le pire est lorsque l'empoisonnement remonte depuis le DNS du fournisseur d'accès à internet, les victimes n'ont aucun moyen de s'en défendre.

Les cookies sont une autre façon de détourner la session d'un internaute. Si cela ressemble fortement à la première que nous venons de décrire, il faut quand même mentionner que celle-ci puise sa source dans les cookies enregistrés le plus souvent lors de nos visites sur des sites web. L'une des fonctionnalités des cookies est de créer un chemin beaucoup plus facile qui rend l'accès à un site web plus prompt. Lorsque vous enregistrez par exemple les cookies provenant des sites web de Facebook, l'accès à votre compte Facebook depuis le même navigateur prendra moins de temps que la première fois. En d'autres termes, les cookies vont servir comme une sorte de balise qui va marquer votre connexion sur le site web en question. Lorsque les pirates informatiques réussissent à récupérer ces cookies, ils peuvent détourner le chemin que vous avez déjà tracé à chaque connexion. Par conséquent, lorsque vous essaierez d'aller sur « facebook.com », la connexion sera détournée et vous serez dans le même cas que celui cité précédemment.

C'est une technique bien évidemment très compliquée et réservée à des professionnels du hacking. C'est une méthode qui utilise des failles de sécurité présentes dans le mode de transmission de paquets entre les serveurs DNS. En effet, les serveurs dont il est question ont tendance à communiquer en utilisant des paquets non signés et ils sont généralement authentifiés avec des numéros de requêtes uniques. Ce qui signifie qu'il est possible pour le hacker de découvrir des numéros de requête et d'en créer de nouveaux. Grâce à cela, il est facile pour lui de pouvoir intercepter les connexions. Bien évidemment, s'il réussit cela, il peut soit rediriger l'internaute vers un site web d'hameçonnage ou simplement se contenter de collecter ces données personnelles à son insu. Si deux personnes sont sur le même réseau par exemple et que l’une d’entre elles veut se connecter à Facebook, le second peut très bien usurper la page de connexion où l’on rentre ses identifiants et son mot de passe Facebook en la remplaçant par une fausse page qu’il aura créée de toute pièce ! L’astuce se joue sur l’adresse DNS qui a été préalablement changée et remplacée par une fausse. L’utilisateur final ne verra rien du tout et pensera être sur la page originale de Facebook. Ce piratage est souvent utilisé lors de connexion à Internet dans des lieux publics. Quand une personne se connecte à Internet, il y a 90 % de chance qu’elle veuille accéder à son réseau social préféré.

C'est une méthode qui va consister pour un hacker à prendre le temps pour mieux connaître sa victime. Dans ce processus, il récolte peu à peu des informations qu'il pourra convertir plus tard en données de connexion. Il va d'abord essayer d'établir un lien entre lui et sa victime pour ensuite analyser l'ensemble de ses activités que ce soit dans la vraie vie ou sur le plan numérique. La pratique ressemble presque à de l'ingénierie sociale. Cependant, le spidering exige beaucoup plus d'attention et d'applications que ce dernier. Bien évidemment il est beaucoup plus efficace. Pour faciliter la mise en place de cette attaque assez délicate, le pirate informatique va utiliser des logiciels automatisés qui vont lui permettre de faire des analyses sur l'ensemble des informations qu'ils ont collectées. L'objectif étant de trouver les identifiants de connexion grâce à ces recherches.

Le Spearphishing est une variante dangereuse et plus appliquée que le phishing. Il est utilisé principalement pour cibler une personne en particulier. Si le processus global demeure le même, cette méthode va consister à envoyer un message qui contient un lien. Le lien sur lequel doit cliquer la victime pour qu'il soit redirigé vers une plate-forme où ses identifiants de connexion seront volés. Cependant, dans le contexte actuel, avant d'envoyer un message, le hacker va s'informer sur sa victime. Il va collecter suffisamment d'informations dans le but de composer un message qui va être infaillible. L'idée est par exemple d'usurper l'identité d'un proche, ou d'usurper celle d'un site web où ce dernier a l'habitude de s'y rendre. Le message sera constitué d'informations qui poussent la cible à se sentir confiant. Et lorsque l'objectif est atteint, il est automatiquement piégé et ses données de connexion sont récoltées. Voilà en quoi réside donc principalement le danger. Cette pratique est assez facilitée par les réseaux sociaux où il est souvent possible d'avoir beaucoup d'informations personnelles sur des cibles potentielles.

C'est clairement un incontournable lorsqu'on parle de piratage de Facebook.

Facebook est un réseau social où plusieurs personnes se rencontrent pour échanger et tisser des liens. C'est pour cela que l'ingénierie sociale est un facteur très répandu sur le réseau social de Meta. L'ingénierie sociale est une manipulation, ce n'est pas à proprement dit du piratage informatique. Elle consiste généralement à profiter d'un lien avec sa cible pour collecter des informations essentielles. En d'autres termes, si vous êtes ciblé par de l'ingénierie sociale, c'est forcément avec une personne qui a l'habitude d'échanger avec vous, soit un ami ou un proche de la famille. C'est pour cette raison que lorsque vous êtes sur Facebook, il n'est pas nécessaire de répondre à toutes les questions. Vous devez aussi faire attention lorsque vous commentez les publications de vos amis ou d'inconnus. Grâce à vos commentaires, les hackers peuvent tout simplement essayer de faire une analyse pour déterminer vos mots de passe. Par exemple éviter de répondre à ce genre de question :

Le plus souvent, l'ingénierie sociale, lorsqu'elle est appliquée de manière générale, se sert essentiellement de ce genre de question que la victime a elle-même fourni.

C'est une technique qui utilise des logiciels automatisés dans le but de trouver votre mot de passe en réalisant des centaines voire des millions de combinaisons de lettres, de symboles et de chiffres. Et cela dans des situations définies. Le cassage de mot de passe est régulier. Il est courant que des hackers l'utilisent. C'est pour cette raison qu'il est important de prendre soin de son mot de passe. Les logiciels utilisés dans ce contexte sont sophistiqués.

Lorsqu'on parle de fuite de données, Facebook fait partie des plateformes qui sont les plus concernées. Une fuite de données survient le plus souvent pour diverses raisons. Soit pour des erreurs de configuration, des pannes au niveau des serveurs ou encore à cause du piratage informatique. Chaque année, l'entreprise mère derrière Facebook, Meta, est impliquée d'une manière ou d'une autre à une fuite de données. On parle généralement de cela lorsque la plate-forme qui est concernée laisse échapper des données personnelles, professionnelles ou sensibles hors de sa surveillance, permettant à n'importe qui de pouvoir y accéder de différentes manières.

En cas de fuite de données, il y a certainement de grands risques que vos données personnelles aient été compromises. Cela peut impliquer vos identifiants de connexion. Si un hacker arrive à mettre la main sur une base de données, il pourrait facilement initier l'attaque au dictionnaire. L'attaque au dictionnaire est une technique qui consiste pour un pirate informatique, à utiliser un script automatisé dans le but de trouver un mot de passe particulier en se servant comme référence d'une base de données où il a pu compiler des mots de passe potentiels.

Sécuriser son compte Facebook est essentiel dans l'environnement numérique actuel. Avec plus de 3 milliards d'utilisateurs, Facebook reste une cible privilégiée pour les cybercriminels. Protéger efficacement vos données personnelles nécessite une approche proactive et des mesures de sécurité adaptées.

Ce guide complet présente les mesures essentielles pour sécuriser votre compte Facebook. Bien qu'aucune protection ne soit infaillible à 100%, ces stratégies réduisent considérablement vos risques d'être piraté.

Principaux risques pour les utilisateurs Facebook :

Appliquez ces quatre mesures de sécurité fondamentales pour créer une protection multicouche efficace.

Il existe plusieurs méthodes utilisées par les pirates pour pirater un compte Facebook, notamment l'usurpation d'identité, le détournement de session, le spidering, le spearphishing, l'ingénierie sociale, le cassage de mot de passe et les fuites de données.

PASS FINDER est un logiciel conçu par des spécialistes en sécurité informatique qui permet de retrouver un mot de passe à partir d'un email, d'un identifiant ou d'un numéro de téléphone associé au compte Facebook. Une fois les informations fournies, le logiciel recherche le mot de passe correspondant.

L'usurpation d'identité sur Facebook consiste en la création d'un compte faux utilisant votre photo et peut-être votre nom pour se faire passer pour vous. Cela peut induire en erreur vos proches et d'autres personnes qui pourraient ne pas vérifier votre identité.

Le détournement de session implique de diriger un utilisateur vers une autre plateforme que celle à laquelle il souhaite accéder, sans qu'il s'en rende compte. Cela peut être réalisé via des techniques telles que l'empoisonnement du DNS, l'interception des cookies ou des paquets, compromettant ainsi la sécurité du compte Facebook.

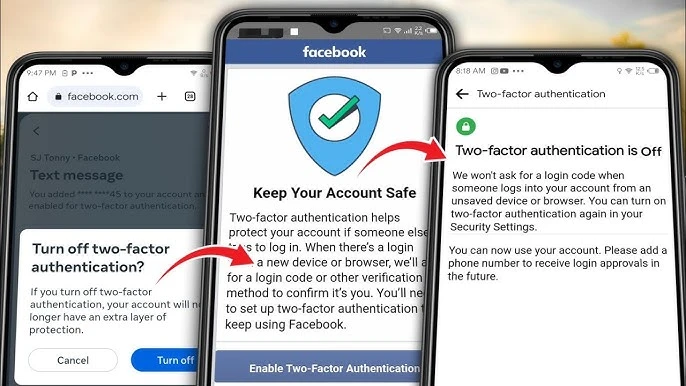

Pour se protéger contre le piratage de compte Facebook, il est recommandé d'activer l'authentification à double facteur, d'utiliser des mots de passe uniques pour chaque compte, de faire preuve de prudence avec les applications tierces, de protéger son appareil contre les logiciels malveillants, de maintenir ses appareils à jour et d'éviter d'accéder à son compte depuis des ordinateurs publics ou des réseaux WiFi non sécurisés.