Pirater un mot de passe GMail

Quelques conseils sur le piratage...

Pirater un mot de passe GMail

Quelques conseils sur le piratage...

GMail est le service de messagerie électronique le plus utilisé au monde, il est important que vous sachiez pour quelle raison les pirates informatiques peuvent prendre d'assaut l'intégrité de votre compte.

Il est très difficile pour tous les utilisateurs GMail de se souvenir de leur mot de passe. Ils en ont tellement sur différents sites qu’il est presque impossible de tous les retenir ! C’est pour cela que les hackers ont beaucoup plus de facilités à pirater les mots de passe des comptes GMail et d’avoir accès à notre vie privée.

Nous sommes tous vulnérables. D’ailleurs, les mots de passe comme « 12345 » sont toujours aussi populaires qu’avant. Notre vie actuelle nous oblige à avoir un minimum de protection, notre vie digitale doit garder un minimum d’intimité.

Chaque jour, des hackers développent de nouvelles techniques de piratage pour contourner la sécurité GMail. Il y a des articles qui expliquent qu'un hacker peut facilement pirater un mot de passe GMail, cela peut s’appliquer sur votre compte aussi. Ils utilisent toute une variété de petits logiciels comme un brute force. Ils font plusieurs probabilités, plusieurs essais jusqu’à ce que le mot de passe soit cracké. D’autres méthodes comme la création de faux réseaux WiFi sont destinés à ne faire que de capter le trafic Internet. Ainsi le mot de passe est sauvegardé à coup sûr.

Ce qu’il faut savoir c’est que quand des pirates hackent des systèmes de sécurité, même les plus compliqués comme GMail, ils le font le plus souvent à partir d’un ordinateur tout simple. Contrairement à ce que l’on croit, ils n’utilisent pas un ordinateur dernière génération super moderne. Leur outil principal est Internet qui est utilisé uniquement comme une source d'information, qui est ensuite utilisée contre votre compte GMail. C’est à double tranchant, Internet est un outil magnifique qui aide des milliards de personnes dans le monde mais aussi qui fournit une base extraordinaire aux hackers. Ils ont leurs propres canaux de diffusion de logiciels piratés qu’ils s’échangent entre eux.

Google est persuadé de fournir une bonne protection à ses utilisateurs GMail. C'est entièrement faux. GMail est une messagerie, ce n'est pas un coffre-fort numérique !

Le client de messagerie électronique de Google est utilisé par des millions de personnes à travers le monde. Avec l'expansion d'Android et la facilité de se créer un compte GMail, cela est devenu presque une généralité d'avoir une adresse électronique hébergée par le géant de Mountain View. Ce qui signifie notamment qu'il y a énormément de données à héberger sur cette plateforme. Tout comme nous, les pirates informatiques savent cela et compte bien en profiter.

De plus de plus, le piratage informatique est initié par des proches voulant savoir ce que leur contacte fait lorsqu'il se connecte à la messagerie électronique. Cela peut être des parents qui surveillent leurs enfants, ou un conjoint qui surveille son compagnon.

Ce qui rend encore plus dangereux le piratage de votre compte GMail, ce sont les réseaux sociaux. Effectivement, nos comptes de réseaux sociaux sont affiliés à nos adresses emails. Ce qui signifie que si un pirate informatique réussit à détourner votre compte GMail, vos comptes en ligne qui sont affiliés à ce compte GMail seront vulnérables face à lui.

En fonction des objectifs et des moyens, chacun utilise des techniques qui conviennent à la situation. Voici quelques méthodes que vous devez connaître et qui peuvent être utilisées pour pirater votre compte GMail :

grâce à PASS BREAKER.

PASS BREAKER est un outil formidable permettant de déchiffrer un mot de passe GMail simplement. A partir d'un email, il va afficher le mot de passe correspondant à celui-ci. Comment ? Grâce à un algorithme avancé permettant directement de se connecter aux bases de données interne aux mots de passe.

Ainsi vous pouvez télécharger PASS BREAKER et commencer à décoder votre mot de passe de compte GMail.

Rendez-vous sur le site Internet officiel pour accéder à PASS BREAKER : https://www.passwordrevelator.net/fr/passbreaker

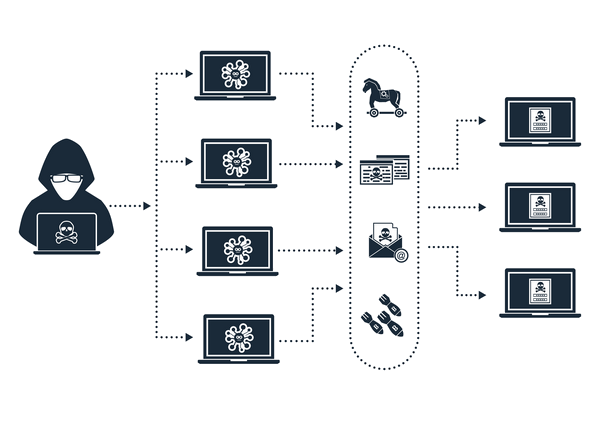

À la base les botnets sont utilisés pour du minage de cryptomonnaie ou du piratage à grande échelle sur la base de rançongiciel par exemple. Cependant, il ne faut pas exclure la possibilité de leur utilisation dans le but de voler vos identifiants GMail. GMail étant un espace de communication web stratégique, tous les moyens sont bons pour être en mesure d'y accéder. Les botnets sont un ensemble d'ordinateurs et d'appareils informatiques connectés (smartphones, objets connectés) entre eux. Ce type de réseau est mis en place par des acteurs dans le but de générer une grande puissance de calculs en fusionnant chaque appareil individuellement. Et cela bien évidemment au détriment même des propriétaires de l'appareil informatique concerné. Lorsque le logiciel malveillant qui permet cette interconnexion est installé sur un terminal, il peut agir comme un cheval de Troie et pomper les données de cet appareil informatique. C'est pour cette raison que les botnets peuvent être utilisés contre vous dans le cadre du piratage de votre compte GMail.

Le screen recorder, comme cela se dit en anglais, est un programme malveillant qui a pour capacité d'espionner l'écran de votre terminal et de l'envoyer à son opérateur. Comme son nom l'indique, il enregistre tout ce qui se fait sur l'écran de l’appareil. Donc, imaginez que lorsque vous vous connectez à votre compte GMail tout ce que vous ferez sera enregistré. Le hacker pourra alors savoir quelles sont les informations que vous utilisez pour réussir cette connexion.

Nous avons parlé plus haut de ce programme informatique qui enregistre l'écran et veille à ce que tout ce qui est sur le smartphone ou l'ordinateur soit transmis visuellement à l'opérateur malveillant. Le Keylogger fonctionne de la même façon, par contre ce logiciel est spécialisé plutôt dans l'enregistrement des frappes du clavier. Connu en langue française sous l'appellation d'enregistreur de frappe, le Keylogger est un programme malveillant qui permet à un pirate informatique de savoir ce que vous écrivez depuis le clavier de votre terminal. Par conséquent, si vous êtes contaminé par un Keylogger, votre mot de passe sera à la merci des pirates. Par contre, il faudra l'installer d'abord sur votre appareil. Dans ce contexte, les hackers utilisent souvent :

L'attaque au dictionnaire est une technique qui va trouver le mot de passe en essayant plusieurs combinaisons possibles stockées dans une base de données appelée dictionnaire. Le hacker va utiliser un logiciel malveillant qui va de manière automatisée faire un tri dans la base de données conservée par lui. Cette analyse de toutes les informations stockées dans les dictionnaires est automatiquement appliquée de sorte que le bon mot de passe soit trouvé et exécuté automatiquement lors de la connexion.

L'ensemble de ces combinaisons qui servent à initier l'attaque au dictionnaire sont souvent à l’origine :

Cette attaque est beaucoup utilisée sur les réseaux sociaux dans le but de détourner l'attention des utilisateurs. Elle fonctionne pratiquement comme l'hameçonnage. Cependant, dans son contexte, il ne faut pas cliquer forcément sur un lien. Vous pouvez être victime de clickjacking juste en cliquant sur une image ou sur un bouton j'aime tout simplement. Il est effectivement très difficile de pouvoir détecter cette méthode de piratage informatique. L'utilisateur doit simplement se fier à son intuition lorsqu'il se trouve dans une situation pareille.

Les attaques par force brute font partie du piratage informatique et consistent pour le hacker à forcer la connexion à un compte ou à un accès en essayant de faire une multitude de propositions d’identifiants de connexion afin que le système finisse par valider la bonne proposition.

Le principe de cette attaque est simple, grâce à un logiciel automatisé, le hacker va tester une par une différentes combinaisons. Les combinaisons sont générées en suivant des algorithmes de logique bien définies. Par exemple, le système employé peut procéder à des analyses par ordre alphabétique. Cela peut aussi être en suivant un ordre croissant ou décroissant par rapport à la contenance en chiffres du mot de passe. Cela peut être aussi, en exploitant totalement des lettres aléatoires pour éviter que les mesures de protection déployées sur certains systèmes de connexion, comme une barrière, puissent interrompre l'attaque. Les hackers peuvent alors être tentés d'utiliser des combinaisons aléatoires. Pour maximiser les chances de cette cyberattaque, il arrive souvent que les pirates informatiques combinent l'attaque par force brute à l'attaque au dictionnaire ou l'attaque à la table arc en ciel qui en sont des variantes.

C'est une technique qui relève de la cryptanalyse pure. Elle consiste à tout simplement à convertir des sons et vibrations émis par un appareil particulier qu'il soit informatique, analogique ou mécanique (cryptoprocesseur, rotors, clavier d'ordinateurs…). Mais la mise en pratique de cette technique demande bien sûr que le hacker est un bon équipement. En effet, il doit posséder des récepteurs, des analyseurs de sons et quelques logiciels de cryptographie.

Il faut savoir que la cryptographie acoustique a vu le jour depuis la seconde guerre mondiale. Il s’agit d’un piratage informatique qui était en avance sur son temps.

Ce n'est pas un proprement dit du piratage informatique puisque que cela peut être utilisé en dehors du monde de l’internet. L'ingénierie sociale est avant tout une manipulation. C'est une méthode qui permet à une personne à qui vous avez confiance, de récolter des informations utiles pour les utiliser finalement contre vous. Sur les réseaux sociaux, tout le monde n'est pas honnête. Pourtant, dans certains groupes publics ou privés, les interactions poussent à tisser des liens. S’il y a une chose à retenir de ces échanges sur ces groupes et même sur les réseaux sociaux, c’est qu’il y aura toujours des personnes qui voudront profiter de votre inattention pour chercher à vous pirater. Souvent quand ils ont besoin d'information, ils vont vous pousser à les fournir. Par conséquent, il serait intéressant d'éviter de publier trop de données qui ont un rapport direct ou même indirect avec votre vie privée ou professionnelle. Évitez de réagir à la publication qui vous demande votre âge ou votre date de naissance. Il en est de même pour des échanges de messages en privé avec des personnes que vous ne connaissez pas physiquement.

Quand on oublie son mot de passe, il est possible de le récupérer en lançant une procédure de réinitialisation. Cela est assez simple et pratique, cependant, on peut aussi l'utiliser contre vous. En effet, si le hacker lance la récupération de mot de passe et qu’il possède certaines informations personnelles sur vous, il sera en mesure de choisir un nouveau mot de passe qui lui permettra d'avoir le contrôle de votre compte GMail. Dans ce contexte, il faudra d'abord avoir accès à votre téléphone puisque lors de la réinitialisation du mot de passe, Un SMS est envoyé avec un code de réinitialisation permettant au hacker de terminer la procédure. Mais avoir votre numéro de téléphone n'est plus véritablement un souci. Il suffit simplement d’utiliser la technique du détournement de carte SIM, appelée le SIM Swap. Une méthode qui consiste à téléphoner à l’opérateur téléphonique en se faisant passer pour le propriétaire du téléphone et de demander à transférer le numéro de téléphone vers une autre carte SIM. Lorsque le pirate informatique termine cette procédure, réinitialiser un mot de passe GMail sera un jeu d'enfant pour lui.

Il existe un grand nombre de techniques pour vous pirater. Mais qu'en est-il des méthodes pour vous protéger ? Tout d'abord il faut savoir une chose : la sécurité de votre compte GMail vous est personnelle. La discipline est une exigence face à la cybercriminalité, il n'existe pas de protection sans faille, la sécurité absolue est impossible. Comme on le sait "tant que c'est informatique on peut le pirater". Par conséquent voici quelques méthodes qu'il faut vraiment prendre en compte dans votre politique de protection :

Le piratage du mot de passe GMail expose votre vie privée et professionnelle à des tiers non autorisés. Les hackers peuvent accéder à vos emails, vos données personnelles, et même à d'autres comptes en ligne associés à votre adresse Gmail.

Les hackers utilisent diverses techniques telles que l'utilisation de logiciels malveillants, le phishing, les attaques par force brute, l'enregistrement d'écran, les keyloggers, et l'ingénierie sociale pour pirater les comptes GMail.

Il est essentiel d'utiliser un mot de passe fort, d'activer l'authentification à deux facteurs, de supprimer les applications et extensions inutiles, de maintenir à jour son système, d'utiliser un VPN, de sécuriser l'accès à son terminal, et d'installer un antivirus.

Un mot de passe sécurisé doit être complexe, comportant des caractères alphanumériques, des lettres majuscules et minuscules, ainsi que des symboles. Il est important d'éviter les mots de passe évidents comme les dates de naissance ou les suites de chiffres.

Les tentatives de phishing peuvent être détectées en vérifiant l'URL du site web, en examinant les emails pour tout signe de fraude, en évitant de cliquer sur des liens suspects, et en ne fournissant jamais ses informations de connexion via un lien envoyé par email.

En cas de soupçon de piratage de son compte GMail, il est recommandé de changer immédiatement son mot de passe, d'examiner les paramètres du compte pour toute activité suspecte, de contacter le support de Google, et de suivre les procédures de récupération de compte.