Pourquoi le Zero Trust est si important ?

Si depuis un moment l’on parle beaucoup du Zero Trust, c’est certainement à cause de la multiplication des attaques informatiques ainsi que de leurs conséquences.

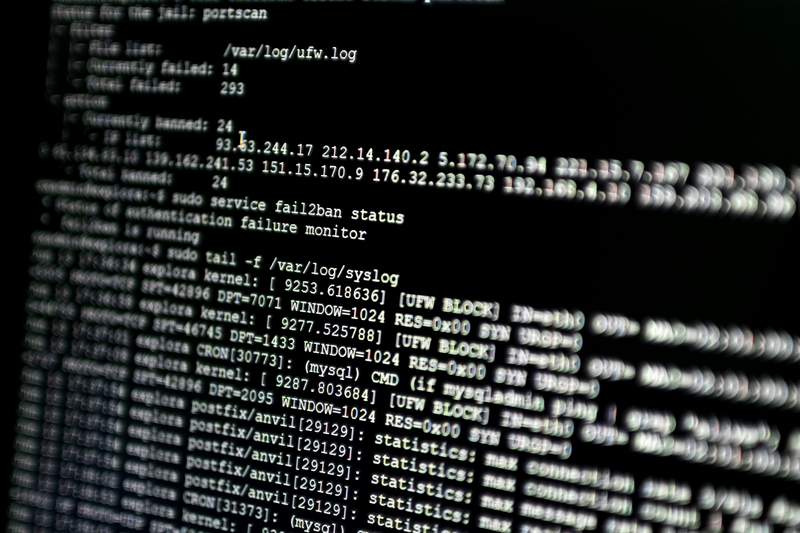

Selon la police fédérale américaine, les plaintes relatives aux attaques informatiques sur le territoire américain ont connu une hausse d’environ 20 % entre l’année 2019 et l’année 2020. Durant la même, le coût approximatif des conséquences liées aux attaques de type rançongiciel ont augmenté de 200 %. Avec le basculement vers le travail à distance, pour la majorité des salariés qui plus est, les vecteurs d’attaque informatique ce sont multipliés. Les entreprises ont été confrontées à une vague de cybercriminalité qu’elles n’avaient jamais connue auparavant.

Aujourd’hui, on parle beaucoup plus du travail hybride. C’est-à-dire, une partie au bureau et une partie depuis le domicile. Ce qui signifie que la même menace continuent toujours. Et il faut s’attendre à ce que cela perdure. Effectivement selon un cabinet d’analyse, IDC, 53 % des travailleurs à domicile souhaiteraient continuer le télétravail.

Par ailleurs, les entreprises continuent de se tourner de plus en plus vers le cloud, en affectant suffisamment de ressources ainsi que d’applications. Tout ceci demande alors d’appréhender d’une nouvelle manière la sécurité informatique et la gestion de la cyber menace. Il est important que les équipes informatiques et les charges et de sécurité adopter de nouvelles approches. Être beaucoup plus vigilants et minutieux dans les procédures et les exécutions.

Dans ce contexte, s’impose alors comme étant l’une des mesures incontournables, le Zero Trust.

Accéder à un système informatique dépend essentiellement de la gestion des identités et de la capacité à pouvoir déterminer les droits d’accès conformément aux statuts de l’individu. Tout ceci doit se faire dans le maximum de cadre sécuritaire possible. Car il faut réduire les vecteurs d’attaque. Avec la procédure de zéro confiance, les contrôles d’accès vont être appliqués de manière spécifique en tenant compte des ressources de l’entreprise concernées. Certains détails vont être mis en avant lors de l’attribution des droits d’accès tel que :

– La fonction et le rôle de l’utilisateur ;

– Le type de terminal informatique utilisé

– Le type d’applications utilisées par ce dernier ;

– Les paramètres de sécurité définie de manière spécifique à celui-ci ;

– Les privilèges liés à son statut et à sa fonction.

La manière d’utiliser l’approche du Zero Trust varie selon les circonstances. Cela s’inscrit notamment dans une définition cohérente de l’expérience de l’utilisateur mais aussi de l’environnement de fonction. Dans le cadre du travail hybride ou dans le télétravail tout simplement, on peut envisager différentes manières de pouvoir appliquer le concept de Zéro confiance.

« L’architecture SASE (Secure Access Service Edge) est également cruciale pour la réussite à long terme de la sécurité des entreprises. Il vise à intégrer la sécurité des entreprises et les réseaux de nouvelle génération dans une pile cohérente. SASE reprend les concepts de réseau d’entreprise tels que le SD-WAN et les lie à la couche de sécurité, allant au-delà des firewalls périmétriques statiques pour inclure des fonctionnalités de sécurité nativement dans le cloud. En associant le réseau et la sécurité de cette manière, l’informatique peut davantage adopter une approche de la gestion de la sécurité à l’échelle de l’entreprise, tout en optimisant les performances des applications. », explique Raphaël Salmon Vice-président, Ventes de GTT en France. Il ajoute de plus que : « L’architecture SASE vise également à déplacer le plus de fonctions de sécurité possible vers le cloud, pour les déployer à grande échelle vers les utilisateurs, quelle que soit leur localisation physique. Cet accent mis sur la sécurité dans le cloud est crucial pour l’avenir du travail hybride, pour lequel l’accès sur site ne sera plus la norme. ».

Il conclut en signalant : « Les équipes de sécurité doivent réaliser un audit complet des accès des employés aux systèmes, aux applications et aux données afin d’établir une nouvelle base d’accès, et automatiser la gestion des changements de privilèges de sécurité lorsque cela est possible pour l’avenir. Elles doivent également s’efforcer d’établir un système de contrôle de toutes les données de l’organisation, former les employés à la sécurité des réseaux, revoir et ajuster régulièrement chaque aspect de leurs plans et processus.

Accédez maintenant à un nombre illimité de mot de passe :