Top 5 des menaces informatiques les plus courantes en 2022

De nos jours, la sécurité informatique est une affaire qui concerne tout le monde.

Ce n’est plus vraiment quelque chose de réservé à une élite à un groupe de personnes impliquées profondément dans le numérique. Dès l’instant que nous utilisons un appareil informatique ou même un service sur internet, nous sommes de potentielles victimes de la cyber malveillance. Et malheureusement nous sommes exposés sans souvent pouvoir y faire grande chose. C’est d’ailleurs pour cela qu’il faudra connaître avec précision les menaces qui se posent à nous dans notre quotidien et ce qu’il faut faire pour s’en protéger.

Cet article va aussi vous intéresser : Menaces informatiques : il faut s’attendre toujours à une crise beaucoup plus complexe et systémiques

Dans cet article nous allons vous donner 5 menaces informatiques les plus courantes, dont vous serez certainement exposés en 2022.

1 – Le piratage de mot de passe

Le mot de passe est in identifiant par excellence qui permet d’accéder à un espace privé. Que ce soit sur un appareil informatique ou sur une plate-forme web ou applicative, il faut à un certain moment vous identifier. L’identifiant le plus utilisé au monde et sans nul doute le mot de passe. C’est pour cela, que l’une des activités favorites des cybercriminels est de voler les mots de passe. C’est l’une des premières choses qui est réalisée dans une campagne de cybercriminalité. Et pour cela, les pirates informatiques disposent d’une panoplie de méthodes qu’on pourra pas lister de manière exhaustive dans cet article. Les plus célèbres sont notamment le phishing, le cassage de mot de passe ou encore l’attaque par force brute.

Si vous voulez éviter d’être piégés, par cette vague de vol de mot de passe, il faut accorder certainement une attention particulière à celui-ci, précisément lorsque vous le constituez. Le conseil de base est d’éviter d’utiliser des informations trop personnelles pour constituer vos mots de passe. Ce dernier doit être composé d’au minimum 8 caractères totalement aléatoires composés de chiffres, de lettres et des symboles. Il est aussi conseillé d’utiliser des phrases qui peuvent aussi avoir un impact sécuritaire plus grand.

2 – Les programmes malveillants

C’est de toute évidence la menace la plus courante sur internet. Chaque fois que vous utilisez une plate-forme web, chaque fois que vous vous connectez à Internet, vous êtes certainement exposés à des programmes malveillants. Il y a de fortes chances que vous ayez été contaminés par certains sans même que vous ne vous en rendiez compte. Généralement, le pirate ‘informatique utilise les malwares dans le but de collecter vos données, de vous espionner ou même contrôler votre appareil à distance. L’essentiel des campagnes de cybercriminalité s’appuient sur des logiciels malveillants. Même le vol de mot de passe que nous avons mentionné plus haut.

La meilleure manière de vous protéger contre les logiciels malveillants est d’abord de vous équiper de programmes de protection antivirus. Il est aussi important de réaliser constamment vos mises à jour. De plus, vous pouvez aussi utiliser des réseaux VPN dans le but de protéger vos connexions et d’éviter de tomber dans les panneaux qui généralement vous infectent de ces programmes malveillants.

3 – L’hameçonnage

Tous les internautes ont déjà été soit victimes d’hameçonnage ou de tentatives d’hameçonnage. L’hameçonnage connu sous l’appellation anglophone du phishing est une technique qui consiste à attirer les internautes sur une plate-forme factice en lui faisant croire qu’il est sur un site internet légitime. L’objectif est de pouvoir collecter des données. Pour réussir ce détournement, celui-ci est généralement incité à cliquer sur un lien qu’il reçoit par message ou par email. C’est un classique du genre. Et depuis des années, cette pratique continue de faire des victimes quoique de plus en plus de personnes savent de quoi il s’agit. Il est donc important de rester constamment vigilant. Le conseil clés dans le domaine est de ne jamais cliquer sur un lien que vous recevez par un message. En particulier par un mail si vous ne connaissez pas l’expéditeur. Si vous êtes curieux de savoir ce qui se cache derrière le lien, essayez tout simplement d’accéder au site en allant sur votre navigateur.

4 – Le rançongiciel

Le rançongiciel / ransomware est un logiciel malveillant développé par les hackers dans le but de prendre en otage le système informatique et empêcher l’utilisateur de ce système d’y accéder. En échange de la clé de déchiffrement qui peut permettre à celui-ci de récupérer les données de son système, le pirate informatique va lui demander le paiement d’une rançon. C’est également l’une des menaces informatiques les plus populaires de nos jours et qui cause le plus de dégâts. Dans l’imaginaire de beaucoup d’utilisateurs de service numérique, le rançongiciel est un programme malveillant qui s’en prend qu’aux aux entreprises ou aux organisations publiques. Pourtant, les choses ne sont pas aussi simples que cela en a l’air. L’expérience a déjà prouvé que tout le monde peut être victime d’un rançongiciel. Et les particuliers sont vulnérables car ils ne prennent aucune mesure de protection. Ce programme est quand même dévastateur quand il met en péril vos données ainsi que votre confidentialité. Les cybercriminels utilisent l’alternative du chantage informatiques lorsqu’ils voient que la rançon ne va pas être payée par leurs victimes. Ce qui signifie que vous devez faire l’effort particulièrement de ne pas baisser votre garde dans ce genre de contexte.

En tant que logiciel malveillant la meilleure manière de l’éviter est d’utiliser des logiciels de protection antivirus. Les mises à jour sont particulièrement nécessaires car certains se propagent en utilisant des failles de sécurité. Pour finir, vous devez faire attention à ne pas utiliser un matériel informatique qui ne remplit pas les conditions de sécurité de base. Soyez disciplinés et n’utilisez pas n’importe quel périphérique pour vos transactions de données.

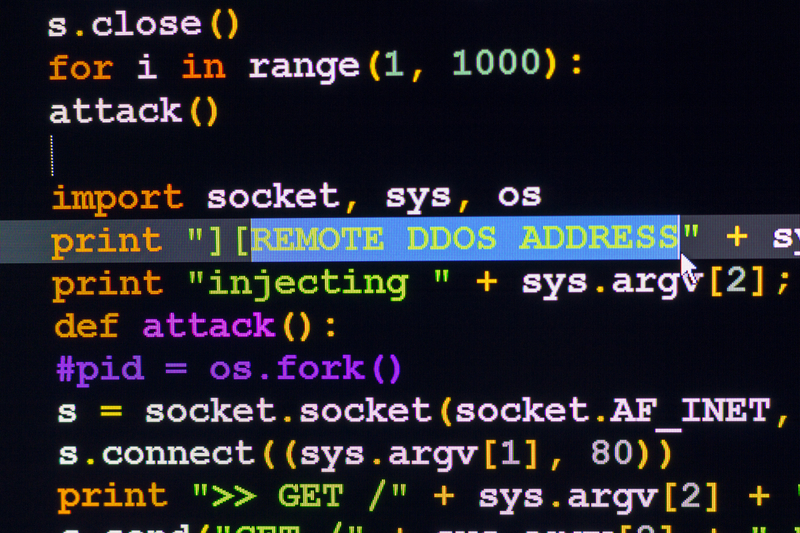

5 – L’attaque par déni de service distribué

Particulièrement utilisé pour saboter des systèmes informatiques, l’attaque par déni de service distribué consiste à saturer un réseau informatique de demande de sorte à ce qu’il en est plus la capacité de répondre. Une fois la capacité de réponse du système saturé, celui-ci devient alors inopérant. Il est particulièrement utile lorsque le pirate informatique veut freiner le fonctionnement correct d’une plate-forme au numérique ou deux sites internet quelconque.

Accédez maintenant à un nombre illimité de mot de passe :