Des milliers de québécois voient leurs données au tribunal administratif exposées en ligne

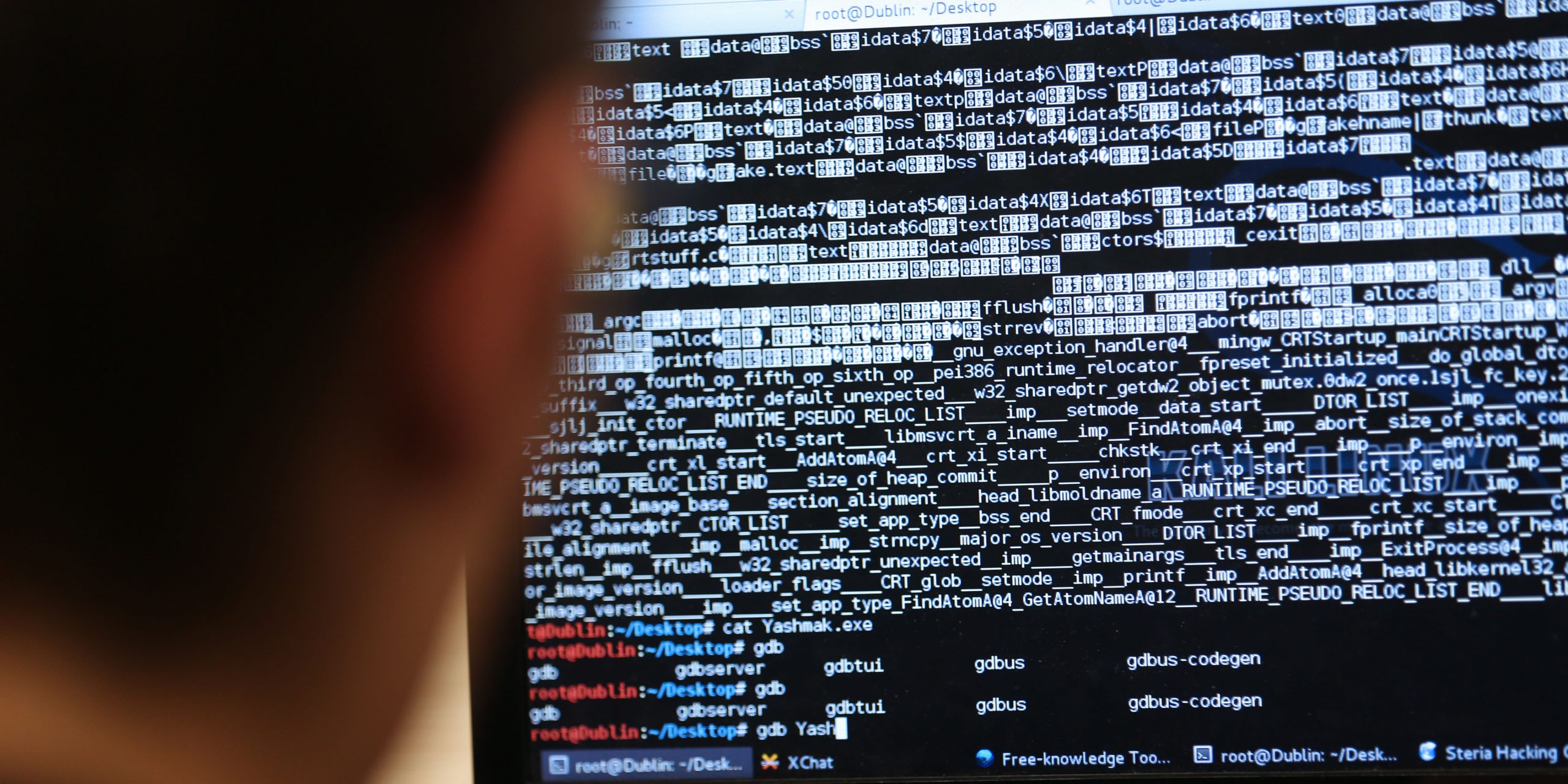

mai 2, 2021Récemment il a été observé une exposition de centaines millions de données appartenant à des québécois près du tribunal administratif… Continuer la lecture