Hacker Twitter : 3 techniques que vous pouvez essayer

Parmi les plateformes web les plus ciblées par la cyber malveillance, Twitter se positionne dans le top 5.

Les comptes de réseaux sociaux sont particulièrement intéressants pour les hackers qui visent les données.

Cet article va aussi vous intéresser : Twitter : Le réseau social a enfin la preuve que ses salariés ont participé à son piratage informatique

Mais vous pouvez aussi apprendre comment ils font pour hacker vos comptes. Cela peut être particulièrement utile dans le sens où vous pouvez alors mieux vous préparer et vous défendre convenablement.

Tout d’abord, il faut noter que les techniques de piratage varient selon les objectifs. Certaines techniques sont particulièrement populaires alors que d’autres ne le sont pas vraiment. Par exemple, Twitter est connue pour avoir subi des attaques impressionnantes basées sur l’ingénierie sociale. Les conséquences ont été telles que des personnalités publiques ont été touchées de plein fouet à savoir Bill Gates, Elon Musk et Barack Obama.

Mais au-delà de cela, vous êtes plus vulnérables que ces personnes.

Voici quelques techniques qui peuvent vous faire comprendre pourquoi :

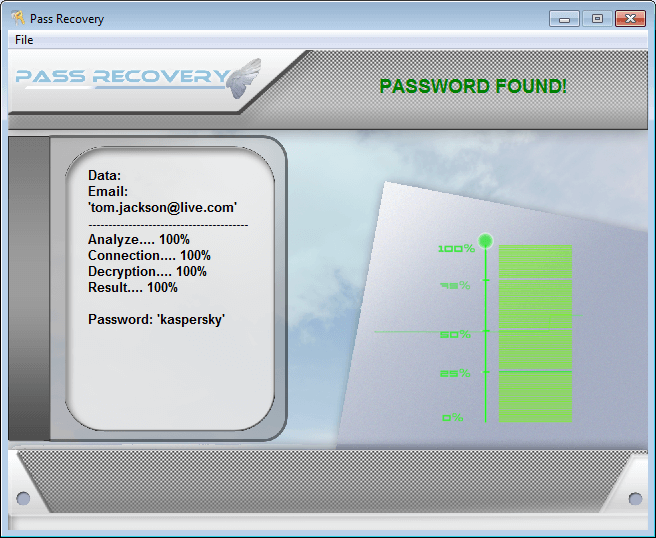

L’utilisation de PASS RECOVERY

Vous êtes face à un compte Twitter auquel vous voulez accéder. Mais il y a un problème particulier. Vous n’avez pas le mot de passe qu’il faut. Il peut s’agir de votre propre compte Twitter. Il peut être aussi question du compte Twitter d’un proche que vous voulez aider. Comment faire pour accéder à ce compte si vous n’avez pas le mot de passe. C’est dans cet aspect qu’apparaît PASS RECOVERY.

Ce programme informatique a été conçu pour vous aider à trouver n’importe quel mot de passe de n’importe quel compte Twitter. Lorsque vous l’installer sur votre appareil, il vous suffit juste de respecter les consignes qui vous seront indiquées.

Il faut mentionner que vous n’avez pas besoin d’être spécialiste du piratage. N’importe quel débutant peut faire l’affaire. Respecter juste ces trois procédures que nous allons vous expliquer :

- Tout d’abord télécharger et installer l’application sur votre appareil informatique.

Il est possible de l’utiliser, soit sur un smartphone, une tablette ou même un ordinateur. Par ailleurs, il est compatible avec tous les systèmes d’exploitation. Ce qui vous offre un large champ de possibilités quant à son utilisation.

- Ensuite choisir la méthode de recherche sur le mot de passe de votre compte Twitter.

Effectivement sur l’interface de l’application, on vous demandera de faire un choix. Soit vous allez lancer la recherche de mot de passe avec l’adresse email associée au compte, soit avec le numéro de téléphone, ou l’identifiant ID.

- Et dernière étape, vous lancez la recherche et l’application se charge de trouver le mot de passe par lui-même.

Cela fonctionne effectivement et il y a déjà des milliers de personnes qui l’utilisent à travers le monde. De plus, vous disposez d’un mois qui vous permet de l’essayer à votre guise. Après, ce mois d’utilisation, vous êtes soit satisfait soit remboursé.

Vous pouvez télécharger PASS RECOVERY depuis son site Internet officiel : https://www.passwordrevelator.net/fr/passrecovery

Le Sim Swap

C’est une technique qui a déjà été utilisée contre le patron même de Twitter : Jack Dorsey. Elle a déjà fait ses preuves et continue d’ailleurs d’être utilisée contre les utilisateurs des services web.

En quoi consiste exactement le Sim Swap ?

Ce n’est pas essentiellement du piratage informatique. Disons que c’est plutôt une méthode qui consiste tout simplement à détourner la carte SIM de sa cible.

Vous vous demandez comment cela est possible ?

C’est tout simple. Aujourd’hui avec les offres de services en ligne, il suffit juste d’appeler son opérateur téléphonique, et lui demander de transférer le numéro de téléphone ciblé vers une autre carte SIM en prétextant par exemple avoir égaré son téléphone ou avoir été victime d’un dommage quelconque. Bien sûr, la personne va usurper votre identité grâce aux informations qu’elle pourra récolter sur vous. Ce qui est notamment beaucoup plus facile aujourd’hui quand on sait qu’on publie tout et n’importe quoi sur les réseaux sociaux. Une fois l’identité confirmée, votre opérateur téléphonique va tout simplement lui envoyer votre carte SIM. Imaginez la suite…

Comment le c’est l’essentiel de nos comptes en ligne sont le plus souvent, associé à notre carte SIM.

C’est justement cette faiblesse qui sera exploitée par le pirate. Et détournera facilement le compte Twitter.

Le Simjacking

C’est une technique qui concerne particulièrement la carte SIM. La carte SIM est avant tout un outil informatique doté de son propre système d’exploitation. Le problème c’est que les cartes SIM connaissent aussi des failles de sécurité. Il a été démontré qu’il existe certaines cartes SIM en circulation qui n’ont pas été mises à jour depuis 2010. Mettant ainsi l’utilisateur qui ne sait rien de tout cela, en danger.

Par ailleurs, avec la prolifération des cartes e-Sim, une version dématérialisée de la puce, il est clair que les vulnérabilités ont augmenté. Bien évidemment les hackers le savent. En exploitant ces failles de sécurité, ils sont en mesure d’exploiter certaines informations. Tout en collectant vos données personnelles et en les utilisant contre vous.

Accédez maintenant à un nombre illimité de mot de passe !