L’attaque de l’homme du milieu : comprendre cette technique de cybercriminels

Connu sous la dénomination de man in the middle attack, l’attaque de l’homme du milieu connu aussi sous la dénomination de l’attaque du monstre du milieu en anglais Monster in the middle attack.

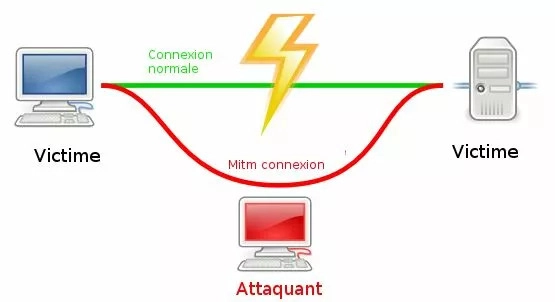

C’est une technique qui puise son efficacité dans l’interception de la communication entre points différents.

Cet article va aussi vous intéresser : 4 conseils pour surfer sur Internet sans risque

L’une de ces particularités est d’être notamment très discret. La communication qui alors interceptée se fait généralement à l’insu même des personnes concernées.

La mise en place la plus courante de cette attaque informatique et bien évidemment de compromettre le canal utilisé par un internaute lambda pour sa connexion Internet. Un grâce à cette mise en disposition, l’attaquant peut alors espionner les conversations de des personnes ciblées.

Comment cela se passe-t-il exactement ?

Cela est très simple en partie pour des spécialistes. L’attaque de l’homme du milieu consiste à une tierce personne de pouvoir grâce à l’utilisation de clé publique individuelle se placer au milieu d’une conversation entre deux interlocuteurs. Il lui suffit juste de fournir au premier interlocuteur une propre clé fournie par lui-même pour être en mesure de pouvoir accéder au contenu des messages délivrés par ce premier interlocuteur. Vu qu’il est celui qui a émis la première clé publique, il y a notamment facile de de pouvoir le déchiffrer pour accéder au contenu réel de l’information transmis par l’expéditeur. Une fois l’information déchiffrée, il se contente tout simplement de le chiffrer à me vaut pour ensuite le renvoyer au second interlocuteur, qui lui est le destinataire principal. Tout ceci en restant le plus anonymement possible le plus discret possible. Malheureusement pour les deux interlocuteurs. Il n’y a aucun moyen de savoir si l’attaque a été intercepté ou non.

La chose la plus intéressante dans cette pratique cybercriminelle, c’est la possibilité pour le hacker de se faire passer à chaque moment de l’échange pour la partie destinataire et émettrice sans que l’un ou l’autre ne puisse le savoir. Comme le nom l’indique il est le monstre du milieu. Il sert de passerelle entre les deux interlocuteurs.

Comment l’attaquant peut-il réussir cette interception ?

Pour qu’il puisse déployer sa stratégie, l’attaque on peut par exemple passer par le protocole de sécurité GSM, qui lui n’utilise pas de cryptographie asymétrique. Chose qui peut s’avérer très utile. Car, dans la mesure où un chiffrement de bout en bout est déployé, il serait beaucoup plus difficile d’initier une telle attaque informatique.

En somme il y a plusieurs méthodes possibles pour que le pirate informatique puisse réussir son attaque de l’homme du milieu :

La première méthode se dénomme l’imposture ARP pour ARP Spoofing en anglais. Selon ce que le pirate informatique force une communication à transiter par lui dans la mesure où l’un des deux interlocuteurs se trouve sur le même réseau local que lui. En d’autres termes, le pirate informatique se définit comme un relais quasiment indispensable (il peut utiliser se muer en routeur ou une passerelle). Ce qui lui donne la possibilité de pouvoir modifier même la communication.

La seconde méthode consiste en l’empoisonnement du DNS pour DNS Poisoning. Cette tactique consiste pour le pirate informatique à altérer le ou les serveurs DNS utilisé par les interlocuteurs dans le but de pouvoir faire transiter la communication à travers lui son terminal. Il a la possibilité alors de pouvoir visualiser des transmissions qui ne sont pas chiffrées dans le but de pouvoir cibler une victime en particulier ou des victimes.

La troisième méthode est notamment une technique assez connue. C’est celle du déni de service. Elle consiste tout simplement pirate informatique de saturer les terminales ciblées par des demandes massives. Une fois le terminal saturé et rendu impossible pour tout type d’action ou de réponses, le hacker a suffisamment de temps pour prendre la place de ce dernier intercepter les communications.

Comment se protéger contre l’attaque de l’homme du milieu ?

Pour se prémunir contre l’attaque de l’homme du milieu, et bien évidemment de savoir privilégier les moyens de communication offrant des chiffrements asymétriques fiables.

Vu que la base réside essentiellement dans l’interception de clés publiques, il serait aussi évident et très pratique de renforcer la sécurité de sa communication à travers plusieurs différents moyens d’authentification. Par exemple d’une authentification à double facteurs, pouvant être soutenues par des moyens biométriques de sécurisation. On peut faire allusion notamment à la reconnaissance faciale ou à l’empreinte digitale.

Accédez maintenant à un nombre illimité de mot de passe !