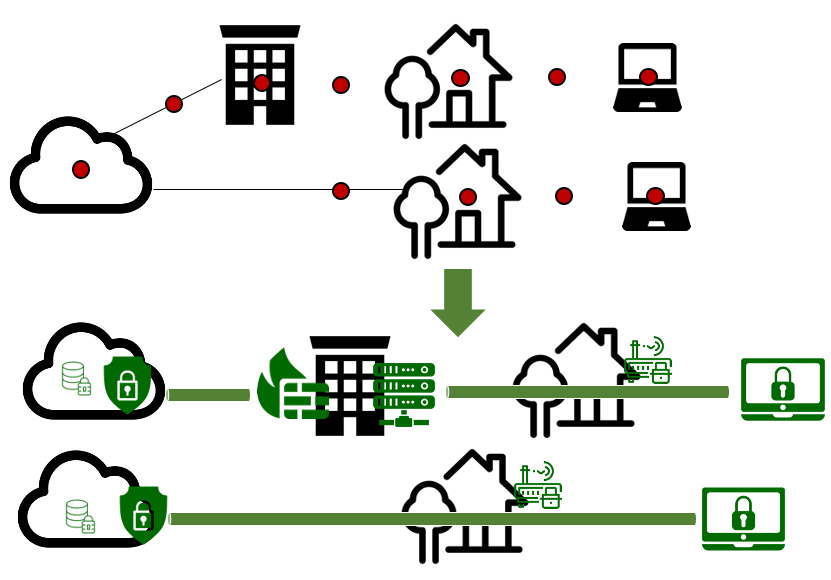

Les responsables de sécurité de système d’information dans les centres hospitaliers

juin 26, 2023Il se constitue aujourd’hui comme étant l’un des pions essentiels de toute organisation qui fait fonctionner l’ensemble de ses activités… Continuer la lecture