Catégorie : Cyber-sécurité

La cyber-sécurité est un domaine très spécial que les experts qualifient comme « redoutable ». Elle concerne à la fois les ordinateurs, les smartphones, les appareils connectés… tout ce petit monde sensible à la sécurité Internet.

La supply chain : comment assurer une cybersécurité forte ?

avril 14, 2023Dans sa politique de lutte contre la cybermalveillance, l’État français a décidé d’investir près de 1 milliard d’euros pour lutter… Continuer la lecture

Pourquoi le Zero Trust est si important ?

avril 13, 2023Si depuis un moment l’on parle beaucoup du Zero Trust, c’est certainement à cause de la multiplication des attaques informatiques… Continuer la lecture

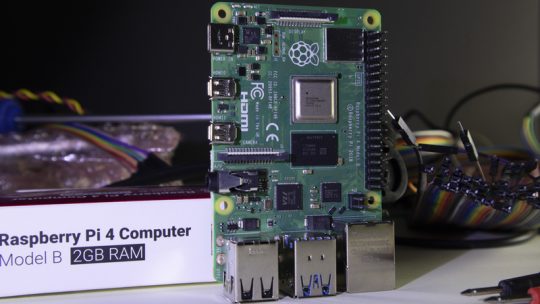

Cyber sécurité : Le Raspberry Pi vise une amélioration de sa cyber sécurité

avril 13, 2023À l’instar de nombreux terminaux informatiques, les ordinateurs Raspberry Pi sont aussi dans le collimateur de cette vague de cybercriminalité.… Continuer la lecture

La communauté de recherche et la cybersécurité des industries en 2022

avril 12, 2023L’évaluation et la gestion de la menace informatique dans le domaine industriel est plus difficile que dans n’importe quel secteur.… Continuer la lecture

VLC : le célèbre lecteur vidéo au cœur d’une campagne de cybermalveillance

avril 12, 2023Le célèbre lecteur VLC aurait été utilisé par des pirates informatiques pour distribuer des logiciels malveillants. C’est ce qui a… Continuer la lecture

Sécurité informatique : comment gérer la cybersécurité de son entreprise ?

avril 8, 2023Pour toutes les organisations qu’elles soient privées ou publiques, la sécurité informatique est devenue un point essentiel pour leur stabilité… Continuer la lecture

Les rançongiciels coûtent de plus en plus cher aux victimes

avril 6, 2023Aujourd’hui, le montant moyen d’une rançon exigée après avoir subi une attaque de type rançongiciel s’évalue à hauteur de 2,2… Continuer la lecture

Le service public américain à l’épreuve rançongiciel

avril 6, 2023Depuis des années, le territoire américain est en proie à une vague de cybercriminalité, particulièrement des types de menaces basées… Continuer la lecture

L’Europe face à la menace informatique : les institutions européennes sont-elles prêtes face à l’augmentation de la cybercriminalité ?

avril 4, 2023Dans une déclaration officielle de Bettina Jakobsen, membre de la Cour des comptes de l’Union européenne, qui était en charge… Continuer la lecture

Comment réagir à un incident de sécurité informatique

Les organisations sont aujourd’hui vulnérables aux incidents informatiques. Peu importe la nature de ces incidents, le contexte actuel qui a… Continuer la lecture