Cybersécurité : les services de l’État se préparent pour une présidentielle à haut risque

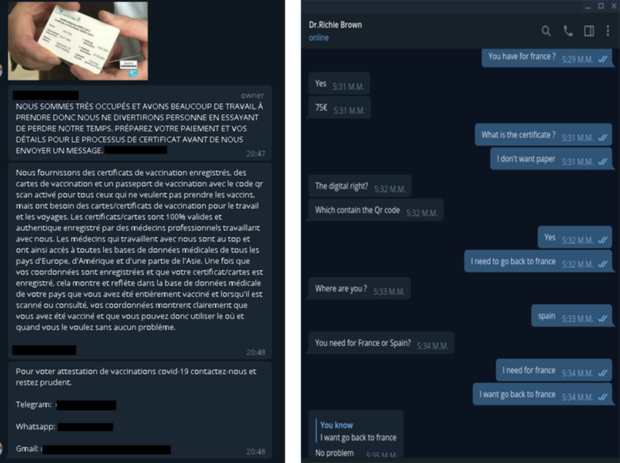

octobre 12, 2021Dorénavant, peu importe les événements, la question de la cybersécurité est toujours placée à un des niveaux les plus importants.… Continuer la lecture