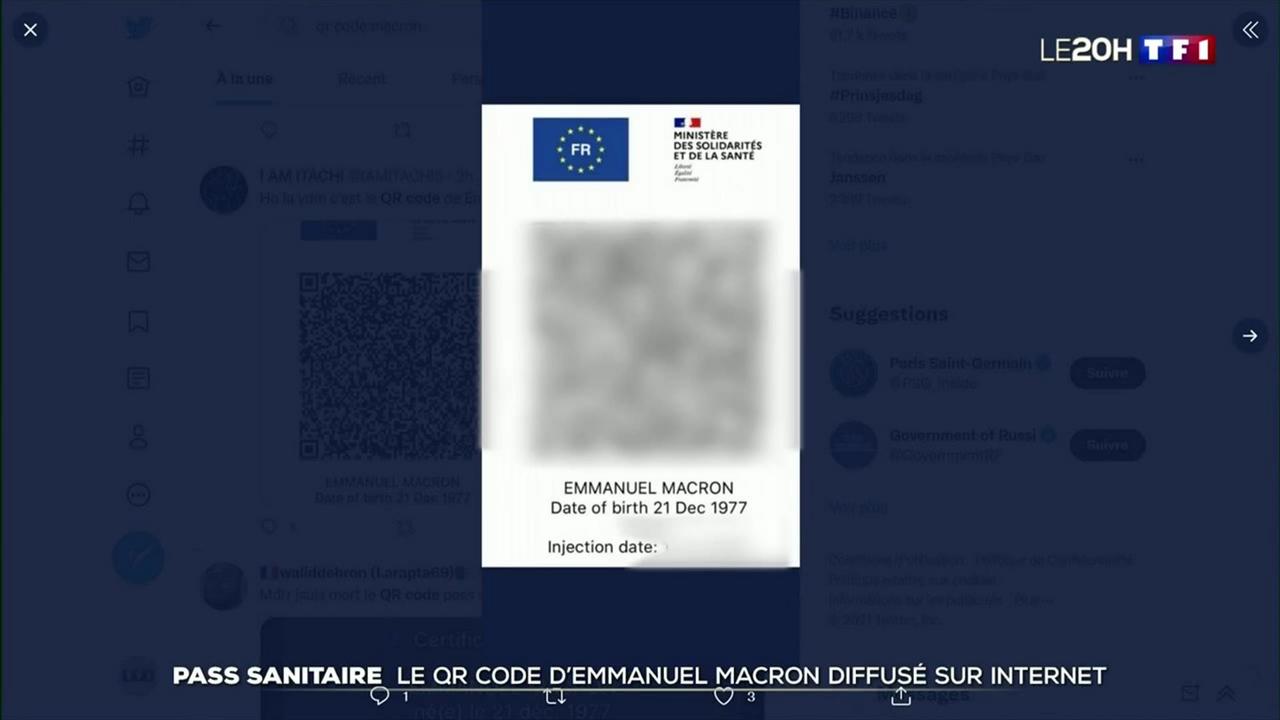

Piratage de l’Assistance publique hôpitaux de Paris : une faille de sécurité de type « Zero day », en est la cause

septembre 30, 2021Il y a quelques semaines de cela, l’Assistance publique hôpitaux de Paris et est victime d’une attaque informatique. Cet incident… Continuer la lecture