L’attaque par credential stuffing

Le credential stuffing est un acte de cybermalveillance qui consiste en débourrage d’identifiant dans le but de porter atteinte à un système informatique.

Comme on le sait, un certain nombre de sites Web propose des espaces d’authentification. Ces espaces d’authentification sont sujets généralement à des attaques informatiques. Le bourrage d’identifiants est l’une des menaces le plus répandue dans ce secteur.

Cet article va aussi vous intéresser : Que savez-vous du Hijacking (détournement de session) ?

1 – Comment se manifeste cette attaque ?

Elle se réalise lorsque l’espace d’authentification proposé par un site web par exemple reçois de façon soudaine une très forte affluence avec énormément de requêtes envoyées à destination des serveurs chargés de l’authentification des clients ou des utilisateurs.

Une telle attaque informatique peut avoir pour conséquence des dégâts importants au niveau du serveur de l’entreprise ciblée. Au-delà de l’aspect informatique, cela peut occasionner aussi une mauvaise réputation et des pertes financières sévère. Concernant les personnes victimes directement c’est-à-dire les utilisateurs, ils peuvent se voir dérober et leurs données personnelles avec les usages malveillants que cela peut comporter.

2 – Comment les pirates informatiques s’y prennent pour réaliser cette attaque ?

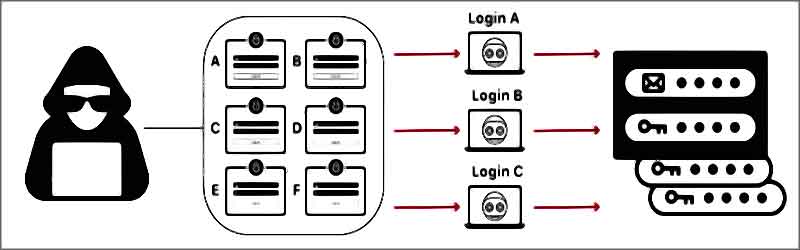

D’abord, pour débuter leur attaque informatique les pirates informatiques doivent disposer d’une certaine quantité d’identifiants et de mot de passe. Des données qui peuvent récolter lors de précédentes violation de données ou des fuites tout simplement.

Lorsque les cybercriminels récupèrent ces informations, ils vont utiliser des robots pour tenter différents types de connexion avec les données récolter. Cette action est beaucoup plus facile lorsque le site ne dispose pas d’une méthode de vérification pour distinguer les utilisateurs humains d’un robot.

Avec cette vague de connexions aléatoires, il arrive souvent que les pirates informatiques puissent se connecter à certains comptes en ligne. Et lorsqu’il est réussissent sur ce coup, ils changent automatiquement les identifiants des comptes qu’ils ont réussi à pirater. L’utilisateur se voit alors empêcher d’accéder à son propre compte. Compte qui sera utilisé pour réaliser d’autres accéder cybermalveillance tel que des achats en ligne ou des tentatives d’escroquerie.

La différence entre le bourrage d’identifiants connu sous la dénomination de credential stuffing et l’attaque par force brute, le premier se sert donne ensemble d’identifiant présent dans un dictionnaire qui ont déjà existé ou qui existent.

3 – Comment prévenir et se protéger ?

Tout d’abord il faut comprendre comment fonctionne exactement l’attaque informatique, ensuite il faudra mettre sur pied au sein de votre organisation cellule de crise pour gérer ce genre d’incident. De plus il est recommandé de faire l’analyse régulière des journaux d’accès et de bloquer tous les flux suspects. Enfin,

« Dans le cas d’une attaque par credential stuffing, l’analyse des journaux peut, par exemple, montrer des requêtes générées de façon automatique, depuis des plages d’adresses IP suspectes, par un outil essayant d’obtenir un accès non légitime. L’utilisation d’un système de limitation (rate limiting), permet de limiter tout ou partie du volume du trafic réseau en fonction de divers éléments, comme l’IP source. Durant la phase d’attaque, la cellule peut prendre la décision de baisser la limite du flux pour les IP provenant des zones identifiées comme suspectes. La mise en place d’un CAPTCHA est également possible pour limite les flux suspects. », explique la Commission Nationale de l’Informatique et des libertés.

En fait, il est recommandé de déployer une méthode de connexion / authentification multifacteur et de mettre en place une mesure de contrôle pour déterminer si l’utilisateur qui tente de se connecter êtes un humain ou un robot. À l’instar :

– des CAPTCHA ;

– un couple identifiant et mot de passe où l’identifiant n’est pas basé sur un message texte type SMS ou l’adresse courriel de l’utilisateur ;

– une authentification biométrique ;

– un texte référence.

4- Que faire lorsqu’on est victime de credential stuffing ?

Dans la mesure où vous êtes victimes déjà de cette attaque informatique, il est recommandé entre autre :

– d’informer les utilisateurs concernés par de potentielles violations de données ;

– De notifier automatiquement l’incident informatique à la Commission Nationale de l’Informatique et des libertés ;

– la victime « peut également déposer une plainte auprès des autorités compétentes (police, gendarmerie). Il est important que le responsable de traitement dispose de toutes les informations techniques, notamment les journaux d’accès, afin de pouvoir les communiquer aux enquêteurs. », comme l’explique la CNIL sur son site internet.

Accédez maintenant à un nombre illimité de mot de passe :