Pirater un compte Facebook : Comment procèdent les hackers ?

Énormément d’utilisateurs de Facebook sont constamment confrontés à une réalité, celle du piratage informatique.

Effectivement, si vous observez autour de vous, vous verrez ou connaîtrez forcément des personnes qui ont déjà été victimes d’un piratage de compte Facebook ou d’une tentative de piratage. La raison de cet engouement réside dans le fait que les comptes Facebook sont de véritables sources de données personnelles. Les données personnelles sont de véritables ressources à leurs tours.

Cet article va aussi vous intéresser : 1 astuce pour décrypter son Facebook simplement et sans bavure ?

Elles peuvent être converties en ressources financières ou tout simplement un moyen de pouvoir réussir d’autres actes de cybermalveillance. Facebook étant le réseau social le plus utilisé au monde avec des milliards d’utilisateurs, il est clair que les pirates informatiques ne vont pas se priver de s’y abreuver.

Pourquoi pirater un compte Facebook ?

Nous l’avons mentionné plus haut. La raison pourrait se justifier par l’envie de pouvoir collecter des données personnelles. Effectivement, qui dit comptes Facebook dit données nominatives, mots de passe, date de naissance, adresses mails… Ces informations peuvent être revendues, ou être utilisées pour réaliser d’autres attaques informatiques en dehors de Facebook. Par ailleurs, d’autres raisons peuvent légitimer une attaque de compte Facebook. Particulièrement, pour des raisons familiales ou relationnelles. Effectivement il n’est pas rare que les personnes souhaitent surveiller l’activité de leurs enfants de leurs conjoints sur le réseau social le plus célèbre au monde.

Comment les comptes Facebook sont piratés

Il existe plusieurs méthodes utilisées pour réussir piratage de compte Facebook. On peut la distinguer en deux catégories. Les méthodes utilisant des logiciels et des méthodes sans logiciels.

1- Les méthodes avec des logiciels

Dans le siècle du piratage informatique, il existe plusieurs types de programmes informatiques servant à tourner la sécurité. Voici quelque uns que vous devez connaître absolument :

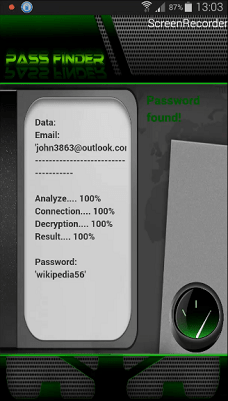

– PASS FINDER :

- C’est un logiciel qui peut fonctionner sur plusieurs types de d’appareils informatiques. C’est-à-dire que vous pouvez l’utiliser soit sur un ordinateur, soit sur votre smartphone. Il est compatible avec toutes les plateformes. Sa fonctionnalité principale consiste à permettre à son utilisateur de trouver le mot de passe de n’importe quel compte Facebook.

Pour cela, celui-ci doit fournir l’adresse email ou le numéro de téléphone associé à ce compte Facebook. Avec l’une de ces deux informations, couplé aux algorithmes de recherche de PASS FINDER, le logiciel trouve le mot de passe. Vous disposez d’un moi d’essai. Après le premier mois d’utilisation, vous êtes soit remboursés, soit satisfaits.

Vous pouvez télécharger PASS FINDER depuis le site officiel : https://www.passwordrevelator.net/fr/passfinder

La particularité de ce programme informatique réside dans le fait qu’il n’y a pas besoin de l’installer sur un quelconque terminal. Ce qui rend beaucoup plus facile son usage et cela le rend aussi suffisamment ergonomique pour les personnes n’ayant pas des très grandes compétences en piratage informatique.

– Les logiciels de surveillance :

- Il existe plusieurs catégories de logiciels de surveillance. On les connaît sur plusieurs dénominations, spyware ou Stalkerwares. Comme le nom l’indique, ce sont des programmes informatiques qui ont été développés et déployés dans le but de pouvoir surveiller une personne et d’être au courant de tout ce qu’elle fait sur l’appareil informatique. Ce qui donne bien évidemment l’occasion à celui qui veut pirater le compte Facebook d’une personne en particulier de suivre le trafic de cette dernière et d’attendre très simplement que celle-ci se connecte à son compte. Il pourra donc récolter lors de la connexion les identifiants de connexion nécessaires. Peut-être que l’un des inconvénients des logiciels de surveillance réside essentiellement dans la difficulté de pouvoir les installer sur les appareils informatiques. Dans une certaine mesure, il n’est pas nécessaire d’avoir un contact physique avec le terminal pour être en mesure de pouvoir l’installer. Dans un autre cas, il faudra user de moyens sophistiqués pour une installation en ligne. Ce qui n’est pas certainement à la portée de tous.

– Les extracteurs de données :

- Ces programmes informatiques ont une seule fonctionnalité, extraire les données qui sont générées ou qui transitent sur un terminal informatique donné. L’exemple palpable de l’extracteur de données est sans nul doute le Keylogger appelé l’enregistreur de frappe.

– Les logiciels de contrôle :

- Ces programmes informatiques permettent à leurs opérateurs de contrôler à distance un appareil informatique dans le but de réaliser certaines tâches qui leur convient. Parmi les plus dangereux, on peut citer l’exemple de rootkit. Un logiciel malveillant qui a la possibilité d’octroyer des droits d’administrateur à son opérateur pour pirater facilement et aisément sa cible.

2 – Les méthodes sans logiciels

Les cybercriminels ont plus d’un tour dans leur sac. Voici quelques méthodes qui ne font pas appel à l’utilisation d’un logiciel de piratage :

– Le vol de mot de passe depuis le navigateur :

- Lorsqu’on se connecte à Facebook via un navigateur, il arrive souvent que nous enregistrions volontairement ou non nos informations de connexion dans le but de pouvoir se connecter plus facilement. Les pirates récupèrent leurs mots de passe en accédant soit physiquement à votre terminal ou en utilisant des scripts capables de les collecter.

– Le détournement de session :

- C’est une pratique qui demande une bonne maîtrise en programmation. Le détournement de session va consister à utiliser des moyens détournés que ce soit des réseaux ou le script corrompu dans le but de pousser l’utilisateur à aller vers une autre plate-forme autre que celle qui est sensible à la base. Bien évidemment la nouvelle plate-forme vers laquelle il a été détourné va prendre les formes et les couleurs de Facebook. Le détournement de session peut être réalisé grâce à un faux réseau WiFi. En mettant à disposition un faux Hotspots, il peut à surveiller le trafic de sa cible en étant connecté à son insu à ses données personnelles.

Accédez maintenant à un nombre illimité de mot de passe !