Les piratages informatiques qui ont marqué ces 10 dernières années

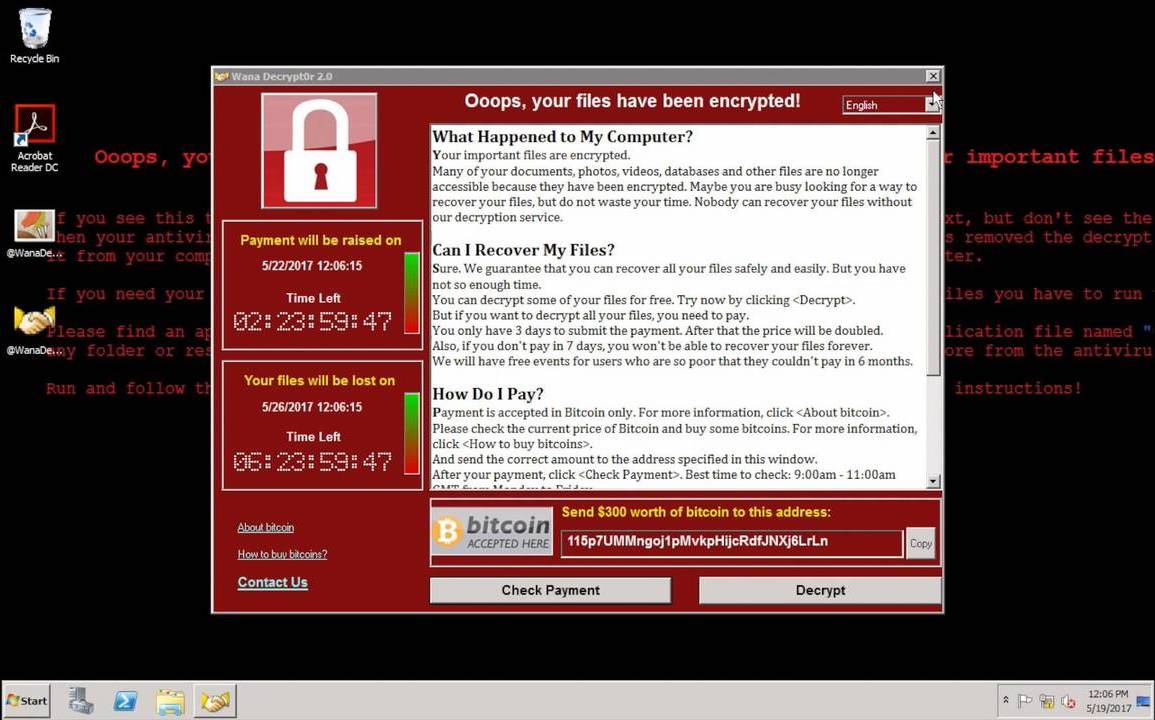

mai 26, 2021Selon les chiffres fournis par l’Agence Nationale de sécurité des systèmes d’information, les attaques informatiques se sont littéralement multipliées par… Continuer la lecture