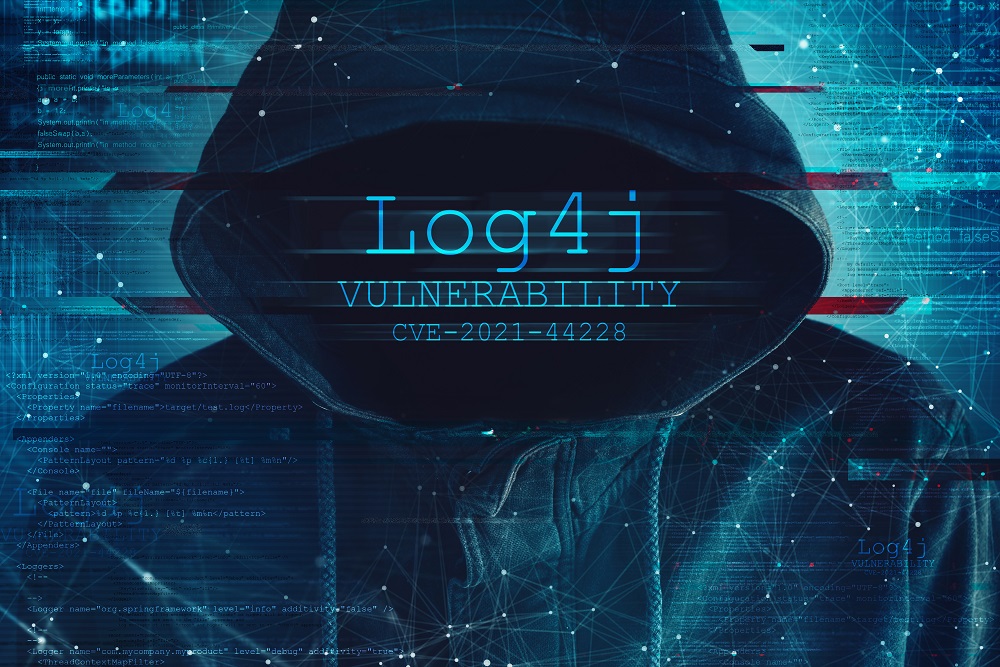

Cybersécurité : ne croyez jamais être à l’abri d’une quelconque surveillance ?

janvier 13, 2023La sécurité informatique est très importante. L’utilisation des solutions numériques est indispensable aujourd’hui dans notre quotidien. De la même manière… Continuer la lecture

Comment pirater des mots de passe : voici quelques astuces utilisées couramment par les cybercriminels

Les mots de passe sont toujours important dans la sécurisation de nos accès. Malgré le développement accru des méthodes d’authentification… Continuer la lecture