Rançongiciels : pourquoi les forces de l’ordre ont toujours du mal à mesurer l’ampleur du phénomène

décembre 16, 2021Le ministère de l’intérieur du gouvernement Français, au travers de son service statistiques a publié le 24 novembre 2021 son… Continuer la lecture

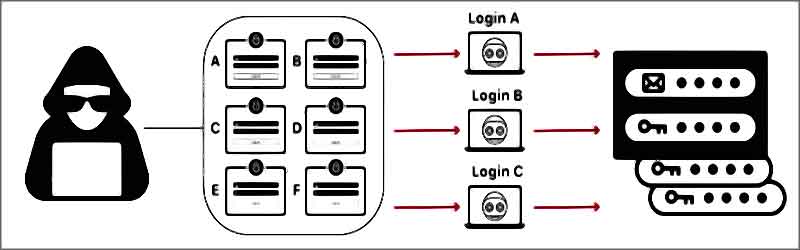

Comment on retrouve et attribue les attaques informatiques au pirates informatiques

La problématique informatique est devenue quelque chose d’assez courante de nos jours. Il n’est pas rare que nous assistons de… Continuer la lecture