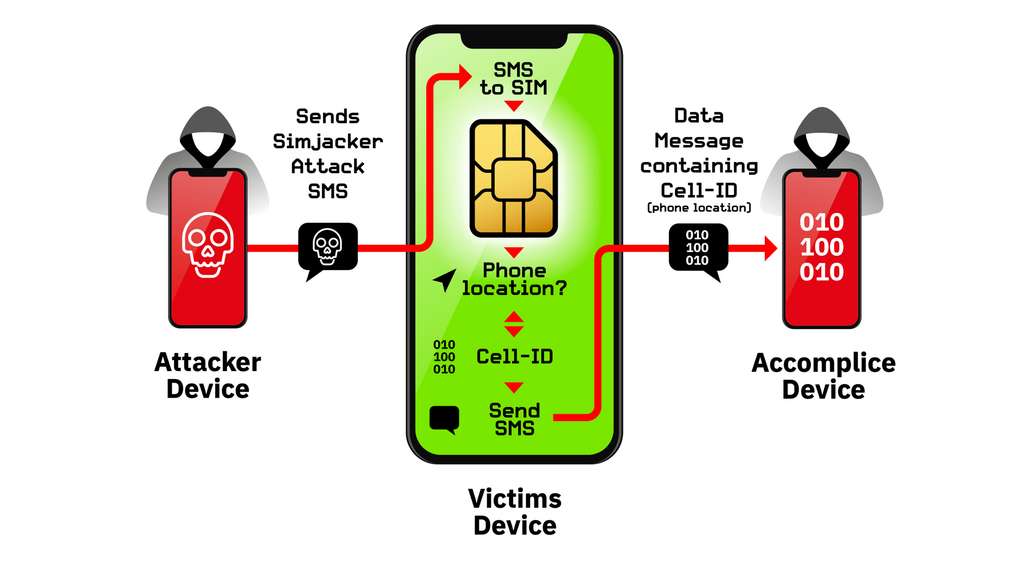

L’humain est la faille principale face au piratage

octobre 22, 2019L’intégration poussée de l’informatique aujourd’hui dans l’environnement des entreprises a véritablement facilité leur activité ainsi que leur fonctionnement. Cependant nous… Continuer la lecture