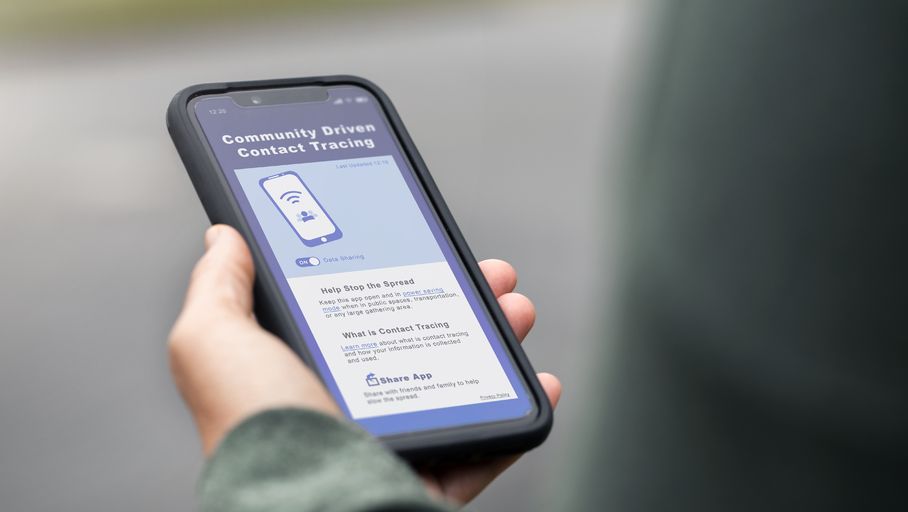

StopCoviD : La première publication du code source de l’application de traçage serait vide et sans intérêt

mai 13, 2020Le 12 mai c’est-à-dire hier, le gouvernement procédait officiellement à la publication d’une partie du code source de StopCoviD, l’application… Continuer la lecture