La protection des infrastructures industrielles et informatique par le Zero Trust

On ne parlera pas assez de l’explosion des attaques informatiques peu importe le secteur.

En effet d’une manière pratique, on a pu observer les différentes infrastructures, qu’elles soient industrielles ou simplement informatiques, pose un véritable problème de cybersécurité. Par ricochet, ce problème va se faire ressentir sur la productivité mais aussi l’image même des établissements affectés.

Cet article va aussi vous intéresser : Vulnérabilités et menaces informatiques : principaux secteurs à risque

C’est dans ce contexte que Nathan Howe, le vice-président Technologies Emergentes chez Zscaler écrit : « Les récentes attaques par ransomware contre des services d’infrastructures critiques, comme l’eau et l’énergie, montrent les conséquences évidentes de la convergence des systèmes informatiques (IT) et de technologies opérationnelles (OT). Bien que les attaques aient visé l’infrastructure informatique, la plus grande compagnie pétrolière des États-Unis a décidé de fermer ses systèmes OT, interrompant ainsi la distribution de carburant sur la côte Est des États-Unis. Cet épisode n’aurait pas pu démontrer de façon plus claire à quel point l’environnement informatique est aujourd’hui directement imbriqué dans le contrôle des usines de production. Tout l’enjeu est alors d’assurer une connexion sécurisée entre les deux systèmes. ».

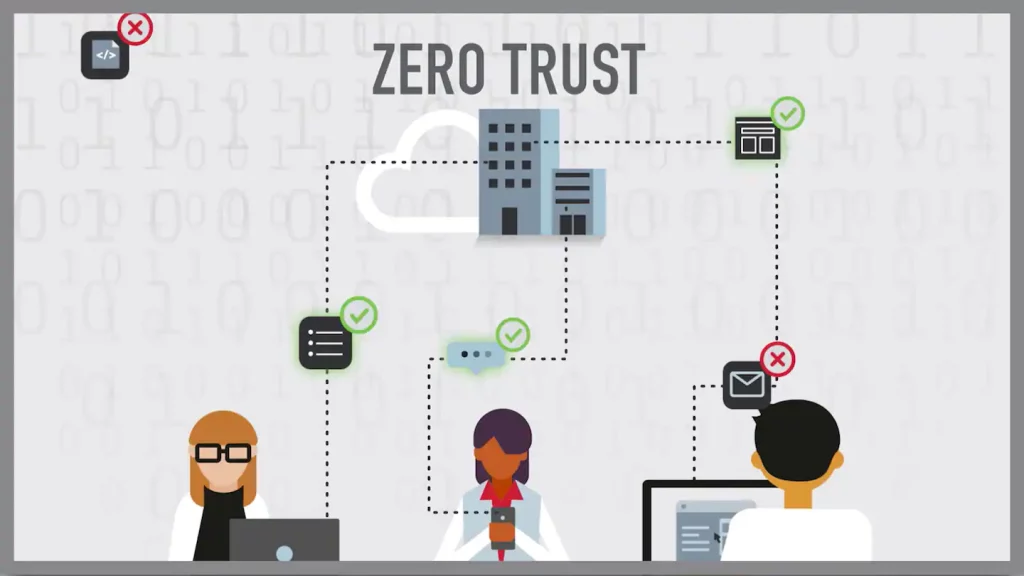

Comme on le sait de manière pratique, il suffit juste que système soit connecté à Internet pour qu’il soit particulièrement vulnérables. C’est d’ailleurs pour cela qu’il a été mis en évidence depuis quelques années maintenant l’approche Zero Trust. Cela peut être particulièrement avantageux pour les infrastructures OT car comme on le sait, ce ne sont pas des systèmes qui ont été particulièrement conçu pour être sécuritaire des la base, sans oublier les difficultés de mise à jour.

« L’environnement OT peut apprendre beaucoup des mécanismes de contrôle de la sécurité informatique basés sur le cloud. L’approche zero trust fournit ainsi un concept de sécurité adéquat pour l’OT. », souligne Nathan Howe.

« Tout environnement OT nécessite une connectivité. Celle-ci permet l’accès administratif aux installations et l’accès aux données des environnements de production pour analyse et traitement par les systèmes informatiques. La connexion de la plupart des systèmes OT aux systèmes informatiques passe par une passerelle. Cette fonctionnalité de passerelle est assurée, par exemple, par un pare-feu qui fait la transition entre “les deux mondes“ du réseau. Cependant, toute passerelle exposée à l’internet peut constituer une surface d’attaque potentielle par laquelle les systèmes peuvent être infiltrés par des logiciels malveillants, et une fois qu’un attaquant réussit à accéder à un système informatique, un mouvement latéral dans l’ensemble de l’infrastructure peut aussi potentiellement mettre en danger l’environnement OT. », ajoute le spécialiste.

Dans ce contexte où la connectivité toujours beaucoup plus grande, le déploiement de la solution Zero Trust, c’est une évidence. Son utilité pourra s’observer à plusieurs niveaux. Tout d’abord au niveau des autorisation d’accès.

« Si l’on part du principe que rien ni personne ne doit pouvoir se connecter, l’accès se fera étape par étape, après autorisation. Chaque demande d’accès doit être validée, de sorte que le résultat soit un accès isolé. Les solutions Zero Trust se fondent sur ce principe et n’autorisent qu’un accès basé sur des politiques précises pour les utilisateurs autorisés. », explique Nathan Howe.

Accédez maintenant à un nombre illimité de mot de passe !