Les applications financières détournées avec des chevaux de Troie

juin 15, 2023Une centaine d’applications financières utilisées couramment aux États-Unis, stimulant près de 286 millions de téléchargement sur le Google Play Store,… Continuer la lecture

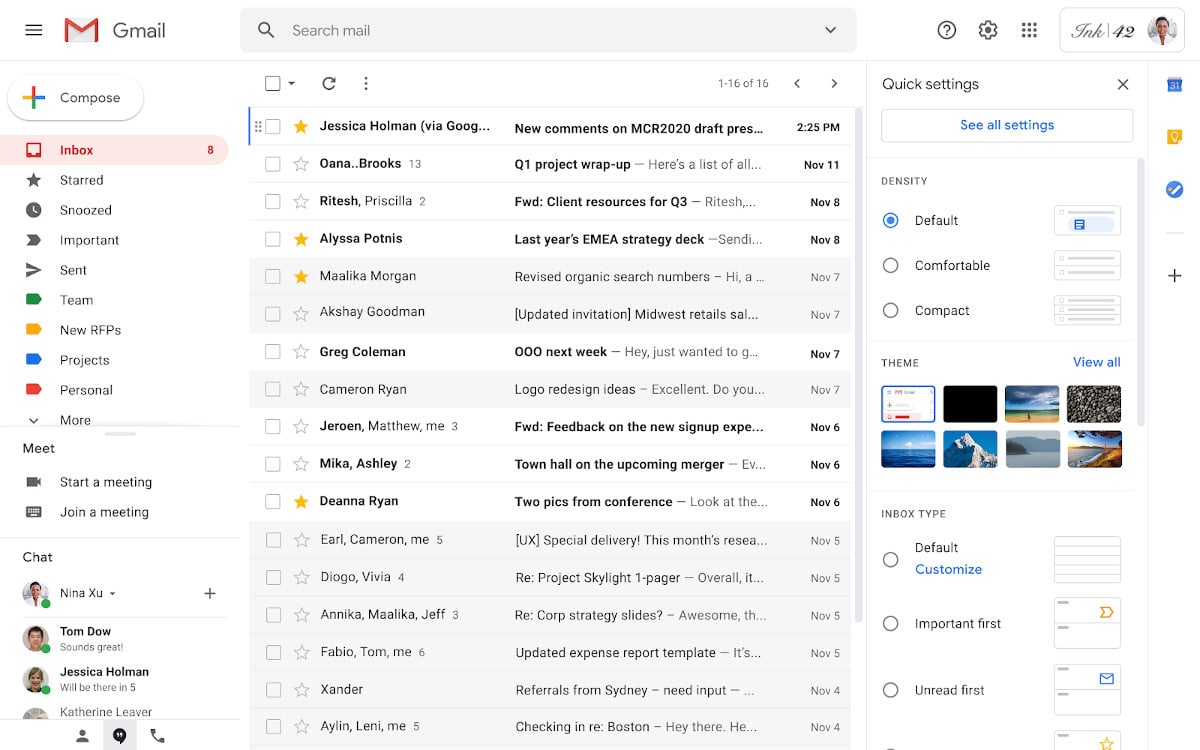

Comment pirate-t-on un compte GMail ?

Avez-vous déjà posé la question de savoir comment on pourrait pirater un compte GMail ? Il est évident que le piratage… Continuer la lecture