Étiquette : piraté

Un site dédié pour le genre Queer piraté par des cybercriminels : les pirates menacent de divulguer les données

novembre 4, 2021Un site israélien spécialisé dans les rencontres en ligne pour les LGBTQ a été victime d’une attaque informatique la semaine… Continuer la lecture

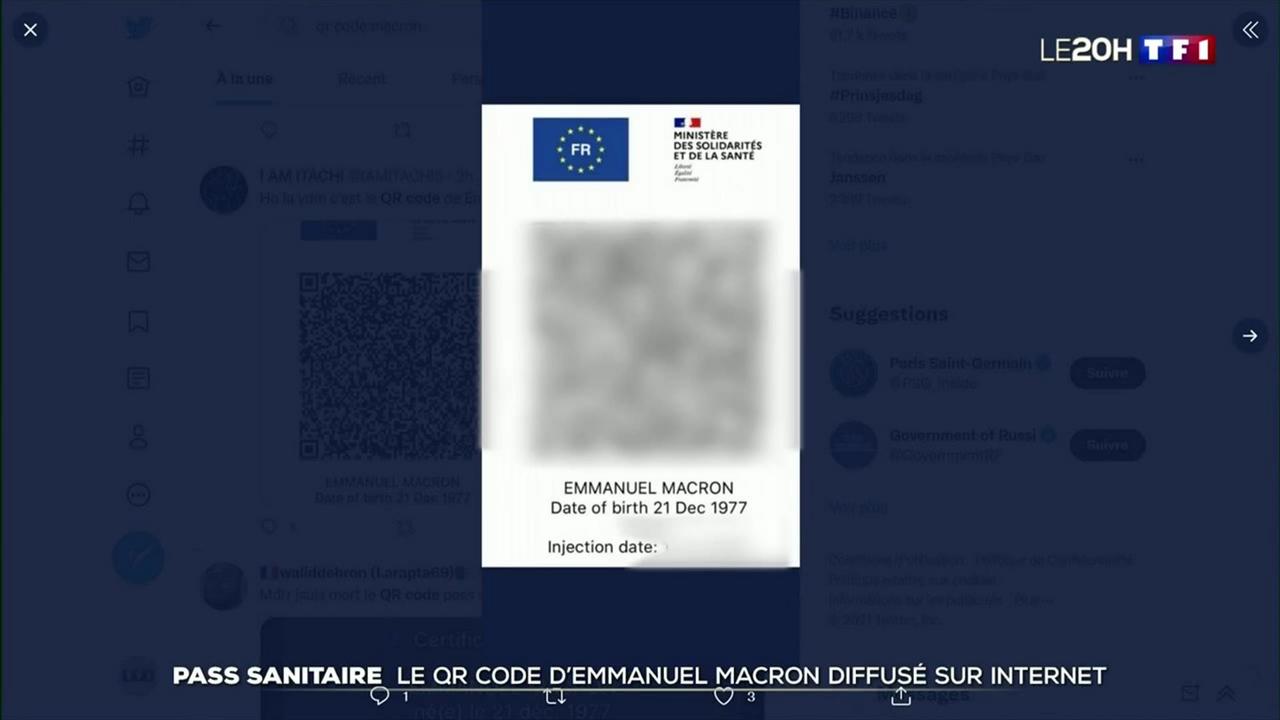

Pass sanitaire : le QR code d’Emmanuel Macron piraté et publié en ligne

septembre 22, 2021La semaine dernière déjà, il était d’actualité que le ministre Jean Castex a pu voir son pass sanitaire exposé sur… Continuer la lecture

Pass Sanitaire : le QR code du ministre Jean Castex piraté

septembre 21, 2021La crise sanitaire causé par la maladie du covid-19 est loin d’être résorbée. Pour cela, les gouvernements à travers le… Continuer la lecture

Un hélicoptère se serait écrasé pour un problème informatique de sécurité

août 12, 2021L’année dernière, un hélicoptère de type CH-148 Cyclone s’écrase en Grèce et cause la mort de 6 militaires Canadiens. Selon… Continuer la lecture

Emmanuel Macron ciblé par Pegasus

juillet 24, 2021L’actualité depuis maintenant 2 semaines est secouée par le fameux PegasusGate. Un scandale qui implique l’utilisation d’un logiciel espion du… Continuer la lecture

Rançongiciels : les systèmes informatiques Canadiens sont vulnérables

mai 14, 2021Le 7 mai dernier, le gazoduc Américain Colonial Pipeline Co a été durement touché par une attaque de type rançongiciels.… Continuer la lecture

Les données de millions d’utilisateurs de LinkedIn compromises

avril 10, 2021Les pirates informatiques ne perdent pas de temps. Dès qu’ils en ont l’occasion, il n’hésite pas à mettre le doigt… Continuer la lecture

Microsoft Exchange : les boîtes e-mails piratées

avril 1, 2021Encore aujourd’hui, on continue de parler des failles de sécurité des serveurs qui affectent Microsoft Exchange. Une importante vulnérabilité qui… Continuer la lecture

La société de sécurité qui relève des milliers de mots de passe voler sur Google sans aucune protection

janvier 24, 2021Récemment, il a été révélé publiquement, une campagne en d’hameçonnage par la société américaine spécialisée dans la sécurité informatique, Checkpoint.… Continuer la lecture

Comment savoir si votre smartphone est espionné et comment se protéger ?

Est-ce que vous avez des doutes sur le potentiel de l’espionnage de votre smartphone ? Avez-vous été victime d’un espionnage… Continuer la lecture