Étiquette : pirater

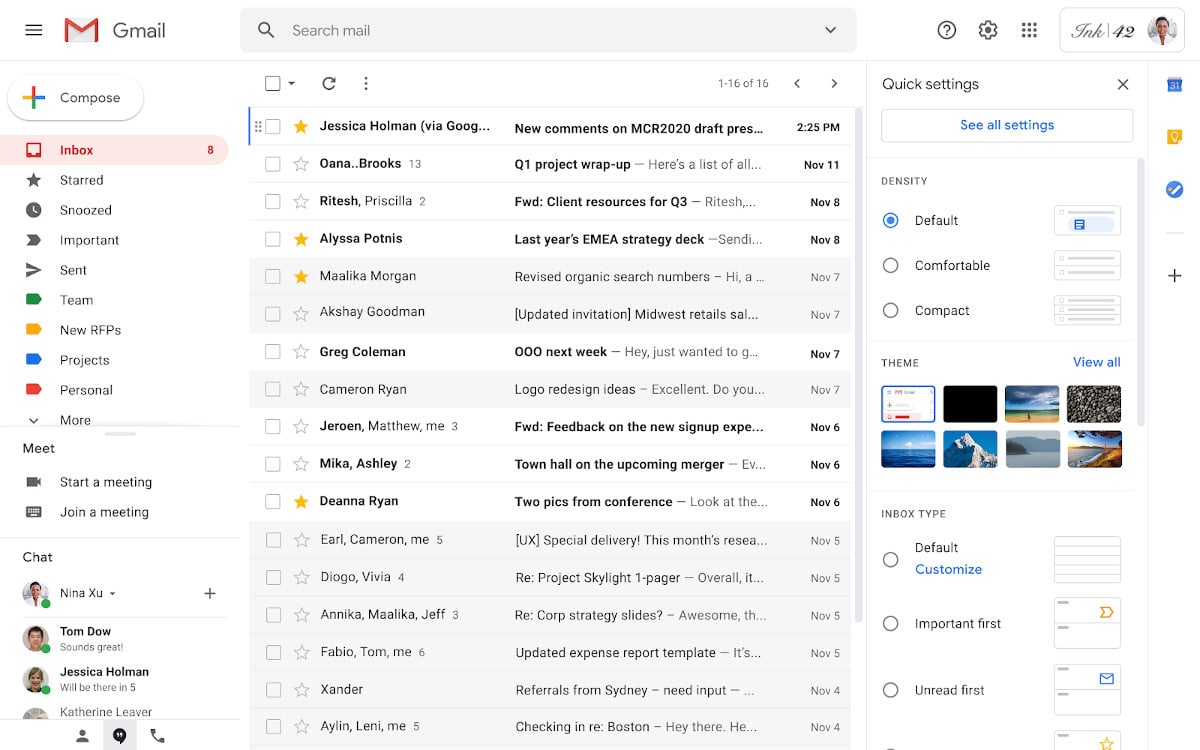

Comment pirater votre compte GMail en 4 astuces

octobre 3, 2021GMail se présente aujourd’hui comme étant l’outil de messagerie électronique le plus utilisé au monde. Presque tout le monde a… Continuer la lecture

Récupérer un mot de passe Instagram : comment certaines personnes s’y prennent

octobre 1, 2021La méthode pour récupérer mot de passe varie selon le contexte et selon la personne qui est concernée. Les plusieurs… Continuer la lecture

Comment pirater un iPhone : la vulnérabilité Karma

septembre 24, 2021Récemment aux Émirats arabes unis, il avait été mis au vente un exploit permettant de pirater un iPhone. La valeur… Continuer la lecture

Instagram : 4 techniques utilisées par certains pour pirater le mot de passe d’un compte

septembre 22, 2021Instagram se présente aujourd’hui comme étant l’un des réseaux sociaux les plus utilisés au monde. En effet, étant affilié à… Continuer la lecture

Kaspersky : 3 méthodes pour compromettre vos e-mails professionnels

septembre 8, 2021Récemment la société de cybersécurité Kaspersky a mené une étude entre le mois de mai et de juillet 2021 sur… Continuer la lecture

8 étapes pour savoir si votre iPhone est infecté par Pegasus

août 4, 2021Récemment l’organisation Amnesty International publie un outil qui permet de savoir si son iPhone est belle et bien compromis par… Continuer la lecture

Comment pirater un compte Facebook ?

mai 24, 2021Sur ce blog, nous vous expliquerons comment pirater un mot de passe Facebook gratuitement. Nous vous fournirons quelques techniques pour… Continuer la lecture

Comment pirater un mot de passe WiFi ?

mai 24, 2021Voici quelques méthodes utilisées par les pirates pour pirater un mot de passe WiFi. PASS WIFI est le logiciel capable… Continuer la lecture

Les risques financiers derrières les violations de données

mars 27, 2021Une récente étude a démontré une réalité assez délicate en ce qui concerne les conséquences liées aux violations de données… Continuer la lecture

Comment on peut pirater votre compte GMail en 4 méthodes

À cause de plusieurs raisons et de sa simplicité d’utilisation sans oublier sa compatibilité avec le célèbre système d’exploitation Android,… Continuer la lecture