4 techniques pour pirater un compte GMail

Vous êtes un amateur de piratage informatique.

Vous vous questionner chaque fois comment faire pour réussir tel ou telle action allant dans ce sens. Vous vous demandez comment faire pour récupérer par exemple un compte GMail dont vous avez oublié le mot de passe. Dans ce cas vous êtes au bon endroit. Dans notre article, nous avons l’intention de vous dévoiler vous dévoiler certaines méthodes utilisé pour le piratage de compte GMail. Avant tout propos il faut préciser un fait très important. Comme vous le savez, le piratage informatique est quelque chose illégale. Ce qui signifie, que vous ne devez pas utiliser les techniques que nous allons vous décrire dans un cadre qui fera de vous, un contrevenant de la loi.

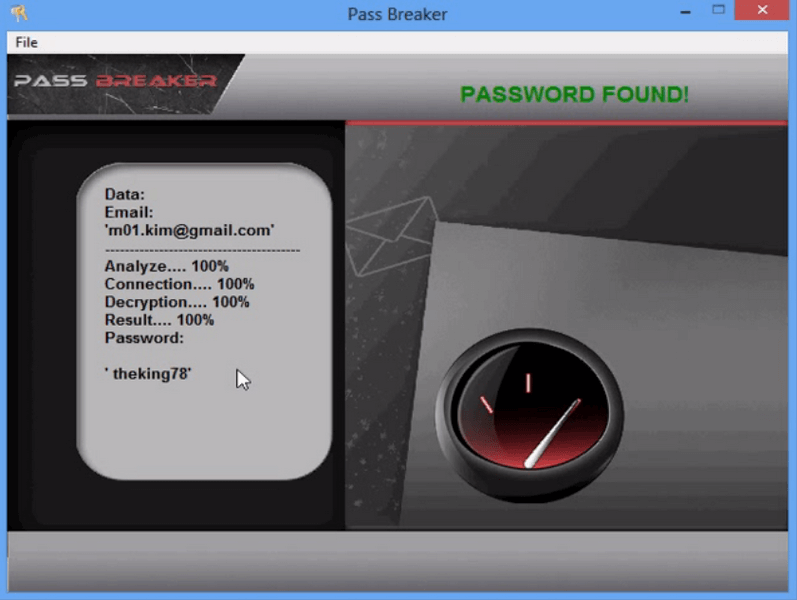

1 – PASS BREAKER

C’est un logiciel qui peut être utilisé sur différents systèmes d’exploitation.

En effet que ce soit sur iOS, sur Windows ou encore Android, il est notamment possible de l’installer pour une utilisation le plus simple possible. Par ailleurs, il faudra mentionner aussi la possibilité de l’utiliser sur un smartphone, un ordinateur ou encore une tablette. Sa fonctionnalité principale est de fournir à son utilisateur le mot de passe du compte GMail à cibler. Comme on le sait tous, il est beaucoup plus difficile de se procurer le mot de passe que n’importe quelle information de connexion. Pour se faire, le logiciel aura besoin seulement que de l’adresse email ou encore du numéro de téléphone. Informations qui est très facile à se la procurer. Le processus ne dure que quelques secondes.

Et vous réussirez alors le piratage en toute simplicité. L’autre avantage de ce logiciel qu’est PASS BREAKER, c’est qu’il ne nécessite pas une installation sur le terminal de sa cible. En effet, contrairement aux autres logiciels qui est dans ce contexte, celui-ci s’installe uniquement sur vous-même votre terminal. Ce qui a pour avantage de vous libérer de plusieurs exigences. Vous n’aurez pas à leur besoin d’avoir d’excellentes compétences en hacking.

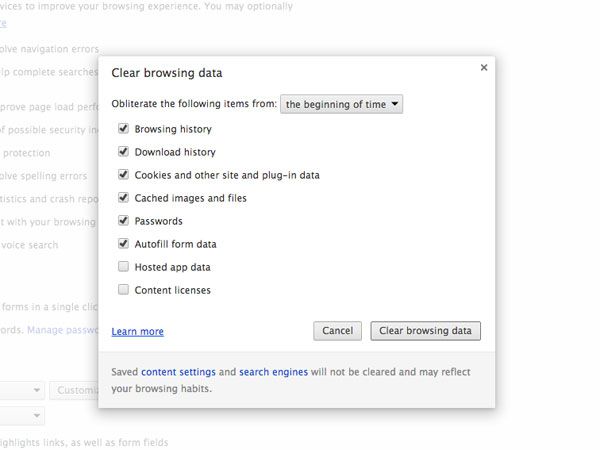

2 – Récupérer le mot de passe via le navigateur

En tant qu’utilisateur de service informatique, il faut que signifie qu’il n’est pas rare que nous enregistrons nos identifiants de connexion sur les navigateurs que nous avons tendance à utiliser. Bien souvent c’est dans le but d’avoir beaucoup de plus d’ergonomie et de voir gagner mon temps chaque fois que nous ne nous connectons pas. Cependant cette pratique est dangereuse.

On le dit tout le temps et les internautes sont constamment et d’appeler sur ses habitudes. Car il est possible pour une personne essayant de prendre le contrôle de votre compte GMail de récupérer ses identifiants enregistrés. Pour cela, il doit avoir accès à votre terminal est à votre navigateur.

Ensuite il se rend dans les paramètres, section données enregistrées et il récupère les informations qui l’intéresse.

Bien évidemment, Cet aspect n’est pas quelque chose d’aussi simple que de récupérer le déterminant personnel de quelqu’un. Cependant, il faut mettre en évidence une réalité, il peut arriver que vous perdez votre téléphone portable ou encore votre tablette. Si par malchance vos données sont déjà enregistrées dans les navigateurs, on ne peut même pas imaginer ce qu’une personne de mauvaise intention pourrait faire.

3 – Un enregistreur de frappe

L enregistreur de frappe communément Keylogger logiciel espion utiliser le plus souvent par des hackers pour récolter des informations sur leur cible. Ce logiciel a pour fonctionnalités de permettre à son utilisateur d’origine et de recopier l’ensemble de ce qui a été saisi par le clavier du terminal infecté. En d’autres termes, si votre smartphone est contaminé par un enregistreur de frappe, vous allez saisir pourrait être récupéré par celui qui vous a infecté. Et cela il va de votre identifiant de connexion GMail.

Bien évidemment, l’utilisation d’un enregistreur de frappe, disons plutôt son installation. Car on est fait pour être en mesure d’utiliser un enregistreur convenablement, il faudrait pouvoir l’installer sur le terminal de la cible. Pour cela il faudra alors redoubler d’ingéniosité.

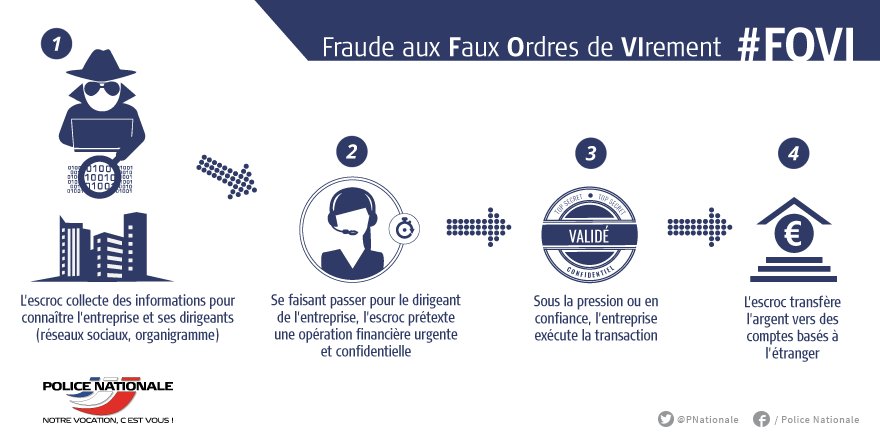

4 – L’ingénierie sociale

L’ingénierie sociale est une technique qui consiste a poussé l’utilisateur ciblé des sortes a ce qu’il fournisse lui même les informations nécessaires à son piratage. C’est une pratique assez courante sur le web même si elle passe pour la plupart du temps inaperçue. L’ingénierie sociale prend la forme de jeu de questions assez courante ou les personnes sont souvent procès à répondre à des questions souvent anodines.

Alors si vous voyez dorénavant sur une plate-forme web ce genre de questions même lors d’un jeu méfiez-vous. Par exemple quel est le nom de votre chien ? Quelle est la date d’anniversaire ? Comment s’appelle votre premier établissement ? Etc.

Accédez maintenant à un nombre illimité de mot de passe !