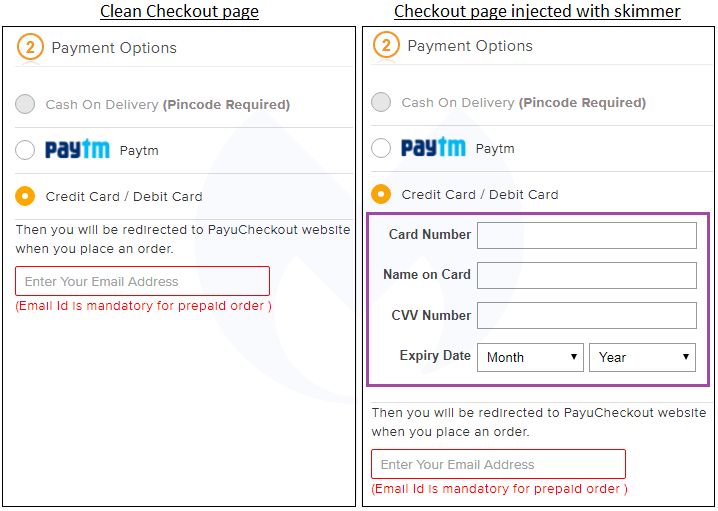

La majorité des entreprises de la Belgique sont souvent victimes d’attaques informatiques

décembre 19, 2020En Belgique comme dans les autres organisations composant le Benelux, les attaques informatiques font rage. Dans la majorité des cas,… Continuer la lecture