L’attaque par force brute : connaissez vous ?

Dans la catégorie des méthodes utilisées le plus souvent par des hackers pour accéder à un compte de façon illégitime, il y a cette technique qui est très connu dans le milieu. C’est l’attaque par force brute.

L’attaque par force brute est un moyen utilisé pour :

– Cracker des identifiants de connexion tel que le nom d’utilisateur où le mot de passe ;

– Trouver une clé utilisée pour déchiffrer un message ;

– Trouver un site web.

Cette méthode fonctionne grâce à un processus qui implique plusieurs essais accompagnés de plusieurs erreurs dans l’espoir de pouvoir deviner l’information juste qui pourra aider atteindre l’objectif visé. Dans le milieu de la cybercriminalité, l’attaque par force brute est une méthode qui est très répandue est utilisée énormément.

Cet article va aussi vous intéresser : Comment un hacker peut-il pirater un compte Facebook ?

Son efficacité dépend de la complexité des identifiants de connexion qui sont généralement ciblés. Le processus peut soit durer quelques secondes ou même des années s’il le faut. Ce qu’il faut retenir, c’est que cette technique de piratage informatique est efficace. Il n’est donc pas rare que des pirates informatiques ciblent des systèmes informatiques pendant des mois avec la même attaque.

Comment fonctionne l’attaque par force brute ?

De prime abord, il faut souligner que l’attaque par force brute est généralement aidée par différents types de programme informatique. Il peut s’agir par exemple des outils qui permettent de deviner les mots de passe où d’automatiser la phase d’essai de différents types d’identifiant de connexion jusqu’à trouver le bon. On peut parler par exemple des dictionnaires qui sont des programmes informatiques basiques, du moins dans le milieu. Ce sont des bases de données qui contiennent des mots de passe ou de potentiels mots de passe. Les pirates informatiques les parcourent au quotidien dans le but de pouvoir trouver les combinaisons qui peuvent se seoir. Informations sont souvent ajouter des caractères spéciaux et des signes.

« Les dictionnaires sont les outils les plus basiques. Certains pirates parcourent des dictionnaires en intégralité et complètent les mots avec des caractères spéciaux et des chiffres, ou utilisent des dictionnaires de mots spécifiques. Toutefois, ce type d’attaque séquentielle est fastidieux. », explique Kaspersky, le géant russe de la cybersécurité dans un billet de blog.

Le plus souvent, on parle de l’attaque par dictionnaire lorsqu’un pirate informatique choisis une cible en particulier, et décide de saisir le maximum de mot de passe pour désigner le bon.

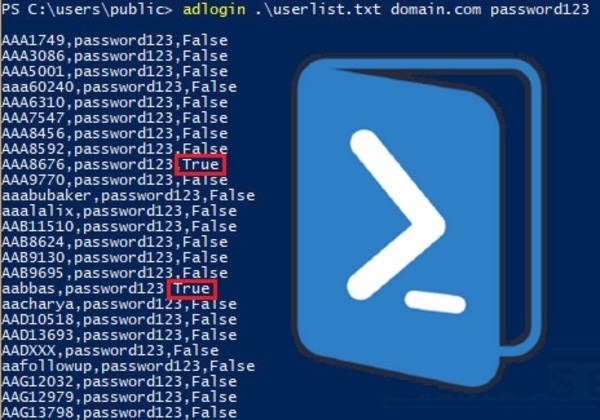

Il y a aussi la méthode dite attaque par force brute inversée. Elle consiste pour les pirates informatiques cette fois-ci a commencé le processus en utilisant des mots de passe qui sont déjà connus. Par exemple des données de connexion qui ont fuité en ligne. Ils se servent de ces informations et se mettent à la recherche des millions de d’utilisateurs dans l’optique de trouver ce qui correspondent.

Par ailleurs, précisons qu’il existe aujourd’hui plusieurs outils qui sont utilisés par les hackers dans le but de faciliter les actions. La plupart du temps ce sont des logiciels qui automatisent le processus d’attaque par force brute. On peut citer entre autres :

– Brutus ;

– Medusa ;

– THC Hydra ;

– Ncrack ;

– John the Ripper ;

– Aircrack-ng ;

– Rainbow.

Ces logiciels ont des fonctionnalités qui qui leur permettent de pouvoir agir sur plusieurs types de protocole informatique à savoir :

– MySQL ;

– FTP ;

– SMPT ;

– et Telnet.

En somme, la portée de ces outils dans la réalisation des attaques par force brute est essentielle. Car ils permettent aux pirates informatiques « de craquer des modems sans fil, d’identifier des mots de passe faibles, de déchiffrer les mots de passe en stockage chiffré, de traduire des mots en leet speack (« don’thackme » [nemepiratepas] devient « d0n7H4cKm3 », par exemple), d’exécuter toutes les combinaisons de caractères possibles et d’opérer des attaques par dictionnaire. Certains outils scannent les Rainbow tables précalculées pour les entrées et les sorties des fonctions de hachage connues (la méthode de chiffrement basée sur l’algorithme utilisé pour traduire des mots de passe en séries de lettres et de chiffres étendues à longueur fixe). », souligne en guise de conclusion, l’entreprise de cybersécurité.

Accédez maintenant à un nombre illimité de mot de passe !