Outlook : 2 méthodes qui peuvent être utilisées pour pirater un compte

Les services de messagerie électronique jouent un rôle important dans la transmission et les échanges de nos informations, qu’elles soient privées ou mêmes professionnelles.

À l’instar de GMail, le client de Google, le service de messagerie Outlook joue un rôle non dans le secteur. Cependant, la question du piratage informatique se trouve à une position qui est intéressante pour un utilisateur lambda.

Cet article va aussi vous intéresser : Pirater un compte Outlook, c’est possible !

- Pourrait-on pirater un compte Outlook ?

- Si vous en avez un, avez-vous déjà été piraté ?

- Inversement avez-vous tenté de pirater un compte Outlook ?

- Dans une situation un peu objectif, on posera la question de savoir : peut-on véritablement pirater un compte Outlook ?

Assez de questionnements qui peuvent être confirmer par une démonstration aussi simple que compliquée.

Il faut retenir que le piratage informatique est quelque chose d’assez relative en termes de difficultés. Il peut faire appel à des méthodes exceptionnelles, qui demande obligatoirement d’avoir des compétences suffisantes pour les réaliser. Par ailleurs, on peut aussi mettre en évidence certaines situation qui ont facilitées la pratique du hacking.

En d’autres termes, vous pouvez trouver des méthodes ou des moyens qui permettent à n’importe quel utilisateur de réaliser un piratage de compte Outlook. Si cela vous intéresse alors, vous êtes au bon endroit. Dans cet article nous comptons vous expliquer deux méthodes couramment utilisées pour cibler les comptes Outlook et les pirater efficacement.

Cependant il faut préciser une situation particulière : le piratage informatique est illégal. En d’autres termes, le contenu de cet article est purement pédagogique et vise à vous apprendre les rudiments de piratage pour que vous sachiez comment cela se passe et que vous puissiez mieux vous protéger. Par conséquent nous vous recommandons de ne pas vous laisser distraire et de commettre des actes qui pourraient contrevenir à la loi.

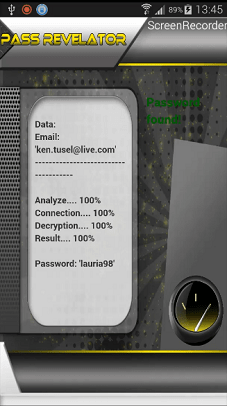

Méthode 1 : Utiliser PASS REVELATOR pour trouver le mot de passe

Lorsqu’on qu’on décide d’initier un piratage informatique, il y a une information qui est difficile à découvrir mais qui est la plus importante. Il s’agit bien évidemment du mot de passe. C’est la méthode d’authentification la plus utilisée au monde. C’est la pièce maîtresse de tout type de connexion. Si souvent le mot de passe est couplé à des méthodes d’authentification secondaire telle que les mesures biométriques où les jetons d’authentification, il reste au cœur et uniquement la seule méthode de protection pour la majorité des comptes en ligne.

En effet les utilisateurs aiment la facilité et se confondre généralement d’un simplement de passe. Alors celui qui trouve le mot de passe d’un compte peut très facilement pirater ce compte. C’est d’ailleurs ce que permet le logiciel PASS REVELATOR.

C’est un programme qui est compatible à différents systèmes d’exploitation quelques IOS, Android et Windows. Il peut être utilisé sur une tablette ou un ordinateur et même un smartphone. Pour qu’elle puisse fournir le mot de passe demander pour permettre d’accéder à un compte, il faut lancer une recherche via le logiciel, grâce à l’adresse email du compte ciblé où son numéro de téléphone. La recherche ne prend que quelques secondes avant que le mot de passe ne vous soit communiqué. Ce logiciel est déjà utilisé plusieurs fois à travers le monde par des milliers d’individus. Et son utilisation avec garantie ou remboursé. Si vous voulez vous exercer au piratage informatique de compte Outlook en essayant sur vous-même par exemple, n’hésitez pas à le télécharger.

Méthode 2 : en étudiant les bases de données en ligne

Il y a une autre manière pour se procurer les identifiants de connexion de l’utilisateur de Outlook et accéder à son compte. C’est d’ailleurs une technique qui est beaucoup utilisé par les pirates informatiques aguerris. Cette technique consiste à étudier les bases de données qu’ils ont fuité sur Internet. Et pour vous dire la vérité il existe beaucoup d’informations de ce genre.

En particulier des informations qui émanent des messageries telle que GMail ou à Outlook. Car ce sont des plateformes qui sont continuellement sujettes à des fuites de données personnelles de leurs utilisateurs. Effectivement, ces bases de données peuvent aider des personnes qui savent comment rechercher et comment les utiliser pour initier des piratages d’envergure.

Accédez maintenant à un nombre illimité de mot de passe :