Authentification sans mot de passe : les spécialistes de la sécurité informatique disent qu’impossible !

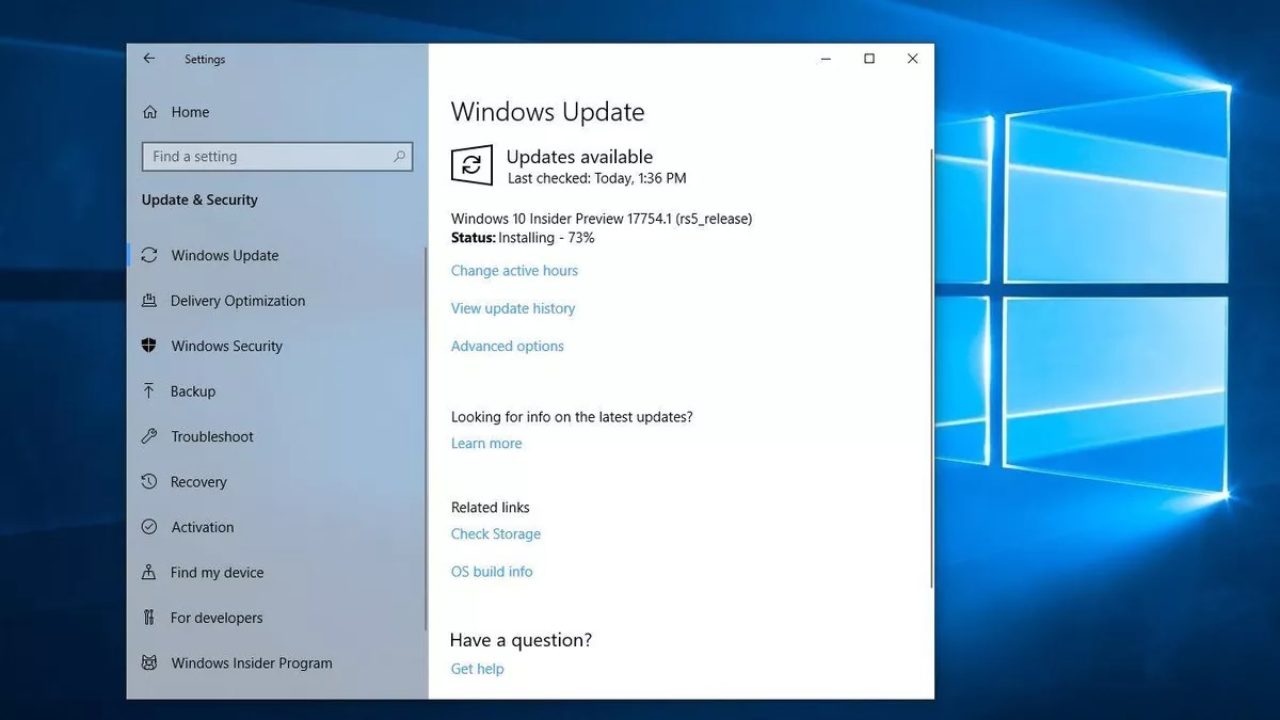

décembre 19, 2021Le géant américain Microsoft avait annoncé qu’avec Windows 11, il voulait franchir une nouvelle étape dans l’expérience de l’authentification. Microsoft… Continuer la lecture