Comment pirater l’authentification à double facteur ?

De nos jours, l’authentification à double facteur se présente comme une solution importante pour lutter contre la propagation des cybers malveillants.

Grâce à cette méthode, on est arrivé à trouver une solution pour réduire les effets du piratage de mot de passe qui se fait de plus en plus courant. Car comme on le dit, le mot de passe ne peut plus permettre de sécuriser les intérêts de quelqu’un.

Cet article va aussi vous intéresser : Un malware qui vole le code d’authentification à double facteur

Par conséquent, trouver une technique qui permet de créer une couche supplémentaire de sécurité s’est avérée être une solution à privilégier.

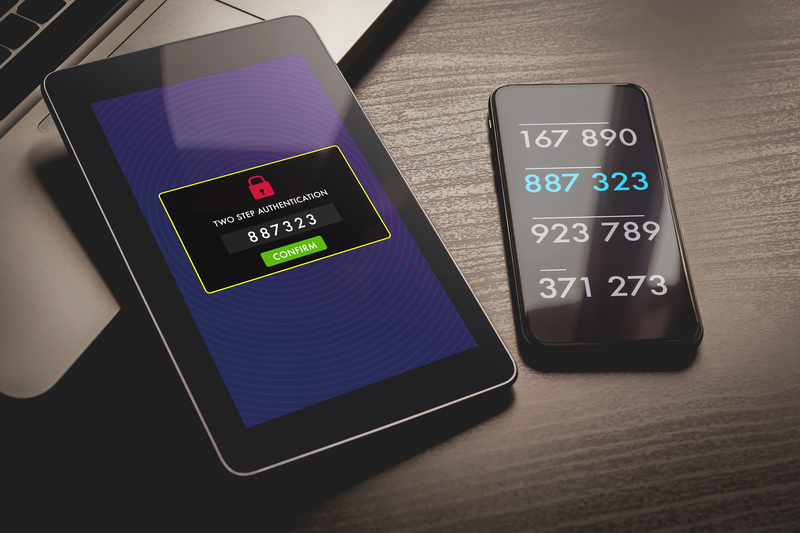

Le fonctionnement de l’authentification à double facteur consiste à créer une nouvelle étape dans laquelle l’utilisateur doit confirmer à nouveau son identité soit invalidant avec un code à usage unique ou grâce à une clé de sécurité externe dont il possède déjà les accès.

Ce qui permet entre autres de pouvoir bloquer une personne qui a réussi à pirater un mot de passe mais qui n’a pas le second code ou la seconde méthode d’authentification.

Cependant, les pirates informatiques ne se sont pas véritablement laissés faire. Ils ont réussi à trouver des failles de sécurité qu’ils peuvent bien exploiter au détriment même des utilisateurs de service numérique. Cette vulnérabilité réside dans l’exploitation des cookies.

Les cookies sont connus être utilisés par les pirates informatiques pour voler des mots de passe. Malheureusement, ils servent aussi à détourner les comptes en contournant l’authentification à double facteur.

Qu’est-ce que c’est un cookie exactement ?

Selon la Commission nationale de l’informatique et de la liberté, c’est : « un petit fichier stocké par un serveur dans le terminal (ordinateur, téléphone, etc.) d’un utilisateur et associé à un domaine web (c’est-à-dire dans la majorité des cas à l’ensemble des pages d’un même site web). Ce fichier est automatiquement renvoyé lors de contacts ultérieurs avec le même domaine. ».

Alors en quoi consiste exactement le ciblage de cookies dans ce contexte ?

Selon l’organisme étatique en charge de l’application du règlement général de protection des données personnelles : « Le contenu de chaque cookie est une liste de paramètres et de valeurs qui permettent d’identifier votre session sur une page web. En ciblant ce type de données, le cybercriminel va pouvoir contourner le système d’authentification à plusieurs facteurs, en tentant de se faire passer pour l’utilisateur légitime, qui avait initialement généré le cookie à la suite de sa connexion. ».

L’utilisation de cette technique de piratage informatique peut se faire dans plusieurs domaines.

Il est possible par exemple d’utiliser le contournement de la méthode d’authentification à double facteur à travers les cookies pour accéder à des sessions de travail du logiciel Slack. En utilisant cette méthode, le pirate informatique peut pousser cet utilisateur à télécharger des logiciels malveillants ou à tout simplement lui donner l’accès simplifié au Cloud de son entreprise. Ce qui peut être assez grave en tenant compte de données sensibles auxquelles ce dernier aurait accès.

Mais avant toute pratique, il faut d’abord que les hackers arrivent à voler vos cookies.

Alors comment procède-t-il pour dérober ces petits fichiers ?

La technique la plus courante que vous voler ces fichiers est bien évidemment le phishing. Cette vieille technique qui consiste à pousser l’utilisateur à donner les accès pour à fournir les éléments par lui-même en le trompant. Le plus souvent, le pirate informatique envoie tout simplement un courrier électronique qui contient une pièce jointe. Si l’utilisateur commet l’erreur de télécharger cette pièce jointe, le pirate informatique pourra alors y insérer des scripts malveillants qui vont lui permettre de réaliser des commandes en sa faveur.

« Des pièces jointes ou des fichiers à télécharger. Le pirate informatique insère un paquet de logiciels malveillants, qui injectent ensuite une série de commandes par le biais d’un processus NFT pour récupérer les cookies et les données de connexion de votre navigateur. Une fois les cookies récupérés, le tour est joué. », explique Maxime Aulne, journaliste.

« Cet exemple de hack n’est qu’un léger aperçu de ce qu’il se fait dans le monde du vol de données. Le vol de cookie est devenu une activité lucrative qui ne risque pas de s’arrêter de sitôt. », ajoute ce dernier.

La meilleure manière de limiter le vol de cookies, et de tout simplement faire en sorte que ce fichier ne dure pas trop longtemps dans votre appareil. Il est important de les effacer dès l’instant que vous avez fini d’utiliser votre navigateur. Du côté des entreprises, on cherche à développer des outils qui permettent de s’en débarrasser le plus rapidement possible et de manière automatisée.

Accédez maintenant à un nombre illimité de mot de passe !